Alterando Porta do Servidor SSH no Ubuntu Server

Publicado por Diego Mendes Rodrigues em 08/04/2020

[ Hits: 18.482 ]

Blog: https://www.linkedin.com/in/diegomendesrodrigues/

Alterando Porta do Servidor SSH no Ubuntu Server

A porta utilizada pelo OpenSSH é a 22, sendo ela muito visada pelos hackers e por robôs, que ficam automaticamente tentando acessar essa máquina. Quando um servidor é colocado na Internet com essa porta exposta, em poucos minutos as tentativas de acesso provenientes do mundo todo são iniciadas.

Portanto, o administrador deve alterar essa porta, para melhorar a segurança desse servidor. Neste material estou utilizando o Ubuntu Server 18.04.4 LTS, mas o processo funciona de forma parecida em outras distribuições.

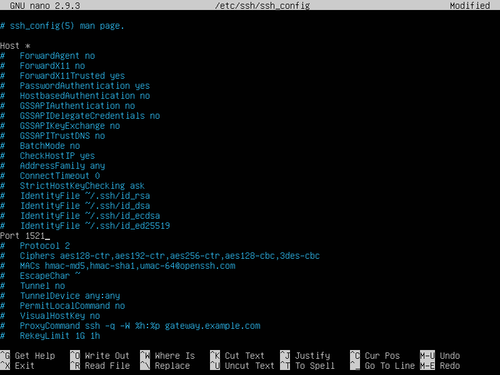

Abra o arquivo de configurações do SSH, o "sshd_config", utilizando o nano ou o Vi:

sudo nano /etc/ssh/sshd_config

ou:

sudo vi /etc/ssh/sshd_config

Procure pela linha no arquivo de configuração que contenha a informação sobre o número da porta utilizada, deve estar assim: # Port 22

Remova o "#" e coloque um novo número de porta. Irei utilizar o 1521:

Para salvar o arquivo no nano, pressione Ctrl+x e logo em seguida pressione Y. Agora, será necessário incluir essa nova porta no Firewall deste servidor, caso contrário, ele não conseguirá aceitar as conexões SSH.

Caso o Firewall esteja sendo gerenciado pelo UFW, utilize o seguinte comando:

sudo ufw allow 1521/tcp

Se o servidor estiver utilizando o IPTables, deve-se fazer dessa forma:

sudo iptables -A INPUT -m state --state NEW -m tcp -p tcp --dport 1521 -j ACCEPT

Finalmente, o administrador deve reiniciar o serviço SSH, para que as novas configurações entrem e vigor:

sudo service sshd restart

Agora, será necessário utilizar essa nova porta para realizar a conexão SSH com esse servidor.

Extract - Metadados dos arquivos

Listar os arquivos ordenados pelos seus tamanhos

Ping - Como identificar o Sistema Operacional

Sincronizar o horário com um servidor NTP

Configurações de cores do LILO

Fontes ultra-minúsculas após driver NVidia [Resolvido]

Instalando ROSA Desktop Fresh R8

Páginas de erros com imagens no Squid

Video estranho na AsusA7N8X-VM com Kurumin 6.0

Nenhum comentário foi encontrado.

Patrocínio

Destaques

Artigos

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Tópicos

Tentando fazer um "linux ricing" mas falhando miseravelmente... (2)

Elilo e Sofrimento no Slackware (3)

Não consigo instalar as bibliotecas em Python pelo terminal. (1)

Top 10 do mês

-

Xerxes

1° lugar - 127.623 pts -

Fábio Berbert de Paula

2° lugar - 53.731 pts -

Buckminster

3° lugar - 30.249 pts -

Sidnei Serra

4° lugar - 22.822 pts -

Alberto Federman Neto.

5° lugar - 19.089 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 18.510 pts -

Daniel Lara Souza

7° lugar - 18.461 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.421 pts -

edps

9° lugar - 16.205 pts -

Diego Mendes Rodrigues

10° lugar - 13.931 pts