Criando DMZ com o PFSense

DMZ é uma área onde os servidores ficam isolados com acesso a internet, separando assim os servidores que precisam de acesso a internet e os que não precisam, que rodam somente local. Assim poderemos isolar o problema colocando servidores, como de e-mail, na DMZ.

[ Hits: 91.227 ]

Por: Leonardo Damasceno em 13/10/2009 | Blog: https://techcraic.wordpress.com

Introdução

DMZ é uma abreviação para "demilitarized zone", o que diz "que é uma área sem segurança". Porque dizer isso!? Bem, como o próprio nome já sugere, ela fica "sem segurança" porque tem o acesso direto à internet. Então vamos adicionar uma camada de segurança para que os servidores que rodam em nossa LAN só usem internet se necessário, deixando apenas os servidores que precisam de acesso externo na DMZ.

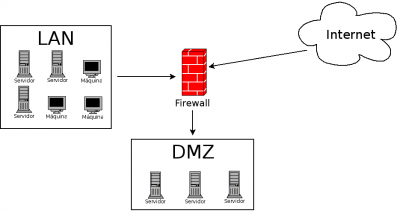

Em nosso projeto teremos a comunicação da LAN com a DMZ, da DMZ com a LAN e DMZ e LAN fazendo a comunicação com a internet, passando pelo nosso firewall.

Um pouco do nosso projeto

A intenção do nosso projeto na verdade é proteger os servidores, mas deixá-los com acesso a internet, tanto na DMZ quanto na LAN. Vamos simular uma rede interna que é dividida em LAN e DMZ, então seguindo esse raciocínio precisamos entender que a DMZ faz comunicação tanto com a internet como com a LAN e a LAN faz o mesmo, se comunica com a DMZ e com a internet.Para a LAN vamos disponibilizar a faixa de rede 10.50.60.0/24. Para a DMZ vamos colocar outra faixa, até mesmo pela questão da segurança, vamos usar 192.168.4.0/24. Suponho que você também já tenha uma LAN com acesso a internet, pois a intenção desse artigo, na verdade, é que você entenda o que é uma DMZ e implante utilizando o PFSense.

Vamos utilizar o PFSense para criar a DMZ. O PFSense é um ótimo firewall, robusto e funcional, que roda em plataforma BSD, para ser mais exato, ele roda no FreeBSD. Existem vários tutoriais espalhados pela internet, até mesmo no Youtube, de como instalar essa maravilhosa ferramenta.

Espero que todos entendam que o conceito de DMZ é que o que está na LAN, só tenha acesso a internet, em último caso, mas neste tutorial ensinarei como deixar tanto a LAN como a DMZ com acesso a internet, então fica a critério de cada um alterar as regras e adaptar as suas necessidades.

Infelizmente não ensinarei como instalar o PFSense, isso ficará como dever de casa para vocês. :)

Bem, agora que entendemos como nossa rede vai funcionar, vou deixar um pouco mais claro, com o diagrama, feito no software DIA (que pode ser baixado no Debian/Ubuntu com um simples "apt-get install dia"): Nossa LAN passa pelo firewall para poder acessar internet e também passa por ele para acessar a DMZ. A DMZ segue o mesmo esquema, ela precisa passar pelo firewall tanto para acessar a LAN como a internet. Isso será configurado mais a frente, nas regras (opção Rules) do PFSense.

Então, na parte física, o que precisamos!? Precisamos de três placas de rede. Uma para ligar a DMZ, uma para ligar a LAN e uma para receber a WAN (internet).

2. Criando / editando a interface "DMZ" e criando as regras

Servidor de log no Debian com Syslog-ng

Fail2ban - Bloqueio de Peer-to-Peer (Ares, uTorrent) e Proxies (UltraSurf e Tor)

Servidor de internet a rádio no Debian

Como construir um firewall de baixo custo para sua empresa (parte 3)

NoCatAuth - Construindo um firewall/gateway autenticado

Nenhum comentário foi encontrado.

Patrocínio

Destaques

Artigos

Gentoo: detectando impressoras de rede e como fixar uma impressora por IP

Como o GNOME conseguiu o feito de ser preterido por outras interfaces gráficas

Gentoo binário em 2026: UEFI, LUKS, Btrfs e Systemd

Trabalhando Nativamente com Logs no Linux

Jogando Daikatana (Steam) com Patch 1.3 via Luxtorpeda no Linux

Dicas

Por que sua empresa precisa de uma PKI (e como automatizar EMISSÕES de certificados via Web API)

Instalando NoMachine no Gentoo com Systemd (acesso Remoto em LAN)

Gentoo: Trocando wpa_supplicant pelo iwd no NetworkManager (Systemd)

Tópicos

O que houve com slackware ??? (12)

Alterar conteúdo de dica [RESOLVIDO] (3)

Vou destruir sua infância:) (5)

Top 10 do mês

-

Xerxes

1° lugar - 126.725 pts -

Fábio Berbert de Paula

2° lugar - 59.349 pts -

Buckminster

3° lugar - 30.252 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

4° lugar - 20.028 pts -

Alberto Federman Neto.

5° lugar - 19.539 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 19.077 pts -

edps

7° lugar - 17.845 pts -

Diego Mendes Rodrigues

8° lugar - 17.159 pts -

Daniel Lara Souza

9° lugar - 16.243 pts -

Andre (pinduvoz)

10° lugar - 16.032 pts