Porque segurança importa?

O objetivo desse artigo é mostrar por quê se deve importar com segurança da informação. Os ataques virtuais tiveram um aumento de mais de 61% no período de 2008 para 2009 e esse números só tem a crescer, anonimato junto com o sentimento de impunidade contribuem substancialmente para esse crescimento.

[ Hits: 15.124 ]

Por: Tiago Zaniquelli em 11/02/2010

Porque segurança importa?

Resumo

O objetivo desse artigo é mostrar por quê se deve importar com segurança da informação. Os ataques virtuais tiveram um aumento de mais de 61% no período de 2008 para 2009 e esse números só tem a crescer, anonimato junto com o sentimento de impunidade contribuem substancialmente para esse crescimento.Vale lembrar que mesmo o Brasil não dispondo de leis específicas para delitos informáticos, diversas leis para crimes físicos estão sendo aplicados também para os crimes virtuais.

Palavras-chave: segurança da informação, crimes eletrônico, direito eletrônico.

Introdução

Ultimamente tenho lido bastante sobre segurança da informação devido a minha pós em segurança da informação, onde devido a isso estou fazendo parte de algumas listas de discussões relacionadas ao assunto (CISSP, REGISTRO, CAMSEC, entre outras), e um assunto de uns dias atrás me chamou bastante atenção, onde um participante da lista colocou um assunto de segurança de smartphone, onde em um determinado ponto algumas pessoas chegaram a dizer que não adianta criar políticas para isso, ninguém vai levar a sério segurança mesmo etc...Resolvi fazer algumas pesquisas na internet sobre o assunto e pesquisando acabei achando um blog intitulado Segurança Importa, está meio desatualizado, porém o que me chamou a atenção foi o título do blog.

O blog tenta demonstrar exatamente isso, que ninguém está nem aí para a segurança da informação, inclusive em um primeiro post ele faz o seguinte comentário:

"... Pessoas insistem em dizer que nunca serão alvos de "hackers" (sei que a palavra está mal usada aqui), usam antivírus sem atualizações, não usam firewall, compram softwares em "camelôs... Empresas que vêem segurança como um mal necessário estão gastando o mínimo (quando gastam) com segurança da informação."

Infelizmente o contato que eu tenho com segurança da informação é mais ou menos essa, profissionalmente a pessoa responsável pela área onde eu trabalho não entende nada de segurança e para todos os projetos que vão fazer ele sempre fala, mas temos que pensar na segurança, porém nunca foi feito uma análise de risco, a política de segurança é de uns 3 anos atrás e deve ter sido copiada na íntegra de algum site.

No lado pessoal é um pouco melhor, pois minha mãe sempre me consulta antes de abrir qualquer arquivo ou navegar por sites perigosos, minha namorada também está se precavendo depois que eu comecei a estudar.

O objetivo desse artigo é mostrar por quê se deve importar com segurança da informação. Acredito que a segurança da informação deve ser um meio de usuários e empresas se protegerem do crime virtual, porém para isso ela precisa ser levada a sério e as pessoas precisam se importar com ela. Eu me importo!

Dados

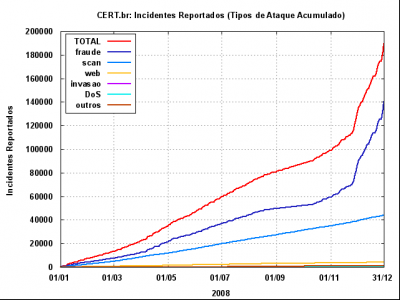

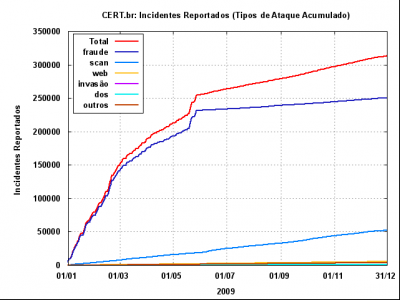

Segundo dados do cert.br, houve um aumento de 61% no número de incidentes registrados no ano de 2008 para o ano de 2009 (vide imagens abaixo). Apesar dos dados mostrarem um aumento significativo no número de incidentes ocorridos, isso parece não ser o bastante para usuários e empresas.Porque devo me importar com segurança da informação

Conforme pode ser visto nos dados acima, os ataques virtuais tiveram um aumento de mais de 61% no período de 2008 para 2009 e esse números só tem a crescer, anonimato junto com o sentimento de impunidade contribuem substancialmente para esse crescimento.O Brasil é um dos líderes de ataques virtuais mundiais, dentro os crimes realizados pelos brasileiros estão roubo de identidade, fraudes de cartão de crédito, violação de propriedade intelectual e protestos políticos.

As fraudes eletrônicas causam prejuízos de 300 milhões de reais aos bancos (tripletech), porém quem acha que o ataque é diretamente ao banco se engana, para conseguir atacar os bancos os criminosos utilizam os clientes, onde, eles conseguem o login e senha do usuário para desviar o dinheiro da conta do cliente para uma conta "terceira".

Ocorre de o cliente quando verificar movimentação em sua conta, que não foi ele quem fez, aciona o banco e se o cliente conseguir provar a sua inocência o dinheiro é devolvido ao mesmo.

No Brasil já existem casos onde o banco ganhou ação na justiça contra o usuário, um exemplo foi o Banco Itaú que ganhou uma sentença sobre um correntista, a manchete diz o seguinte: "Tribunal muda sentença e isenta Itaú por vazamento de senha de cliente" (IDGNOW).

O juiz concluiu que não houve falha na prestação de serviços do banco e sim negligência do usuário que não tomou as precauções básicas.

Outro crime praticado há anos é o de espionagem industrial, mas tem crescido a passos largos graças à tecnologia mais barata e ao aumento da competição entre as empresas. (ABIN)

Infelizmente não há dados no Brasil sobre o assunto, pois é um tema bastante evitado pelas empresas, as que roubam informações só falam quando são pegas, e as que sofrem o roubo não querem comentar para não serem julgadas como vulneráveis.

Nos EUA, por exemplo, se estima que mais de 25 bilhões de dólares são as perdas referentes a roubo de informações industriais.

Um caso que ficou bem conhecido no Brasil foi o roubo de notebooks da Petrobras, uma pessoa comum pode não ver problemas nisso, porém imagine se nesses notebooks tivessem projetos do "Pré-Sal". Os prejuízos causados também não devem ter sido divulgados, nem o que tinha nos notebooks, causa e quem fez o roubo dos notebooks.

Outro grande problema da internet são os crimes de pedofilia e crimes contra a honra das pessoas. Falando da pedofilia especificamente ela sempre existiu, porém com a internet ganhou uma repercussão muito maior.

Antigamente as pessoas circulavam fotos de pedofilia através de correio ou pessoalmente, porém com o advento da internet e também das câmeras digitais, esse ato se tornou muito mais comum, pois ficou muito mais fácil divulgar, exibir e até vender fotos de menores de idade.

Hoje se você publica uma foto em um site, o mundo inteiro poderá vê-la.

Crimes contra a honra também tem se tornado comum na internet, onde o criminoso tenta inventar ou publicar fatos sobre você na internet.

Imagina se você brigou com sua namorada, ela não satisfeita com o término do namoro, resolve criar uma página na internet contando detalhes da relação, fotos, ou até inventando mentiras a seu respeito. Isso teria uma repercussão muito maior do que apenas te xingar certo?

Os sites de relacionamentos, se não utilizados de forma "coerente", podem se tornar uma arma para criminosos, ou você acha que os criminosos não têm Orkut, facebook, twitter?

Um exemplo é o caso publicado na globo.com onde "homem tem casa roubada após informar no twitter que estava de férias". Um americano publicou em seu twitter que estava de férias, depois da publicação ladrões invadiram a sua casa roubando alguns pertences. Na matéria diz que não é possível vincular a publicação com o assalto, mas é algo a se pensar.

É necessário ter cuidado com as informações que se coloca nessas redes sociais, imagina você colocar que acabou de comprar uma Ferrari, casa na praia, entre outras coisas. Além de outras coisas está poupando tempo do bandido, que não precisará de nada além de dois cliques para saber tudo que você possui de bens.

2. Fui vítima de um crime virtual, existe alguma lei no Brasil para me proteger?

Convergência entre segurança física e lógica

Configurando DOTNET Core e instalando VSCode no Linux

Criando aplicação MVC utilizando DOTNET Core no GNU/Linux

Seja Legal, não use softwares piratas!

Servidor FTP externo no Ubuntu 12.04 - Criação e configuração

Instalação do Apache, MySQL e PHP

Configurando um servidor de e-mail para pequenas redes

Monitorando o uso do MSN com o IM Sniffer

Começou com vírus e foi parar no orkut ....

Hmm, é verdade, mas temos que pensar tambem, os crackers aumentam, mas os hacker tbm...

Eu ainda me sinto seguro usando linux, com meu firewall ativado, e usando sempre usuario comun.

Cara mim sentir no DISI 2009, esse artigo parece um pequeno resumo do evento ...

parabens :D !!!

Legal!

Uma pena o Brasil ser um exemplo do que não se fazer, quando se fala em leis...

Infelizmente é uma pena que vários empresários que se dizem entendidos não levam em consideração a Segurança da Informação. Muitos ainda acreditam que tais fatos relacionados com a Segurança da Informação ainda não passam de histórias de ficção científica, até quando não sofrem danos sérios e depois com cara de "choro" ficam procurando soluções, pela qual nunca se importaram a não ser com os seus grandes lucros "fazem de qualquer forma”, mas o importante é lucrar. Já vi funcionário quase ser punido pela empresa por simplesmente tentar proteger dados valiosos com criptografia, mas devido à incompetência de alguns e manuseio simplório do programa comprometer a funcionalidade do processo. Realmente é um absurdo o que vemos por aí, durante a minha jornada profissional em algumas consultorias realizadas na área de Segurança da Informação fiquei horrorizado com tantas mesmices e criancices pelo caminho. O que sempre friso é que não adianta aplicações de firewalls e outros artefatos mirabolantes implementados, se o “Zé” da ponta não está nem aí com nada ou o patrão “Mané” que também não investe no “Zé” achar que nada está acontecendo. Em fim os aplicativos vinculados a Segurança da Informação devem fluir com consistência e estrutura com sincronismo entres os administradores de redes e consultores de segurança, “chega, chega ... de briguinhas” o que importa é proteger a sua instituição oferecendo serviços de qualidade aliada a segurança de seus bens ou de terceiros.

Gerson Raymond

www.g2csecurity.com.br

gerson@g2csecurity.com.br

Segurança é um assunto muito amplo, mas como o amigo disse acima, não adianta ter soluções mirabolantes de hardware e software se um funcionário ingênuo ou mal intensionado passar informações estratégicas da empresa a outrem. E isso pode ser feito até mesmo em um papel de embrulhar pão não precisa ser de forma digital.

A primeira coisa é estabelecer uma política de compartimentação da informação, ou seja cada um sabe apenas o que precisa saber para desempenhar sua função.

E tem mais... Eu nunca acreditei nestes números, por um motivo muito simples. Nenhuma instituição quer ver sua imagem arranhada por incidentes de segurança da informação logo penso que estes números são fictícios e irreais. Na realidade são muito maiores.

Os atentados contra a segurança começam sempre em nivel real, daí passando para o virtual.

As pessoas tendem a cometer "bobeiras" ou "ingenuidades descabidas", mesmo em pequenos atos.

- A exposição desnecessária ou o descarte desordenado de documentos "pouco importantes" como por exemplo, um hollerith, pode ser tudo o que algumas mentes criminosas precisam para determinar um assalto a uma pessoa ou a uma empresa.

- Hábitos de ir e vir fazendo itinerários constantes, especialmente na direção de estabelecimentos bancários, casas lotéricas, etc. pode chamar à atenção dos inimigos do alheio.

- Uma simples "conversa de botequim" pode desencadear situações de perigo:

"Olha, Zé! Eu vou te pagar sem falta no dia 10!...", ou

"Na próxima sexta-feira quem vai pagar a cerveja é você!..."

Pode contar que nessas datas predeterminadas alguém ou alguma empresa sofrerão alguma espécie de roubo, em virtude dessa preciosa informação lançada aos ventos.

- Como programador, e ao contrário de muitos de meus colegas, habituei-me a JAMAIS colocar nos relatórios de meus clientes qualquer cabeçalho que pudesse de alguma forma identificar a empresa ou dar a entender seu endereço ou telefone.

Relatórios vão para o lixo, e daí podem ser lidos por qualquer pessoa (uma boa fragmentadora não é luxo, mas uma necessidade).

Aqui para nós: É uma tremenda idiotice colocar num relatório impresso o nome, endereço, CNPJ, Inscrição Estadual, telefone...

E as pessoas o fazem por mera vaidade, jamais por necessidade.

"Data mining" começou FORA do computador...

- Nossos adolescentes (mas também muitos adultos experientes) são especializados em "entregar o ouro ao bandido" ou de "dar mole pra Kojak" através de sites de relacionamentos.

As informações contidas em tais sites nos dizem claramente se alguém é solteiro, casado, viúvo ou "tico-tico no fubá", se tem piscina, tv de plasma, se comprou notebook, se brigou com o namorado (maneira dos colegas saberem que Fulano é gay), se está sozinho em casa, se a família vai viajar no final de semana, etc., etc. etc....

E concordo plenamente com o colega Capitainkurn. Ninguém quer assinar o próprio atestado de burrice.

E quanto ao papel de pão, papel-carbono também.

E a solução para problemas de segurança não está no pessoal de TI ficar fazendo restrições para os "pobres mortais". A coisa é complexa e tem de ser MUITO BEM administrada, para que o tiro não saia pela culatra.

Não existe uma "receita de bolo" para implantar um sistema de segurança realmente eficaz em uma empresa. Um funcionário que se sinta valorizado tende a ser melhor colaborador para obtenção de melhores resultados.

Ao contrário, o que se sente diminuído estará sempre tentado a colaborar para com o bom êxito de qualquer falha, especialmente se puder explorar pontos fracos que não lhe digam respeito.

Uma regra é fixa: As falhas existem, mesmo nos sistemas tidos como "perfeitos".

A questão pois é como gerenciar e conviver de forma a que essas falhas jamais venham à tona como caminhos evidentes para algum dano ao patrimônio.

Trabalhei em uma empresa onde havia uma falha gravíssima de segurança, e que no entanto jamais foi notada:

Os clientes (sendo clientes ou não) eram permitidos entrar (era ir chegando e entrando direto) no setor de Expedição (no térreo, anexo ao Estoque e ao Almoxarifado) para ir "adiantando seus pedidos" e somente após eram conduzidos ao departamento de vendas para formalizar a compra (aí, sim, dentro da empresa e já no segundo pavimento, havia funcionários na segurança).

Detalhe é que durante sua estada na Expedição, ninguém na empresa tinha notícia de que havia algum visitante em alguma das dependências da empresa.

E o setor de portaria ficava duas portas adiante, porém com duas pessoas colocadas atrás do balcão...

Detalhe: A única forma de comunicação entre a Administração e a Expedição era uma cordinha de nylon pendurada, com um pegador na ponta (o famoso "pendurógrafo").

Vamos lembrar que a primeira instrução normativa do GSI (nosso órgão governamental de segurança da informação) só saiu em junho/2008. Uma grande defasagem se comparado à outros países como USA e URSS, para os quais a informação sempre valeu ouro.

[ ]'s

Parabéns pela matéria, segurança da informação é tão fascinante, que prestei vestibular na FATEC São Caetano do Sul, em São Paulo no curso de Técnologo em Segurança da Informação, fui aprovado, sempre que possível estarei contrinbuindo aqui e entre outros fóruns.

"Eu ainda me sinto seguro usando linux, com meu firewall ativado, e usando sempre usuario comun. "

Tolinho... rs

Patrocínio

Destaques

Artigos

Instalação Completa e Configuração Básica do Void Linux

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Samba 4 AD-DC 2026: Backup & Restore

Samba 4 AD-DC 2026: LAPS (Randomizando senhas locais).

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Tópicos

Como a Vivideo está revolucionando a criação de vídeos? (0)

Linus Torvalds e Bill Gates se encontram pela primeira vez (1)

Top 10 do mês

-

Xerxes

1° lugar - 130.831 pts -

Fábio Berbert de Paula

2° lugar - 56.803 pts -

Buckminster

3° lugar - 34.951 pts -

Sidnei Serra

4° lugar - 20.585 pts -

Alberto Federman Neto.

5° lugar - 21.294 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 19.239 pts -

Daniel Lara Souza

7° lugar - 18.792 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 18.301 pts -

edps

9° lugar - 17.255 pts -

Andre (pinduvoz)

10° lugar - 14.738 pts