Recon and Scan with Metasploit

Quando falamos em Penetration Test (Teste de Penetração), uma das etapas que deve ser executada, é a arte da

recolha de informações sobre determinando alvo.

[ Hits: 13.161 ]

Por: Roberto Soares (3spreto) em 09/03/2012 | Blog: http://codesec.blogspot.com

Scanning

Com isso, diminuímos o tempo em efetuar todo tipo de ataque para todas as 65535 portas existentes, assim, conseguimos ser mais eficazes.

No Framework, existem 5 módulos auxiliares para efetuar o levantamento de portas abertas, que são os listados abaixo, conforme a imagem.

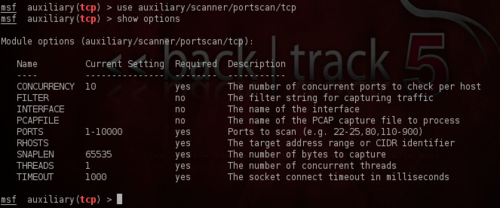

Inicialmente, utilizaremos o módulo que faz o Scan de portas TCP, para isso, executamos o comando:

use auxiliary/scanner/portscan/tcp

Selecionado nosso módulo auxiliar, vamos listar as opções que devemos passar a ele com o comando:

show options

NOTA: Em todos os módulos que estiver utilizando (Exploit, PayLoad, Auxiliary, Encoders e Nops), faz-se necessário preencher todos as opções onde aparece escrito: yes, no campo: Required, ou seja, os módulos requerem algumas informações importantes para seu correto funcionamento.

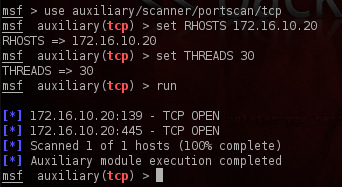

Basta especificarmos as opções RHOSTS e THREADS, para que nosso módulo auxiliar nos dê alguma informação preciosa.

Em RHOSTS, devemos colocar qual será nosso alvo. Aqui em nosso exemplo, utilizaremos a Range da classe B (172.16.10.0/16).

Podemos também aumentar o valor de THREADS para 30, por exemplo. Deve haver um consenso na utilização destes valores em Threads, pois em um ambiente de produção, podemos deixar nossa rede instável e assim prejudicar os sistemas presentes ali.

NOTA: THREADS é o ato de dividir este processo em mais tarefas simultaneamente, proporcionando uma resposta maior nos dados. Porém, a taxa de processamento aumenta e também o desempenho na rede pode sofrer uma pequena degradação.

Vejamos o funcionamento do Scan TCP:

O Scanner TCP é o meio mais básico de realizar um Scanning de portas, pois não requer privilégios no sistema para poder realizá lo.

Veja como ocorre um simples Scan TCP:

Agora, aproveite e teste seus conhecimentos.

2. Scanning

Metasploit Community Edition - Instalation

From Deploy WAR (Tomcat) to Shell (FreeBSD)

Integração Contínua com Jenkins - Instalação (Parte 1)

Aspecto de segurança para uma arquitetura web

Restrição em diretórios usando o Apache2 sem mistérios

Servidor de e-mail seguro com ClamAV e MailScanner

Automatizando as atualizações no Linux

Certificados e OpenSSL - A Sopa de Letras

É sempre bom acompanhar artigos do @roberto_espreto. Hiper interssantes, aprendo muito!

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Como cortar as partes de um vídeo com passagens de áudio em branco

Tiling automático no KDE Plasma

SNMP Scan no OCS Inventory só funciona com HTTPS corretamente configurado

Tópicos

Links importantes de usuários do vol (4)

GOG confirma suporte oficial ao sistema Linux: "o trabalho começo... (2)

Para os fãs de DOOM, um vídeo do Romero (com dublagem em pt-br disponí... (2)

Top 10 do mês

-

Xerxes

1° lugar - 123.124 pts -

Fábio Berbert de Paula

2° lugar - 57.618 pts -

Buckminster

3° lugar - 26.669 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 19.453 pts -

Alberto Federman Neto.

5° lugar - 19.086 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 18.624 pts -

Daniel Lara Souza

7° lugar - 18.065 pts -

Sidnei Serra

8° lugar - 17.908 pts -

edps

9° lugar - 17.819 pts -

Andre (pinduvoz)

10° lugar - 16.492 pts