Brakeman - Rails Security Scanner

Publicado por Roberto Soares (3spreto) em 24/09/2014

[ Hits: 4.221 ]

Blog: http://codesec.blogspot.com

Brakeman - Rails Security Scanner

Instalação

Você precisa ter o RubyGems[2] instalado em sua máquina, sendo assim, basta o comando abaixo para que a ferramenta seja instalada:gem install brakeman

Utilização

Após sua instalação, você pode utilizar o Brakeman de duas formas. A primeira é especificando o diretório que contém a aplicação a ser analisada:brakeman railsgoat/

Ou então, acessar o diretório e apenas executar o Brakeman:

cd railsgoat/

brakeman

E na prática, como fica?

Vamos a um exemplo de código Rails vulnerável, utilizando uma aplicação desenvolvida especialmente para fins didáticos, que é o RailsGoat[3].Utilize o Git para fazer o download de todo o código:

git clone https://github.com/OWASP/railsgoat.git

Agora, basta executar o Brakeman no código em questão:

brakeman railsgoat/

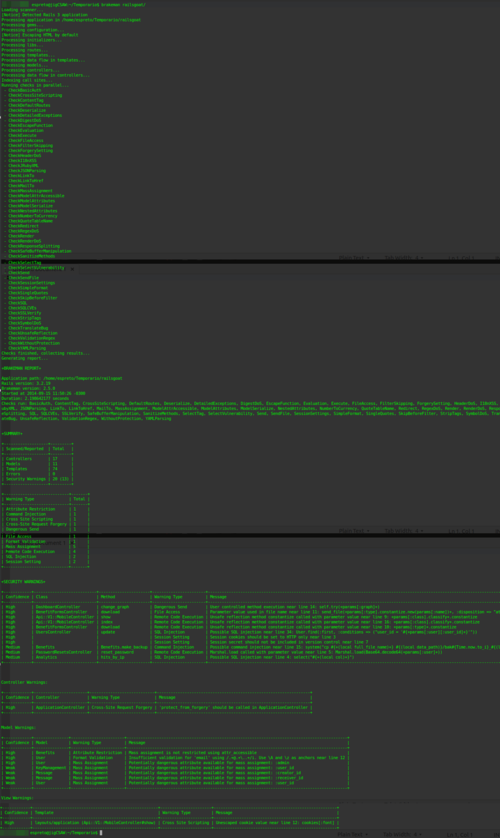

Você terá uma saída similar a esta abaixo:

Como podemos ver, foi gerado alguns avisos sobre possíveis vulnerabilidades:

+-------------------------------+-------+ | Warning Type..................| Total | +-------------------------------+-------+ | Attribute Restriction.........| 1 | | Command Injection.............| 1 | | Cross Site Scripting..........| 1 | | Cross-Site Request Forgery....| 1 | | Dangerous Send................| 1 | | File Access...................| 1 | | Format Validation.............| 1 | | Mass Assignment...............| 5 | | Remote Code Execution.........| 4 | | SQL Injection.................| 2 | | Session Setting...............| 2 | +-------------------------------+-------+

Lembrando que nos resultados de ferramentas deste tipo, podemos obter falsos positivos e falsos negativos, sendo assim, é altamente recomendado a análise manual por algum analista e/ou empresa[4] com experiência no assunto, para que todas a falhas presentes sejam mitigadas.

Referências

- [1]Brakeman - Rails Security Scanner

- [2]RubyGems.org | your community gem host

- [3]OWASP/railsgoat · GitHub

- [4]Conviso Application Security

See you in the next tip. :)

@espreto

Atualizando o BackTrack 4 com o apt-get e Fast-Track

Paros Proxy - Web Application Security

PwnTooth - pen testing em dispositivos bluetooth

Matriux - Distribuição para Penetration Testers

OWASP Zed Attack Proxy Project

Melhorando a segurança do Linux

Retirando o poder de root do bind no Slackware

WLM/MSN 2009 não conecta com proxy autenticado - lista de contatos indisponível

Autenticação de repositórios em distros Debian-like

Avaliando o tunelamento de rede wireless com SSH

Nenhum comentário foi encontrado.

Patrocínio

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts