As melhores ferramentas de segurança pra Linux

Existem várias ferramentas de segurança que podem auxiliar a vida de um administrador de redes/sistemas. Resolvi fazer este artigo com um compilado rápido das melhores ferramentas para ajudar a vida destas pessoas.

[ Hits: 49.432 ]

Por: Hugo Doria em 05/10/2008 | Blog: http://hugodoria.org

Nmap, Wireshark, Nessus, Tripwire e Rkhunter

É claro que esta lista não é definitiva e reflete apenas o meu gosto e o que uso. Se alguém tiver alguma sugestão de ferramenta para adicionar aqui é só entrar em contato que adicionarei com prazer. Com o tempo eu vou adicionando mais informações nesta página para torná-la ainda mais completa.

Bem, vamos à lista (que não está em nenhuma ordem definida):

Nmap

Quando eu penso em ferramenta de segurança o nmap é a primeira que me vem em mente. Provavelmente por ser a que mais uso. #)Para quem ainda não conhece (há alguém?), o nmap é um port scanner capaz de detectar várias informações sobre o host como, por exemplo, sistema operacional, serviços rodando (e suas versões), uptime e algumas outras coisas. Ah! E ele, obviamente, verifica quais portas estão abertas, ou não.

Site: http://nmap.org/

Tutorial: Usando nmap - Guia do Hardware

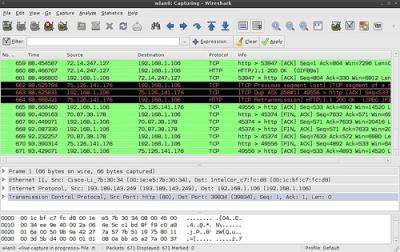

Wireshark

Antigamente chamado de Ethereal, o Wireshark é um poderoso sniffer, que permite que você capture pacotes e te ajuda a analisar a rede, detectar possíveis problemas e entender melhor alguns protocolos. Ele possui uma boa interface gráfica e várias opções que podem te auxiliar.Quem quiser pode usar o tshark, a versão em modo texto do wireshark (dica do milopi).

Site: http://www.wireshark.org/

Tutorial: Usando o Wireshark - Guia do Hardware

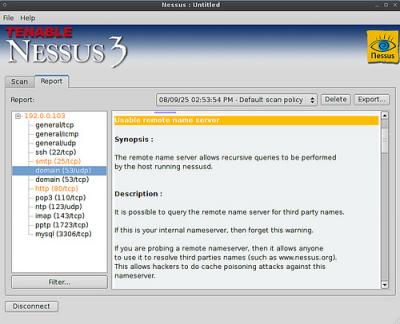

Nessus

Do guiadohardware: "O Nessus é uma ferramenta de auditoria muito usada para detectar e corrigir vulnerabilidades nos PCs da rede local. Ele realiza uma varredura de portas, detectando servidores ativos e simulando invasões para detectar vulnerabilidades. Uma característica importante é que o Nessus procura por servidores ativos não apenas nas portas padrão, mas em todas as portas TCP. Ele será capaz de detectar uma vulnerabilidade em um servidor Apache escondido na porta 46580, por exemplo."Site: http://www.nessus.org/

Tutorial: Usando Nessus - Guia do Hardware

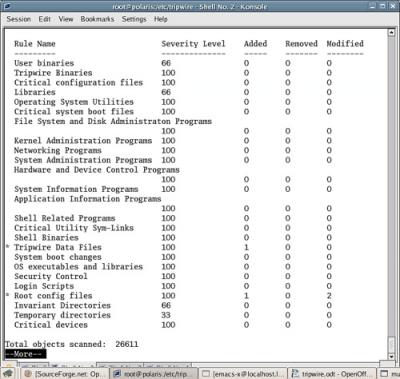

Tripwire

O Tripwire é um software utilizado para verificar a integridade de arquivos e diretórios do seu sistema. Ele gera uma base de informação sobre estes arquivos e, a partir dai, consegue detectar mudanças. Se for instalar o tripwire é extremamente recomendado que o faça o mais cedo possível. Instalar o tripwire em uma máquina que já roda há 4 anos e/ou que há suspeitas de ser sido invadida é perigoso, pois ele pode gerar uma base de dados errada.Quando um arquivo é alterado o Tripwire é capaz de te informar sobre isso e, assim, você pode tomar as devidas providências.

Site: http://sourceforge.net/projects/tripwire/

Tutorial: How to Set Up and Use Tripwire at LinuxJournal.com

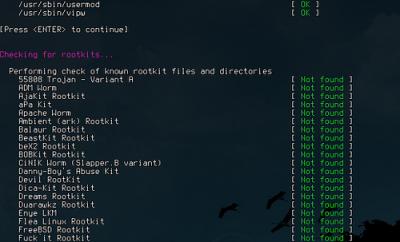

Rkhunter

O Rkhunter é um anti-rootkit não tão conhecido quanto o chkrootkit, mas que eu considero uma melhor alternativa. Rootkits são ferramentas utilizadas, geralmente, com o objetivo de ocultar a presença de invasores nas máquinas. Com essas ferramentas alguém não-autorizado, mas que já conseguiu entrar na máquina, pode ter controle sobre a máquina e nem ser notado.Muitos rootkits acompanham uma gama de binários (como o ls, ps, who, find etc) modificados para que os processos rodados pelo invasor não possam ser vistos pelo administrador da máquina. Além disso, muitos vírus atuais utilizam rootkits.

Site: http://www.rootkit.nl/

Tutorial: Procurando rootkits no seu sistema - Hugo Doria

2. Netcat, Lynis, Snort, Ettercap, Aircrack-ng e Tcpdump

Gerenciando pacotes com o pacman

Arch Linux: Uma distribuição otimizada para i686

AUR - Arch Linux User-Community Repository

Servidor de e-mail seguro com ClamAV e MailScanner

Entrevista com um hacker, via Internet

Gaim + Gaim Encryption - Bate-papo com segurança

Instalando Apache, MariaDB e PHP com HTTPS no Arch Linux

Excelente artigo hdoria!!!

Com certeza isso vai ajudar bastante na hora de fazer algum tipo de administração em um micro!!!

Valeu!!!

Cara, X-celente. Já tá no favoritos.

Parabéns.

Resumão mto bem feito.

Parabéns cara!!!

Como o assunto é 'ferramentas', tá bem completo...

mas se falando em segurança, faltou citar iptables e syslog, que devem fazer parte das 'boas práticas' de qualquer administrador.

muito bom, hdoria gostaria de saber se você conhece a ferramenta do kde.

KDE REMOTE DESKTOP MANAGER, estou muito muito interessado de saber

suas funcionalidades, se da para conectar somente em maquinas linux,

por favor caso souber me manda e-mail :

danilo@servilogitelecom.com.br

muito obrigado.

Não uso KDE, mas com o utilitário que acompanha o gnome eu acesso estações windows sem problemas...

vlw cara são ótimas ferramentas mesmo. O linux tem várias ferramentas.

Realmente para quem esta comecando essas sao dicas faliosas... VALEWWW

Conheço quase todas, mas tem uma que não conhecia e me chamou a atenção , vou dar uma olhada nela :) Valeu.

Resumão importantíssimo, principalmente para quem está iniciando nessa área de segurança!!

Abraço!

Gostei muito do Artigo. bom para quem esta começando com eu...

o hugo, gostei do seu post.

porem quando vc divulgar algum material que realmente ñ seja seu.

tem a gentileza e a educação de dar os creditos pra seu devido dono.

segue o link original da materia.

http://www.fredsantos.net/index.php?option=com_content&view=article&id=103:as-melhores-ferramentas-d...

se vc for realmente digno de participar dessa comunidade tenha a gentiliza de se dar os creditos devidos a quem merece.

Olá gutherry,

Acredito que você foi muito infeliz no seu comentário. Bastava apenas prestar atenção em algumas coisas. Vamos aos fatos:

1) Esse artigo eu fiz em 2008. O que você mencionou foi feito em 2009

2) Há links para meu antigo blog no artigo que você postou

3) Mais importante: no final do artigo que você mencionou há um parágrafo dizendo que o mesmo foi copiado daqui. :)

Espero que isto tenha esclarecido as coisas. E não precisa pedir desculpas. Não quero manchar seu ego de troll.

Passar bem.

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Instalando o COSMIC DE no Gentoo (systemd)

Centralizar Logo com Transparência via ImageMagick

Removendo entradas de boot UEFI "fantasmas" via terminal

Atualizações de Segurança Automáticas no Debian

Como cortar as partes de um vídeo com passagens de áudio em branco

Tópicos

Midia de instalação LM-21.3 não inicializa (15)

What are the biggest challenges banks face with compliance training? (0)

Reunir material [RESOLVIDO] (4)

Uma pergunta bem simples mas não achei resposta (ainda) [RESOLVIDO] (4)

Top 10 do mês

-

Xerxes

1° lugar - 123.128 pts -

Fábio Berbert de Paula

2° lugar - 58.151 pts -

Buckminster

3° lugar - 27.990 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 19.552 pts -

Alberto Federman Neto.

5° lugar - 19.647 pts -

Sidnei Serra

6° lugar - 19.225 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 18.788 pts -

Daniel Lara Souza

8° lugar - 18.573 pts -

edps

9° lugar - 18.129 pts -

Andre (pinduvoz)

10° lugar - 17.015 pts