Suporte TCP Wrapper - Serviços stand-alone no Debian 6

Serviços stand-alone são aqueles que "escutam" as conexões TCP/IP diretamente da interface de rede, como por exemplo, Portmap ou SSH. Estes serviços devem ser protegidos de vários modos pelo administrador, tais como: configurações restritivas, regras de firewall e regras de ACL da biblioteca libwrap, conhecida como TCP Wrapper.

[ Hits: 26.936 ]

Por: Perfil removido em 11/09/2012

TCP Wrapper

Conceitos básicos

TCP Wrapper pode ser visto como uma camada adicional de proteção, permitindo criar listas de controle de acesso (ACLs) específicas para cada serviço compilado com suporte a biblioteca libwrap.TCP Wrapper é baseado em uma abordagem por endereçamento de "host / rede" (host-based) permitindo uma granulação das permissões, ou negações, baseado no IP do host ou da rede de origem da requisição.

No Debian 6, o executável /usr/sbin/tcpd (TCP Wrapper Daemon) é instalado, por padrão, pelo pacote "tcpd" e a biblioteca "libwrap" pelo pacote "libwrap0".

# dpkg -p libwrap0

# dpkg -p tcpd

Para saber se um serviço oferece suporte para "libwrap", utilizamos o comando ldd (1) - List Dynamic Dependencies – sobre o daemon do serviço.

Por exemplo: /usr/sbin/sshd é o daemon do serviço SSH no Debian 6.

Para confirmarmos o suporte a "libwrap.so.0" em SSHD, utilizamos o seguinte comando:

# type -P sshd | xargs ldd | fgrep libwrap

Saída:

libwrap.so.0 => /lib/libwrap.so.0 (0xb7685000)

Confirmado!

Funcionamento

Um serviço como SSHD, normalmente não é ativado por xinetd, então, o suporte para TCP Wrapper é compilado diretamente com a opção durante a compilação (--with-libwrap), para tornar o suporte interno ao programa.Observe que isso implica em uma mudança no código do programa, que passa a ter acesso às funções da biblioteca "libwrap". Através de /usr/sbin/tcpd, é feita a leitura das regras de ACL TCP Wrapper, contidas em /etc/hosts.allow e /etc/hosts.deny.

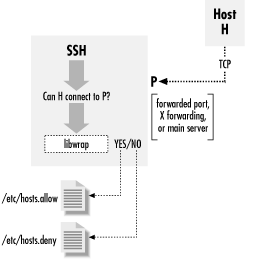

Observe o esquema seguinte:

O Host (H) deseja conectar-se ao servidor SSH via TCP na porta (P).

O servidor SSH tem o suporte libwrap ativado internamente, então uma consulta aos arquivos em /etc/hosts.allow e /etc/hosts.deny é feita, via tcpd, levando em conta as seguintes situações:

- A não existência dos arquivos /etc/hosts.allow e /etc/hosts.deny é tratada como se ambos existissem e estivessem vazios;

- A procura por uma regra pára, quando uma que combina é encontrada;

- O acesso é garantido quando uma regra combinar com uma requisição (daemon, cliente) existente em /etc/hosts.allow, que é lido primeiro;

- O acesso é negado quando uma regra combinar com uma requisição (daemon, cliente) existente em /etc/hosts.deny, lido após hosts.allow.

Se a requisição (daemon, cliente) não for localizada em ambos arquivos, então o acesso é GARANTIDO, ou seja, a política padrão para TCP Wrapper é ACEITAR a requisição se não houver uma regra contrária.

2. TCP Wrapper

3. Regras - Padrões - Execução

4. Extensão - Controle

Um tour pelo skin do Viva o Linux para aMSN

Grub animado no Ubuntu? BURG nele!

Instalando pacotes no Ubuntu e distros Debian-like

XFree86 - Um pouco da história deste poderoso ambiente gráfico para UNIX

Microcode - Como atualizar o firmware do processador

Servidor de logs em Debian Linux

Segurança em Redes Wifi: Hacking x Defesa!

ARP Poisoning: compreenda os princípios e defenda-se

Tutorial de Instalação do ClamAV - Anti-vírus open Source

Mirror de atualizações do AVG Anti-Virus 8

Nenhum comentário foi encontrado.

Patrocínio

Destaques

Artigos

Cirurgia para acelerar o openSUSE em HD externo via USB

Void Server como Domain Control

Modo Simples de Baixar e Usar o bash-completion

Monitorando o Preço do Bitcoin ou sua Cripto Favorita em Tempo Real com um Widget Flutuante

Dicas

Jogar games da Battle.net no Linux com Faugus Launcher

Como fazer a Instalação de aplicativos para acesso remoto ao Linux

Como fazer a instalação do Samba

Como fazer a conversão binária e aplicar as restrições no Linux

Tópicos

Duas Pasta Pessoal Aparecendo no Ubuntu 24.04.3 LTS (19)

Formas seguras de instalar Debian Sid (13)

Malware encontrado em extensões do Firefox. (0)

Fiz uma pergunta no fórum mas não consigo localizar [RESOLVIDO] (21)

Top 10 do mês

-

Xerxes

1° lugar - 148.026 pts -

Fábio Berbert de Paula

2° lugar - 67.585 pts -

Mauricio Ferrari

3° lugar - 21.305 pts -

Buckminster

4° lugar - 20.948 pts -

Alberto Federman Neto.

5° lugar - 20.174 pts -

edps

6° lugar - 19.138 pts -

Daniel Lara Souza

7° lugar - 18.578 pts -

Andre (pinduvoz)

8° lugar - 17.022 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 15.843 pts -

Diego Mendes Rodrigues

10° lugar - 14.191 pts