Openswan - Configurando uma conexão VPN Site-to-Site e simulando com GNS3

O Openswan é uma ferramenta indispensável para conectar dois sites de forma segura através da internet. Nesse artigo além de mostrar a instalação e configuração do Openswan no Debian Jessie, será simulado todo o ambiente utilizando o GNS3.

[ Hits: 19.745 ]

Por: Sergei Martao em 23/11/2015

Validar funcionamento da VPN IPsec

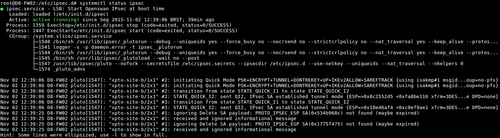

# systemctl status ipsec

Mostra o status do serviço do IPsec, se esta em execução e se existe algum erro. # ipsec auto --status

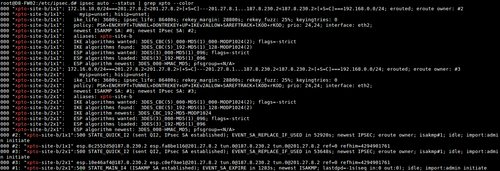

Mostra o status de todos os túneis VPN bem útil para saber se existe alguma coisa errada, exemplo pendente fase 2. Na imagem a baixo usei o complemento | grep xpto --color para trazer itens apenas da conexão xpto.

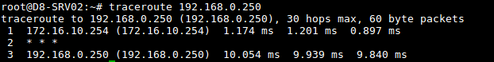

Teste de traceroute do D8-SRV02 (Site-A) para o D8-SRV01 (Site-B): Veja que existe apenas três saltos:

- Gateway de rede do Site-A, host D8-FW02.

- Todo o caminho percorrido dentro do túnel VPN.

- Host de destino.

Isso porque a conexão entre os host é pelo túnel IPsec, se tornando uma conexão ponto a ponto.

Um detalhe importante é que os Peers (D8-FW01 e D8-FW02) não entram no túnel IPsec devido ao IP de saída (IPs válidos) não corresponderem aos leftsubnets da configuração do ipsec. Por isso para executar um ping ou conectar SSH devemos usar um IP da interface que corresponda ao leftsubnets.

Para conectar do firewall D8-FW02 (Site-A) no servidor D8-SRV01 (Site-B):

# ssh -b 172.16.0.254 192.168.0.250

Para testar a resposta do ping do firewall D8-FW02 (Site-A) no servidor D8-SRV01 (Site-B):

# ping -I eth0 192.168.0.250

Considerações e referências

O script com regras iptables fwregras.sh foi escrito da forma mais simples possível para fazer a conexão VPN funcionar, porém não é um firewall, as políticas padrão foram deixadas no default que é ACCEPT, fiz isso pois o foco é o Openswan e não o iptables.No artigo usei dois procedimentos para facilitar a escrita e entendimento porém NÃO recomendo em ambiente de produção:

- Todas as configurações foram realizadas com usuário root nos servidores, o ideal é sempre usar o sudo.

- A senha do arquivo /etc/ipsec.secrets foi 123456, sendo uma chave muito fraca, o ideal é usar no mínimo 16 caracteres contendo letras, números e caracteres especiais.

Não entrei em detalhes de cada parâmetro de configurações do Openswan justamente por existir vários sites com documentação melhor detalhada, segue sites que utilize como referências:

- Manual do ipsec.conf

- Wiki do Openswan

- Configuring OpenSwan IPSec Server

- Instalar VPN OpenSwan no Linux Ubuntu com modem adsl

- Host-To-Host VPN Using Openswan

- Openswan Users Multiple left and right subnets

Críticas, dúvidas ou sugestões por favor deixem nos comentários.

2. Configurando VMs e host hospedeiro

3. Instalação e configuração do Openswan

4. Validar funcionamento da VPN IPsec

Utilizando o script vpnautomatica

Planejando e migrando softwares do Windows para o Linux

Criando um template customizado para o CACTI

Configurando o segundo default gateway para um link de entrada específico

Nagios Core 4.0.8 com Debian 7 e Client Windows Server

Transforme seu PC em um roteador Wi-Fi com Hostapd em modo Bridged

Criando um template customizado para o CACTI

Sincronizando Bases OpenLDAP e Active Directory

Instalando Servidor RackTables para Documentação de Rede

Patrocínio

Destaques

Artigos

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Tópicos

Ajudante para criar dicas e artigos no VOL (31)

Hardware (corpo), Software (mente) e Kernel (conexão) (0)

Tentando fazer um "linux ricing" mas falhando miseravelmente... (3)

Top 10 do mês

-

Xerxes

1° lugar - 127.710 pts -

Fábio Berbert de Paula

2° lugar - 54.758 pts -

Buckminster

3° lugar - 30.399 pts -

Sidnei Serra

4° lugar - 21.511 pts -

Alberto Federman Neto.

5° lugar - 19.415 pts -

Daniel Lara Souza

6° lugar - 19.119 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 18.618 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.474 pts -

edps

9° lugar - 16.285 pts -

Diego Mendes Rodrigues

10° lugar - 14.008 pts