Implementação de WAF mod_security e integração com Graylog utilizando Filebeat e Logstash

Instalar e configurar um WAF utilizando mod_security em um servidor de proxy reverso para bloquear acessos maliciosos. Também é mostrado como integrar os logs gerados com o Graylog, a fim de obter uma melhor visibilidade dos ataques. Essa integração é feita com FileBeat e Logstash e o tratamento dos dados com o projeto logstash-modsecurity.

[ Hits: 10.330 ]

Por: NerdBarbado em 30/07/2020

Integração com o Graylog

sudo firewall-cmd --reload

Pronto, a princípio logs do Logstash devem chegar ao Graylog. Para forçar isso, execute a linha abaixo novamente, substituindo pelo endereço do seu sistema web protegido pelo mod_security. Isso irá criar uma requisição que parece maliciosa, disparando o mod_security:

sudo curl -s -o /dev/null -w '%{http_code}' " teste.com.br?username=1'%20or%20'1'%20=%20'"

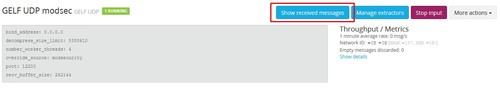

Depois de algum tempo o Graylog deve receber um log do Logstash e o listar na tela, já que foi configurado anteriormente para ele listar os dados recebidos do input criado especificamente para o modsecurity: Nesse ponto, você já tem toda a instalação e configuração funcional! Como passo seguinte pode-se ainda tentar criar extractors para retirar mais informações úteis dos logs recebidos do mod_security e muito mais, aproveitando todas as funcionalidades do Graylog.

2. Instalação e configuração do mod_security e mod_evasive

3. Instalação e configuração do FileBeat e Logstash

4. Testando integração do modsecurity, filebeat e logstash

5. Integração com o Graylog

OSSEC HIDS - Instalação e configuração no CentOS 6.5

Fazendo sua conexão remota por SSH mais segura

Como assinar digitalmente um documento criado no Br/OpenOffice

Monitoramento de redes com o Zenoss

Fala amigo,

Primeiramente obrigado pelo artigo.

Uma observação:

Na parte "IncludeOptional modsecurity.d/rules/*.conf" seria "IncludeOptional modsecurity.d/owasp-modsecurity-crs/rules/*.conf"

Na parte "Ainda no arquivo /etc/httpd/modsecurity.d/mod_security.conf verifique..." o caminho do arquivo está errado. Seria o caminho /etc/httpd/conf.d/mod_security.conf

Atenciosamente,

x.x

run rabbit run

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Gentoo: Sincronização com Git e Automação via Systemd

Instalação do tema Fluent GTK no Zorin OS

PKI na Prática: Criando CA e Certificado Wildcard (Automatizado)

Tópicos

Midia de instalação LM-21.3 não inicializa (13)

eu queria saber no lenovo slim, se tem como ver os mhz de memoria e tu... (3)

Top 10 do mês

-

Xerxes

1° lugar - 118.857 pts -

Fábio Berbert de Paula

2° lugar - 55.692 pts -

Buckminster

3° lugar - 25.777 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 18.316 pts -

Sidnei Serra

5° lugar - 17.745 pts -

Alberto Federman Neto.

6° lugar - 17.716 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 17.268 pts -

Daniel Lara Souza

8° lugar - 17.222 pts -

edps

9° lugar - 16.738 pts -

Andre (pinduvoz)

10° lugar - 15.358 pts