Filtrando IPs no Debian e Ubuntu com o Mobloquer

O objetivo deste artigo é apresentar como instalar e configurar o Mobloquer, ele já foi tratado nesse espaço em minha dica "Turbinando o sidux".

[ Hits: 16.297 ]

Por: edps em 24/05/2010 | Blog: https://edpsblog.wordpress.com/

Introdução

Utilizando uma ferramenta como essa se torna desnecessária a utilização da filtragem de IP pelos clientes p2p aMule, Transmission, Deluge, Vuze e outros, pois geralmente cada aplicativo utiliza um tipo específico de listas, por exemplo:

O aMule usa o ipfilter.dat, o Transmission usa um arquivo em formato .bin localizado em .config/transmission/blocklists, não aceita o ipfilter do aMule, mas aceita as blocklists do site bluetack, desde que a adicionemos no diretório citado, feito isso o programa converterá o arquivo em seu formato padrão.

Resumindo, utilizando o Mobloquer, os clientes p2p farão apenas a sua função primária, que é a de baixar/compartilhar arquivos, o que de certa forma deve melhorar seu desempenho, ao mesmo tempo que nos mantemos mais seguros.

Instalando e configurando

Para podermos utilizar o software, devemos adicionar a entrada de seu repositório em nosso arquivo /etc/apt/sources.list.Debian:

#deb http://moblock-deb.sourceforge.net/debian lenny main

#deb-src http://moblock-deb.sourceforge.net/debian lenny main

## Debian Squeeze e SID.

#deb http://moblock-deb.sourceforge.net/debian sid main

#deb-src http://moblock-deb.sourceforge.net/debian sid main

Adicione a seguinte chave GPG:

sudo gpg --keyserver wwwkeys.eu.pgp.net --recv-keys 58712F29 && sudo gpg --export --armor 58712F29 | sudo apt-key add -

Ubuntu:

#deb http://moblock-deb.sourceforge.net/debian hardy main

#deb-src http://moblock-deb.sourceforge.net/debian hardy main

## Ubuntu 9.04 jaunty.

#deb http://ppa.launchpad.net/jre-phoenix/ppa/ubuntu jaunty main

#deb-src http://ppa.launchpad.net/jre-phoenix/ppa/ubuntu jaunty main

## Ubuntu 9.10 karmic.

#deb http://ppa.launchpad.net/jre-phoenix/ppa/ubuntu karmic main

#deb-src http://ppa.launchpad.net/jre-phoenix/ppa/ubuntu karmic main

## Ubuntu 10.04 lucid.

#deb http://ppa.launchpad.net/jre-phoenix/ppa/ubuntu lucid main

#deb-src http://ppa.launchpad.net/jre-phoenix/ppa/ubuntu lucid main

Adicione a seguinte chave GPG para o Ubuntu 8.04 hardy:

sudo gpg --keyserver wwwkeys.eu.pgp.net --recv-keys 58712F29 && sudo gpg --export --armor 58712F29 | sudo apt-key add -

Adicione a seguinte chave GPG para o Ubuntu, versões 9.04, 9.10 e 10.04:

sudo gpg --keyserver keyserver.ubuntu.com --recv 9C0042C8 && sudo gpg --export --armor 9C0042C8 | sudo apt-key add -

Notas:

- Todos os repositórios estão comentados, descomente somente o referente à sua versão.

- A princípio todos os repositórios deb-src devem ficar comentados, descomente-os apenas se precisar utilizá-los.

- Usuários do Ubuntu devem habilitar o repositório "Universe".

Após adicionar os repositórios, atualizaremos as listas de pacotes e instalaremos o programa:

sudo apt-get update

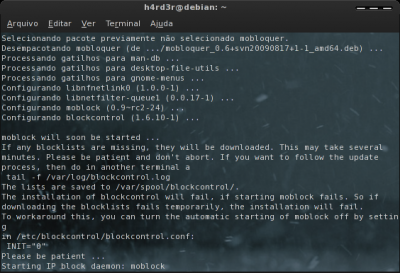

$ sudo apt-get install moblock blockcontrol mobloquer

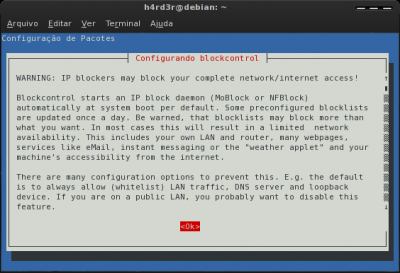

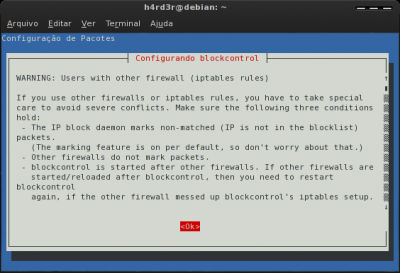

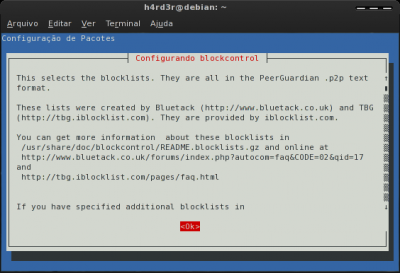

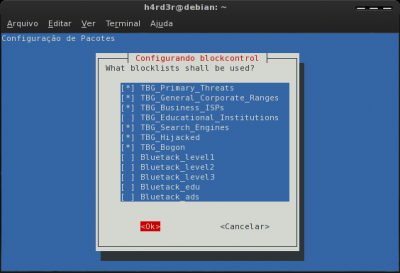

Surgirão as seguintes telas: Na tela abaixo poderemos deixar como está ou alterá-las. Particularmente prefiro usar as listas: Bluetack_level1, Bluetack_level2, Bluetack_level3, Bluetack_edu, Bluetack_ads, TBG_Bogon e TBG_Hijacked, por achar que no conjunto são menos paranóicas, mas fica a critério de cada um. Nas imagens a seguir, altere de acordo com sua necessidade, por hora segui o padrão.

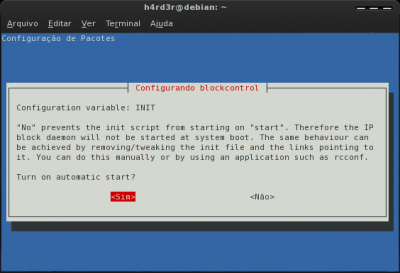

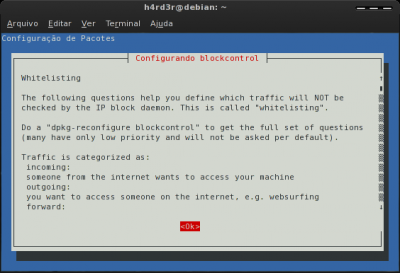

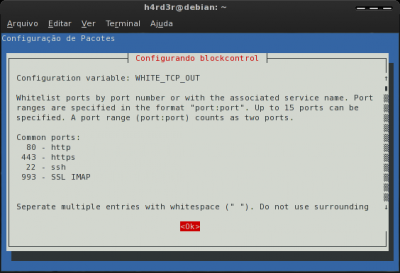

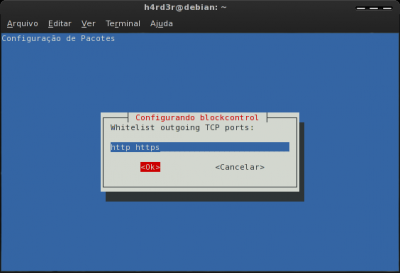

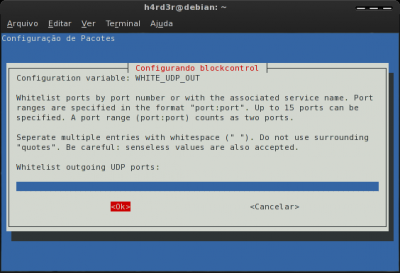

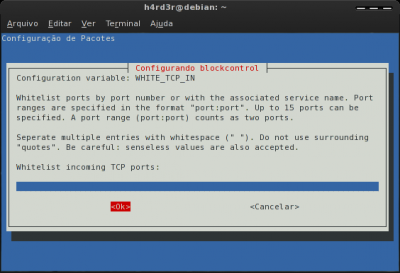

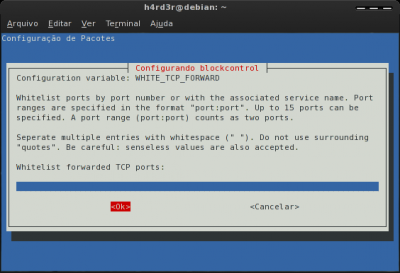

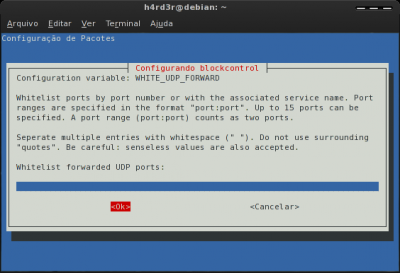

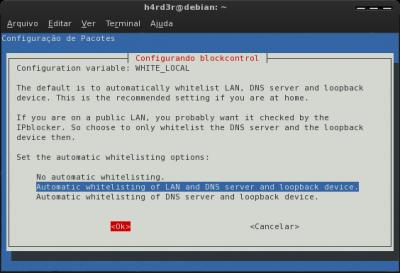

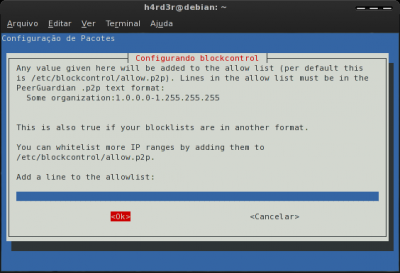

Se desejarmos o início automático no boot: Tela inicial da whitelist: Adicionando HTTP e HTTPS nas exceções: Adicione na whitelist a porta UDP_OUT nessa tela (o padrão é em branco): Adicione na whitelist a porta TCP_IN nessa tela (o padrão é em branco): Adicione na whitelist a porta UDP_IN nessa tela (o padrão é em branco): Adicione na whitelist a porta TCP_FORWARD nessa tela (o padrão é em branco): Adicione na whitelist a porta UDP_FORWARD nessa tela (o padrão é em branco): Adicionando a rede, DNS e interface loopback na whitelist: Adicione nessa tela um endereço IP que deseja que fique acessível:

Obs.: Também é possível adicionar um IP editando o arquivo /etc/blockcontrol/allow.p2p. Após o término da configuração o programa baixará as listas de IPs. Nota: para alterar as listas que utilizaremos, poderemos editar o arquivo de configuração diretamente e depois reiniciamos o programa.

sudo nano /etc/blockcontrol/blocklists.list

Conteúdo resumido do arquivo:

#http://list.iblocklist.com/?list=ijfqtofzixtwayqovmxn

# TBG General Corporate Ranges

#http://list.iblocklist.com/?list=ecqbsykllnadihkdirsh

# TBG Business ISPs

#http://list.iblocklist.com/?list=jcjfaxgyyshvdbceroxf

# TBG Educational Institutions

#http://list.iblocklist.com/?list=lljggjrpmefcwqknpalp

# TBG Search Engines

#http://list.iblocklist.com/?list=pfefqteoxlfzopecdtyw

# TBG Hijacked

http://list.iblocklist.com/?list=tbnuqfclfkemqivekikv

# TBG Bogon

http://list.iblocklist.com/?list=ewqglwibdgjttwttrinl

# Bluetack level1 (P2P)

http://list.iblocklist.com/?list=bt_level1

# Bluetack level2

http://list.iblocklist.com/?list=bt_level2

# Bluetack level3

http://list.iblocklist.com/?list=bt_level3

# Bluetack edu

http://list.iblocklist.com/?list=bt_edu

# Bluetack ads

http://list.iblocklist.com/?list=bt_ads

# Bluetack bogon

#http://list.iblocklist.com/?list=bt_bogon

# Bluetack spyware

#http://list.iblocklist.com/?list=bt_spyware

# Bluetack spider

#http://list.iblocklist.com/?list=bt_spider

# Bluetack Microsoft

#http://list.iblocklist.com/?list=bt_microsoft

# Bluetack proxy

#http://list.iblocklist.com/?list=bt_proxy

# Bluetack hijacked

#http://list.iblocklist.com/?list=bt_hijacked

# Bluetack badpeers (previously known as templist)

#http://list.iblocklist.com/?list=bt_templist

# Bluetack rangetest

#http://list.iblocklist.com/?list=bt_rangetest

# Bluetack dshield

#http://list.iblocklist.com/?list=bt_dshield

#locallist /etc/blockcontrol/custom-blocklist.p2p

Observem que acima já modifiquei as listas, deixando habilitadas apenas as que comentei acima (Bluetack_level1, Bluetack_level2, Bluetack_level3, Bluetack_edu, Bluetack_ads, TBG_Bogon e TBG_Hijacked).

Podemos reiniciar o programa através da interface gráfica, na aba Manage, botão "restart" ou por linha de comando:

sudo /etc/init.d/blockcontrol restart

Podemos reconfigurar o programa da seguinte maneira:

sudo dpkg-reconfigure blockcontrol

Podemos verificar o estado das regras do iptables assim:

sudo iptables -L -nv

2. Utilizando

UFW e GuFW, firewall simples ao alcance de todos

Sabayon CoreCDX FluxBox 5.3, excelente!

Debian NetInstall: instalação personalizada

KDE Plasma no Slackware Current

Arch Linux - Instalação a partir de imagem híbrida

Instalação do aMSN-0.97b em três maneiras diferentes

Roteamento no openVPN com redes iguais

Wireless no Slackware com ndiswrapper (placa PCMCIA SMC)

Hugo - Gerador de Site Estático

#Vivaolinux, agora com canal IRC

OPÇÃO NÃO INFORMADA:

Na aba Logs, selecione um endereço IP qualquer e clique no botão "More Information"

Então, a ferramenta whois nos mostrará detalhes do IP selecionado, por exemplo do IP 72.14.204.103:

Whois information for IP address 72.14.204.103:

* OrgName: Google Inc.

* OrgID: GOGL

* Address: 1600 Amphitheatre Parkway

* City: Mountain View

* StateProv: CA

* PostalCode: 94043

* Country: US

* NetRange: 72.14.192.0 - 72.14.255.255

* CIDR: 72.14.192.0/18

* NetName: GOOGLE

* NetHandle: NET-72-14-192-0-1

* Parent: NET-72-0-0-0-0

* NetType: Direct Allocation

* NameServer: NS1.GOOGLE.COM

* NameServer: NS2.GOOGLE.COM

* NameServer: NS3.GOOGLE.COM

* NameServer: NS4.GOOGLE.COM

* Comment:

* RegDate: 2004-11-10

* Updated: 2007-04-10

* RTechHandle: ZG39-ARIN

* RTechName: Google Inc.

* RTechPhone: +1-650-318-0200

* RTechEmail: arin-contact@google.com

* OrgTechHandle: ZG39-ARIN

* OrgTechName: Google Inc.

* OrgTechPhone: +1-650-318-0200

* OrgTechEmail: arin-contact@google.com

Arch Linux:

Usuários do Arch Linux também podem fazer uso desta ferramenta, basta que a instalem pelo packer ou yaourt.

$ packer -S mobloquer --noedit --noconfirm

Passos para a importação da chave GPG:

$ sudo apt-get update

$ gpg --keyserver keyserver.ubuntu.com --recv-keys C0145138 && gpg --export --armor C0145138 | sudo apt-key add -

$ sudo apt-get update

Para instalar:

$ sudo apt-get install moblock blockcontrol mobloquer

Patrocínio

Destaques

Artigos

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Tópicos

Não consigo instalar as bibliotecas em Python pelo terminal. (1)

Tentando fazer um "linux ricing" mas falhando miseravelmente... (0)

Top 10 do mês

-

Xerxes

1° lugar - 126.135 pts -

Fábio Berbert de Paula

2° lugar - 52.897 pts -

Buckminster

3° lugar - 29.832 pts -

Sidnei Serra

4° lugar - 22.687 pts -

Alberto Federman Neto.

5° lugar - 18.689 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 18.278 pts -

Daniel Lara Souza

7° lugar - 18.146 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.001 pts -

edps

9° lugar - 15.850 pts -

Diego Mendes Rodrigues

10° lugar - 13.809 pts