Docker: Uma abordagem didática para tempos obscuros

Rede de comunicação segura e volátil com Docker, Tor, NgIrd, Irssi e ssh.

[ Hits: 4.805 ]

Por: Carlos Affonso Henriques. em 14/04/2020

"Buildando" a imagem a partir do Dockerfile

2° Rode o docker build:

# docker build -t antifa:latest .

Atente para o parâmetro -t (TAG) que definirá o nome da imagem antifa e sua versão latest (pode ser outra coisa como 1.0, 1.2, 4.05 etc.) e sucedida por "." PONTO que significa o diretório corrente. Após a conclusão dê um:

# docker images Se tudo transcorreu sem problemas a saída deverá ser parecida com essa da figura abaixo.

Executando um container a partir da imagem criada:

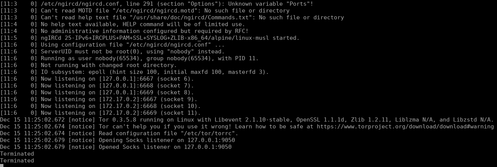

# docker run -it --rm --name atf0 -v /TorPersist:/var/lib/tor antifa:latest

A saída será parecida com essa da figura abaixo. Atente para o detalhe do volume ( -v /TorPersist:/var/lib/tor ) da linha de comando. Isso é feito para que haja persistência do hostname do serviço oculto Tor. Afinal, você e os seus interlocutores precisarão saber o endereço do servidor. O trecho em questão binda o diretório /TorPersist em sua máquia hospedeira ao diretório /var/lib/tor do container o endereço do serviço estará no arquivo //TorPersist/sshd/hostname e será parecido com o abaixo:

agis4pla2nnypfpv7fk3ybyexooetqo3vcvtkioaeye4jdme3llwtrtq.onion

Para testar vamos acessar um outro shell em sua máquina hospedeira e usar o ssh devidamente "torifycado" através do Torsocks. Lembre-se de que na máquina que irá acessar o container o Tor e o Torsocks deverão estar instalados.

# torsocks ssh -p 22220 -C eggdrop@agis4pla2nnypfpv7fk3ybyexooetqo3vcvtkioaeye4jdme3llwtrtq.onion

Estabelecida a conexão entre com a senha para o usuário eggdrop que foi definida somente como egg. A conexão pode ser um tanto lenta, pelo fato de eu haver escolhido nós da rede tor procurando evitar os 5 eyes, apenas a título de exemplo. Recomendo a documentação do torrc disponível no site torproject para otimizar esse quadro.

Usando o cliente IRC irssi

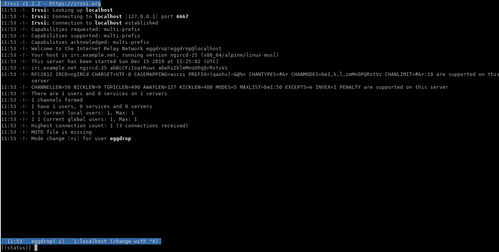

Uma vez conectado no servidor acesse o servidor IRC localmente.# irssi -c localhost -n eggdrop -w egg -p 6667

Se tudo estiver transcorrendo sem problemas você deverá entrar no ambiente do irssi e receber as saídas dele conforme a figura abaixo. Note que a senha do servidor IRC é a mesma do usuário, no caso acima é "egg" (sem as aspas).

Daqui para frente são comandos IRC normais tipo /join para criar ou ingressar em um canal /nick para trocar o apelido.

Os clientes

Os clientes poderão acessar seu container da mesma forma, caso queria fazer uma imagem dedicada aos demais usuários, são os mesmos procedimentos bastando apenas omitir a instalação do servidor de IRC ngircd no Dockerfile e comentar a linha:Considerações finais

Embora a rede Tor seja criptografada ela não é segura no que tange o conteúdo. Agências de inteligência que cooperam com a NSA, CIA, DIA, Mossad, MI6 dispõe de meios para interceptar o tráfego Tor. O grande lance do Tor é ocultar sua localização e consequentemente sua identidade, nesse caso isso é assegurado por que todo o tráfego se dá exclusivamente dentro da Tor se corretamente configurado.Nesse artigo não abordei esses refinamentos para não estende-lo demais além de haver uma farta documentação sobre o assunto no próprio site do projeto. Estão mencionados logo abaixo nas fontes e bibliografia. Só lembrando que a PF, ABIN e até o Carluxo também dispõe desses recursos, respeitando as proporções é lógico.

Fontes e biliografia

- https://docs.docker.com/

- https://2019.www.torproject.org/docs/documentation.html.en

- https://metrics.torproject.org/rs.html

Agradecimentos

Especial agradecimento ao excelente material disponibilizado por Jeferson Noronha em seu canal no Youtube, LinuxTips. Recomendo muito seus treinamentos de excelente qualidade, em tudo relacionado a cloud.Ele também dispõe de um canal no Telegram onde a turma da comunidade está sempre online disposta ajudar: https://web.telegram.org/#/im?p=@canalLINUXtips

Só não se impressionem com a foto dos recrutas da gestapo. A coloquei para que essa infâmia jamais caia no esquecimento. Ao esquecermos a história estamos condenados a repeti-la.

2. "Buildando" a imagem a partir do Dockerfile

Enviando e-mail pelo shell com smtp remoto

Sistema de arquivos criptografado

Obtendo TimeStamps da Blockchain com OpenTimestamps

L7-filter (funcionando) no Slackware 10.2

Inicializando servidor Ubuntu na AWS e rodando apache em Container

Subindo o Zabbix e Grafana no Podman com Pod

Configurando Docker Swarm no Rocky Linux

Introdução e Utilização do Docker

[1] Comentário enviado por Aerobio em 14/04/2020 - 19:28h

Hitler era uma boa pessoa.

Tenho certeza de que a mãe dele tinha certeza disso. https://www.youtube.com/watch?v=GI4Kr1PSwtQ

" Uma abordagem didatica , etc " ...)) Ode as gambiarras quem sabe ? Pobrezinhas ...99,99% tornam-se permanentes , trinta anos de permanencia ou mais...vivam elas...! Quanto a Hitler , ele naum era nenhum anjo , sabe-se . A grosso modo , vejam o que o tratado (assalto ) de Versalhes fez com a Alemanha da epoca . So conseguiram pagar as reparacoes de guerra coisa de 30 anos atras...e naum deram calote . Querem condenar Hitler , concordo . Convem ler e ler bem , a historia dos Rothshilds tambem..outro bando de anjinhos , a meu ver .

Patrocínio

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts