Defesa pessoal com o GPG, Nautilus Scripts, partições encriptadas e leves doses de paranoia

Que tal aumentar a segurança dos seus arquivos com algumas práticas bem simples e ferramentas de segurança nativas sem esquentar muito a cabeça?

[ Hits: 45.139 ]

Por: Bruno Rafael Santos em 23/09/2011 | Blog: https://cutt.ly/4H7vrPh

Outras coisinhas

Segurança adicional com Firefox e Thunderbird

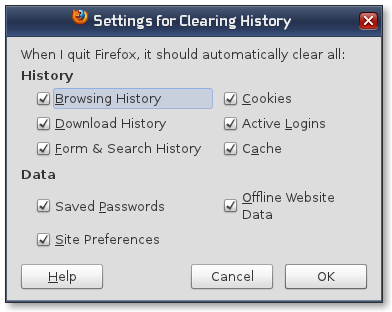

No Firefox a dica é não guardar os logins e senhas de uma sessão para outras. Então nossa melhor configuração seria ativar a eliminação automática de rastros em:Menu > Editar > Preferencias > Privacidade > Limpar Histórico Quando o Firefox fechar

Nas configurações o ideal é marcar todas as opções, isso evita aqueles incidentes em que se deixa o navegar logado depois alguém vem e acaba com a sua reputação...

Menu > Editar > Segurança > Usar senha Mestra

Você poderá usar o Firefox normalmente, só precisará da senha para fazer logins com as senhas armazenadas.

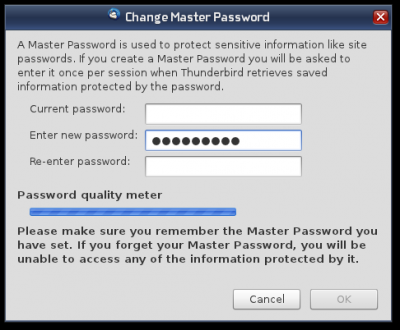

O Thunderbird é um caso mais delicado. Como ele seria inútil sem as senhas temos realmente que pensar em uma solução de segurança para ele. Felizmente ele também possui suporte a uma senha mestra e mais umas coisinhas. Alias, a ferramenta de senha mestra, tanto do Firefox quanto do Thunderbird avalia a segurança das senhas inseridas e pode ser usada como parâmetro para testar a segurança de suas demais senhas, muito prático.

Para ativar a senha mestra do Thunderbird basta ir em:

Menu > Editar > Segurança > Senhas > Usar senha Mestra Note que a barrinha que mede a qualidade da senha pode ir até o fim da janela. O Thunderbird é bem crítico quanto a qualidade da senha.

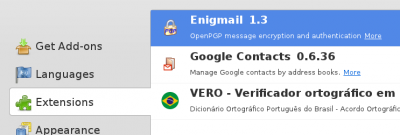

A segurança no Thunderbird vai além da senha mestra. É possível integrá-lo ao GPG também e enviar emails criptografados/assinados usando as chaves OpenPgp do sistema. Isso só tem utilidade em um ambiente onde quem vai receber a mensagem também tenha o suporte ao PGP implementado no email. Isto pode ser útil entre membros de um mesmo projeto e dentro de empresas.

O processo é fornecido pela extensão Enigmail que pode ser instalada pelo site de extensões da Mozilla ou pelo gerenciador de pacotes. Depois de instalado as opções do Enigmail ficam disponíveis em um menu OpenPgp. O menu tem um excesso de opções pois além de fornecer o serviço para o Thunderbird ele também oferece opções para gerenciamento de chaves, algo parecido com o serviço prestado pelo Seahorse, só que bem mais primário.

Para usar o OpenPgp no Thunderbird o procedimento é o mesmo do Seahorse, precisamos primeiro criar uma chave para assinar e encriptar (caso já não tenha uma, se tiver ela estará disponível no menu). Depois é só assinar/encriptar as mensagens conforme elas forem enviadas.

Lembre-se que precisará das chaves públicas para receber emails assinados por outras pessoas e disponibilizar chaves para que emails encriptados lhe sejam enviados ou nada feito. Se estiver interessado nas possibilidades eu sugiro fortemente instalar e estudar pois existem muitos recursos nesta extensão como enviar emails criptografados para certos destinatários e assim por diante:

Keyrings do Seahorse: senhas protegidas para aplicativos do Gnome

Lembre-se que o Seahorse acrescenta no Gnome alguns recursos de segurança. Por exemplo, aplicativos que armazenam a senha do usuário como Empathy guardam as senhas por conta própria, mas como Seahorse ativado ele passa a ser o gerenciador de senhas para todo mundo. Ele faz isso através de um recurso chamado Keyrings, na aba Senhas.Cada Keyring é como uma pasta encriptada onde senhas podem ser depositadas. Já há um Keyring padrão para senhas do sistema, chamado Login. Graças e ele, sempre que uso o Empathy, tenho que destravar o Keyring com uma senha pessoal antes que ele possa fazer os logins. Da mesma forma, é possível armazenar outras senhas no Keyring ou criar seu próprio Keyring para armazenar logins de sites e coisas afins.

O procedimento para criar um Keyring é o mesmo usado para criar uma Chave PGP:

Menu > Arquivo > Novo

Depois de criado o Keyring (ele demora para criar assim como a chave PGP) basta usar o mesmo menu de criação e inserir senhas nele. A estrutura é bem simples: se insere uma informação secreta (pode ser uma senha ou outra coisa) e uma descrição do que seja. A opção Keyring é para escolher qual keyring armazenará a senha.

Agora que sabemos o que é o Keyring, existe uma coisa a se fazer quanto a ele. É que se você é do tipo que coloca o computador em animação suspensa, significa que raramente faz logout certo? Isso pode ser um problema. Como vimos acima, o Seahorse pode armazenar a senha de sua chave pgp além de seus logins e outras senhas. Mas quando você abre o keyring para que algum programa, como o próprio /gpg/, use a senha, e então ela fica aberta até o logout.

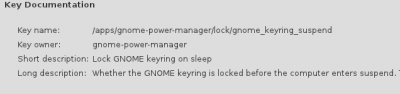

Uma opção é pedir a senha de usuário quando voltar da suspensão, a outra é travar o Keyring cada vez que a sessão do Gnome for interrompida. Como fazer isso? O Gnome Configuration Editor (comando /gconf-editor/) é como um tweaker que dá acesso a configurações secretas do Gnome. Uma delas está no gerenciamento de energia e atende pelo nome de Lock Gnome Keyring on Sleep. Para achar a configuração basta seguir o caminho descrito em Key Name: Ativando esta opção o Keyring fecha cada vez que o computador hiberna ou entra em espera.

2. Segurança de arquivos: usando o GPG

3. Removendo arquivos com segurança: Nautilus Scripts e o comando Shred

4. Partições encriptadas e sistemas de arquivos compartilhados

5. Outras coisinhas

Calculando o Imposto de Renda 2015 com o LibreOffice Calc

GNU Parallel: criando atividades em paralelo com shell script

Tutorial GIMP: Preparando mapas para artigos científicos

Guia Rápido do Miniconda para Aplicações Científicas - Instalação e Configuração

Cronogramas e gestão do tempo com o LibreOffice Calc

MaraDNS: Simples - Seguro - Robusto (parte 3)

Como assinar digitalmente um documento criado no Br/OpenOffice

Terceirização de segurança gera dúvidas em profissionais de TI

Chkrootkit - Como determinar se o sistema está infectado com rootkit

eita cabra medroso!!!

kkkkkkkkkkkkkkkkkkkkkkk

parabéns, um excelente trabalho. Muito completo!

;-))

Hehe, tantas opções que temos e sempre haverá formas de quebrar ou acesar isso tudo.

Tava lendo a pouco tempo também preocupado com historicos da net, já que google mantém seu rastro por ip.

Tava usando o duckduckgo e acabei esbarrando uma noticia do wall street falando sobre supercookies que não são facéis de remover e fazem log do que vc acessa para as empresas saberem seus acessos =S

http://online.wsj.com/article/SB10001424053111903480904576508382675931492.html

Parabéns Bruno!

Ótimo artigo! Muito bem explicado e, ao mesmo tempo, objetivo.

Abraço!

verdade.tanto que essa semana alterei minha senha no vol.

É um artigo legal. poderia ter indo mais fundo do cryptsetup e no truecrypt para pastas, conteiners e partições. A referência apontada é pouco prática.

No Brasil não há nem preocupação com segurança, nem boas leis para garantir a privacidade e do cidadão. Todos escafuncham onde querem roubam senhas e fazem bagunça sem conseqüência.

Divulgar princípios úteis de segurança é muito bom. Parabéns.

Agradeço os comentários pessoal.

bakunin, até pesquisei esses assuntos, mas preferi manter o texto enxuto e objetivo. Já viajei demais com o UMASK e outras coisas que estavam fora do meu plano original ;)

Ótimo artigo!! Parabéns. Faltou citar o TrueCript que foi uma das ferramentas usada pelo banqueiro da Oportunity que nem o FBI conseguiu quebrar a criptografia dos hd's. Vlw

Parabéns pelo artigo Rafael.

Só quero retificar uma coisa em relação às permissões em octal.

Elas são 1 - executar, 2 - excrever, 4 - ler. Sendo assim, com o octal 754 você tem permissão total a seus arquivos (rwx), o grupo selecionado tem leitura e execução (r-x) e os demais usuários somente leitura (r--).

Um abraço!

Parabéns, Rafael.

Sensacional! Há muitos tutoriais sobre gpg, mas nenhum explicou tão bem quanto você.

Tive várias dúvidas sobre uso de gpg, pgp etc. e aqui, consegui entender melhor.

Olha uma contribuição sobre como encriptar um arquivo usando sua chave, e deletar o arquivo de origem:

pwgen -1 -y -s 256 >securitypasswd.txt && gpg -e -r andré securitypasswd.txt && rm -f securitypasswd.txt

Acima, eu usei o pwgen para criar uma chave de 256 dígitos, jogá-la para um arquivo chamado securitypasswd.txt, encriptá-lo e remover o arquivo em que foi salva a chave, pois já o tenho encriptado.

está aqui a fonte:http://vivaolinux.com.br/topico/UbuntuBR/Ha-como-encriptar-um-arquivo-e-apagar-o-original-tudo-num-so-comando

E esta outra contribuição e um script criado pelo colega rai3mb. Este script encripta duas vezes um arquivo ou diretório; primeiro o faz com o zip; depois, fá-lo com o gpg (com criptografia simétrica):

#!/bin/bash

# MOstra o texto na tela, espera o usuário fornecer um valor e guarda na variável ARQUIVO

read -p 'Digite o nome do arquivo/diretório a ser encriptado: ' ARQUIVO

# Teste se é arquivo -f, ou diretório -d

! [ -f "$ARQUIVO" -o -d "$ARQUIVO" ] && echo -e "\nO arquivo/diretório '$ARQUIVO' não existe!" && exit 0

zip -e -r "$ARQUIVO".zip "$ARQUIVO" && gpg -c "$ARQUIVO".zip

fonte:http://vivaolinux.com.br/topico/Shell-Script/script-para-encriptar-um-arquivo-duas-vezes

Vlw pelas dicas André e e Charles. Estou estudando o shell script agora para automatizar algumas tarefas como backups e implantar umas soluções mais personalizadas aqui no meu note. Essa dica do André é um bom norte para scripts. E obrigado pela correção Charles, fiz várias modificações nesse umask antes de publicar, mas como não tenho a menor ideia de como realmente funciona acabei deixando escapar.

Muito bom este artigo, infelizmente nos dias em que vivemos , temos que ter senha até para morrer rsrs.

Acho interessante as diversas formas de criptografias. Pretendo utiliza-las.

Valeu mesmo pela dica !!!

Belo Artigo !!!

Faltou falar de HTTPS em fibra óptica com criptografia quãntica usando AES prá reforçar contra Man-InThe-Middle Attack!

Fora isso acho que está bom. :-)

Entrei achando que era uma nova arte marcial....

Patrocínio

Destaques

Artigos

Como criar um make.conf no Gentoo (para iniciantes)

Como instalar o Open WebUI para Ollama no Gentoo (com systemd)

INSTALAR (e jogar) COUNTER STRIKE 1.6 (install cs 1.6) NO LINUX

A tragédia silenciosa das distribuições baseadas (ou “agregadas”)

Dicas

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Removendo a trava de versão do Project Brutality para GZDoom/UZDoom

Acelere a compilação no Gentoo com distcc (guia para Systemd)

KDE Plasma 6.5: Como manter o Projetor fixo enquanto você alterna Áreas de Trabalho no PC

Tópicos

ATUALIZAÇÃO DO KERNEL LINUX (1)

[Matemática] o que seria algo mais poderoso do que uma função? [RESOLV... (5)

Top 10 do mês

-

Xerxes

1° lugar - 142.989 pts -

Fábio Berbert de Paula

2° lugar - 62.240 pts -

Buckminster

3° lugar - 32.935 pts -

Sidnei Serra

4° lugar - 25.930 pts -

Alberto Federman Neto.

5° lugar - 22.246 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 20.937 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 20.214 pts -

Daniel Lara Souza

8° lugar - 19.846 pts -

edps

9° lugar - 19.153 pts -

Andre (pinduvoz)

10° lugar - 17.686 pts