Criando cluster com o PFSense

A redundância é um fator importante em uma rede. Este artigo ensina como criar uma redundância com duas máquinas utilizando PFSense, fazendo FailOver com dois clusters.

[ Hits: 52.486 ]

Por: Leonardo Damasceno em 15/12/2009 | Blog: https://techcraic.wordpress.com

Introdução

- Duas máquinas com PFSense

- Três placas de rede para cada máquina

- Cinco cabos de rede

- Switch para LAN

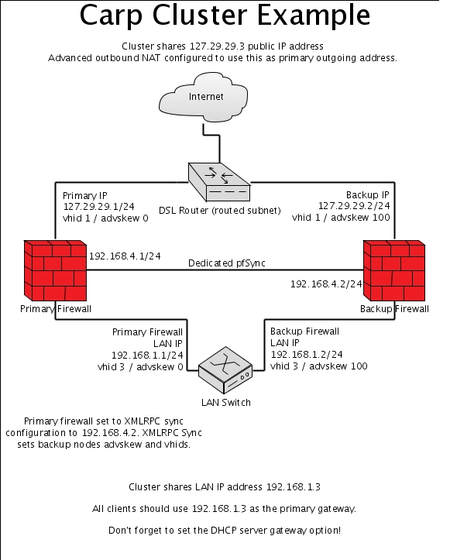

Se você tem tudo isso, podemos começar o planejamento. Teremos duas máquinas com PFSense, onde as duas são "iguais", com as mesmas regras, ou seja, basta fazer o backup e restaurar na outra máquina.

Sincronizaremos os dois PFSenses, definindo quem será o master e quem será o backup, ou seja, será passado um cabo do PFSense Master para o PFSense Backup, quando um falhar, o outro assume, fazendo FailOver.

A questão do cluster será configurada no menu CARP, em Firewall > Virtual IP.

Então vamos ver como ficaria o fluxograma:

Criando CARP Cluster

Vamos criar a interface SYNC, que será a nossa interface de sincronização entre os dois firewalls, acesse:Interface>OPT1

Uma pergunta básica que sempre me fazem: "Por que OPT1?"

O PFSense, assume duas interfaces, WAN e LAN, após isso, virão: OPT1, OPT2, OPT3... Mas não se preocupe porque você pode e vai modificar esse nome para SYNC.

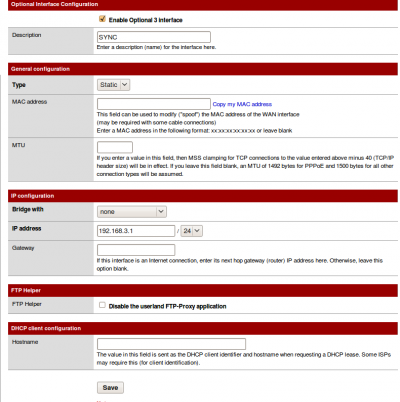

Quando acessado o menu Interfaces, na opção OPT1 você deverá deixar a tela igual a essa: Note que em "Description" está "SYNC", para você provavelmente estará "OPT1". Então modifique conforme na imagem e em "IP address" defina o IP e a máscara de rede, no meu caso estou usando 192.168.3.1/24. Esse será o IP/Máscara da minha interface, que agora tem o nome de "SYNC".

Após alterar, clique em Save e depois confirme a sua alteração, clicando em "APPLY CHANGES".

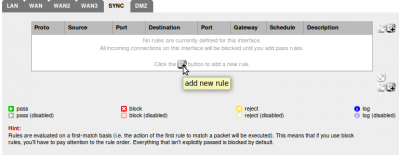

Agora vamos criar uma regra para que todo o tráfego nessa interface, que tem a origem de PFSense Master e destino de PFSense Backup, seja liberado.

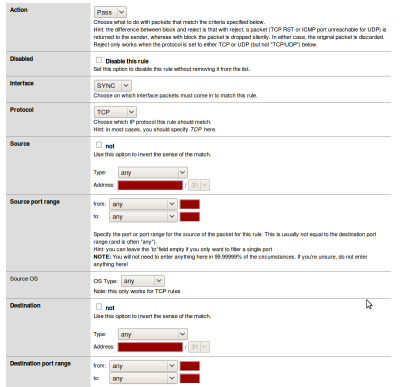

Clique em Firewall > Rules. Selecione a aba SYNC e clique no "+" para adicionar uma nova regra, dessa maneira: Após clicar no botão "+", vamos adicionar a regra com a seguinte configuração:

- Action - PASS (a regra é para acesso, ou seja, PASS. Caso a regra fosse para bloqueio, usaríamos BLOCK ou REJECT)

- Disabled - null (ou seja, não marque essa opção)

- Interface - SYNC (pois estamos aplicando essa regra na interface SYNC)

- Protocol - TCP (o protocolo para a comunicação usado é o TCP/IP)

- Source - Selecione em "Type" a opção "ANY", clique em Advanced e selecione "ANY" também.

- Source OS - Any

- Destination - Selecione em "Type" a opção "ANY", clique em Advanced, e selecione "ANY" também.

- Destination port range - Any (estando para "From", quanto para "To")

Agora vá ao final da página e coloque a descrição em "Description":

Description - Sincronização FW LEFT -> FW RIGHT (onde FW Left é o meu Master, o firewall que estou alterando agora e Right será o meu Backup)

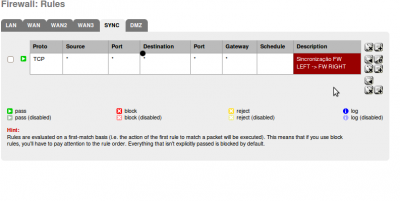

Veja no exemplo: Pronto, basta clicar em "Save" e depois aplicar as modificações clicando em "Apply changes", como nessa imagem: Agora faça o mesmo para o firewall Right, ou seja, o firewall Backup. Modifique o nome da interface, adicione a mesma regra.

Após consultar as regras existentes na interface SYNC, deve ficar assim: Ainda no firewall backup, vamos clicar na opção Firewall > Virtual IPs e acessar a aba "CARP Settings". Faça apenas duas modificações:

- Synchronize Enabled - Marque essa opção

- Synchronize Interface - Selecione "SYNC"

Depois clique em "SAVE" ao final da página.

Vamos voltar ao firewall Master e fazer o mesmo procedimento, mas com algumas alterações.

Vá ao menu Firewall > Virtual IPs e acesse a aba "CARP Settings", agora marque e selecione algumas opções:

- Synchronize Enabled - Marque essa opção

- Synchronize Interface - Selecione "SYNC"

- Synchronize rules- Marque essa opção

- Synchronize NAT - Marque essa opção

- Synchronize Virtual IPs - Marque essa opção

- Synchronize to IP - Coloque o IP que foi definido na interface SYNC do Firewall BACKUP

- Remote System Password - Vamos utilizar o password "teste"

Clique em "SAVE".

2. Finalizando a configuração

Servidor de log no Debian com Syslog-ng

Firewall iptables em cinco minutos e compartilhamento de conexão

GUI para Iptables via web, linha de comando e outros

Configurando o iptables-p2p no Slackware

Firewall admin: administração do iptables

Manual do IPtables - Comentários e sugestões de regras

Olá,

Me desculpe a pergunta, O que é o PFSense?

Olá cleysinhonv,

PFSense é um firewall com interface gráfica que é rodado em um FreeBSD.

Hoje, o PFSense está na versão 1.2.2, ele é muito utilizado em grandes redes.

Pode-se dizer, que ele é uma "alternativa" ao iptables, Mikrotik e outros firewalls de grande conhecimento.

Um abraço.

Olá,

Primeiramente Parabéns por mais um artigo bem detalhado e objetivo. Tenho uma dúvida sobre PFSense, como faço para configurar um ip secundário em uma interface do PFSense, por exemplo, ETH0:0 192.168.0.1 no caso do Linux.

Abraços.

Para o seu caso fhferreira,

acho que a opção "Virtual IP" no menu "Firewall" ( Firewall > Virtual IP ) vai servir :).

Você vai criar um IP Virtual na interface "X" que você vai definir, e também vai definir outras opções.

Um abraço.

Muito bom seu tutorial, para quem não conhece o pfsense é o melhor firewall que

existe. Uso ele para compartilhar a internet em dois hoteis como gateway.

Mas não estou conseguindo fazer o traffic shaper limitar a taxa de downloads e upload

por exemplo . DOWNLOAD 15kbps e UPLOAD 15kbps

Para a classe de ips : 192.168.0.10 ate 192.168.0.50 por exemplo.

tem como vc me ajudar.

Obrigado

nps, quanto a ser o melhor que existe dai ja é exagero neh ;D

É, acho que exagerei. O IPTABLES do Linux é muito bom tambèm.

y2h4ck, concerteza o PFsense é um dos melhores, e pra mim é a melhor solução livre de firewall com interface web.

Já pelo lado "pago", pra mim o melhor se chama MIKROTIK.

Respondendo a pergunta do nps:

Eu não aconselho utilizar o Traffic shaper, porque:

Simplismente ele não funciona, pois para utiliza-lo você precisa de alguns modulos no kernel, e não adianta ativar, você realmente tem que compilar o kernel e ativa-los. Um deles é o: dummynet

Uma ótima ferramenta para isso é o WebHTB, onde fiz um tutorial de instalação, acho que é um dos primeiros em português e de autoria própria:

http://www.vivaolinux.com.br/artigo/Instalando-o-WebHTB

Existem algumas alternativas pagas para controle de banda, mas nunca testei.

Lembrando que ainda existem HTB e CBQ em modo texto.

Boa sorte :)

Vale só complementar que saiu a 1.2.3 e com mudanças significativas no Load Balance, corrigiram o problema de ficar caindo, na minha opinião só falta o dansguardian nele para ficar completo.

Cara eu lhe enviei um email...só mandei aqui pra confirmar !

Vllw

Legal, meu CARP esta funcionando sem problemas, mas além de firewall, meu PFSense também tem o Squid rodando. COmo faço para que o Squid slave assuma caso o master caia?

Até pensei em alterar a configuração do meu navegador para o IP do VIP, mas sem sucesso.

Vi algumas coisas na net sobre fazer um NAT para o loopback, mas não entendi muito bem...

Tem alguma dica?

Valeu!

Patrocínio

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts