Criando DMZ com o PFSense

DMZ é uma área onde os servidores ficam isolados com acesso a internet, separando assim os servidores que precisam de acesso a internet e os que não precisam, que rodam somente local. Assim poderemos isolar o problema colocando servidores, como de e-mail, na DMZ.

[ Hits: 91.293 ]

Por: Leonardo Damasceno em 13/10/2009 | Blog: https://techcraic.wordpress.com

Criando / editando a interface "DMZ" e criando as regras

Criando e editando a interface "DMZ"

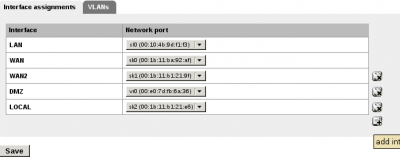

Para criar a DMZ vamos criar uma nova interface, com o nome DMZ. Para isso, clique em "assign" dentro do menu INTERFACES, então clique no sinal de mais ("+") para adicionar uma nova interface, com o nome de DMZ, para então editá-la, adicione dessa maneira: Agora que já adicionamos a placa de rede, vamos editá-la, definindo nome e o IP. Note que ela apareceu em INTERFACES, provavelmente com um nome do tipo "OPT1", então clique nela (caso não tenha aparecido, atualize a página com um simples F5), marque a opção "Enable Optional 2 interface" no começo da página, em Description, defina "DMZ", em Type provavelmente já deve estar como "Static", se não estiver, marque como static.Nas opções de "IP configuration" mais abaixo, teremos as opções:

- Bridge with -> Deixe como "none"

- IP address -> Defina o IP que será o default do gateway 192.168.4.1 e selecione a máscara de rede

- Gateway -> Não tem necessidade de colocar nada, então deixe em branco.

Agora clique em "Save".

Criando as regras

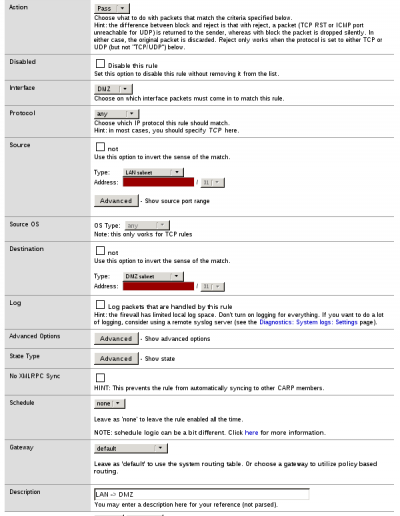

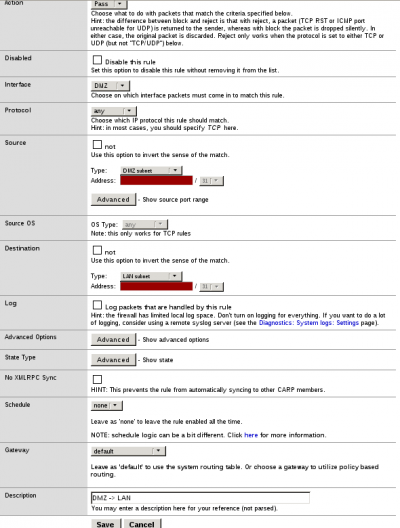

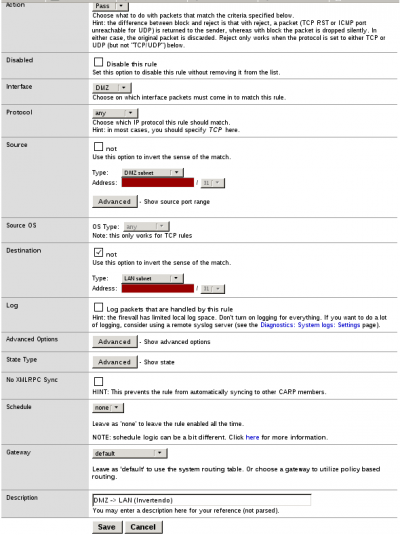

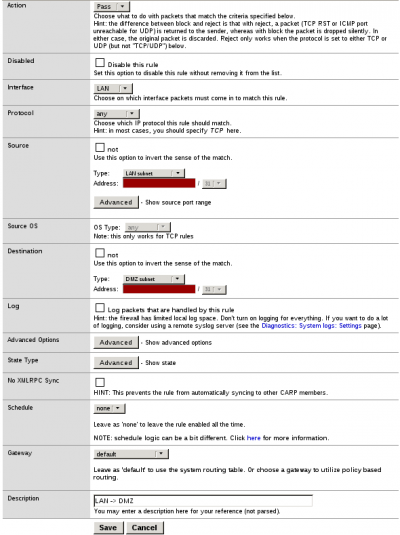

No menu Firewall, clique em "Rules", então você vai enxergar a aba "DMZ", clique nela para criarmos as regras. Bem, clique no sinal de "+" para adicionar as regras. Uma coisa importante a se observar, é que o PFSense trabalha como o Iptables na questão de adicionar as regras.No Iptables a opção -A é utilizada para adicionar uma regra ao final de todas as outras, e a opção -I adiciona uma regra no topo, antes de todas as outras, sabendo que as regras são executadas em ordem, primeira, segunda, terceira...

Se eu tenho uma primeira regra, que bloqueia tudo, e uma segunda que libera tudo, "tudo" ficará bloqueado. O PFSense trabalha com a mesma lógica, então vamos adicionar as regras nessa ordem:

- LAN -> DMZ

- DMZ -> LAN

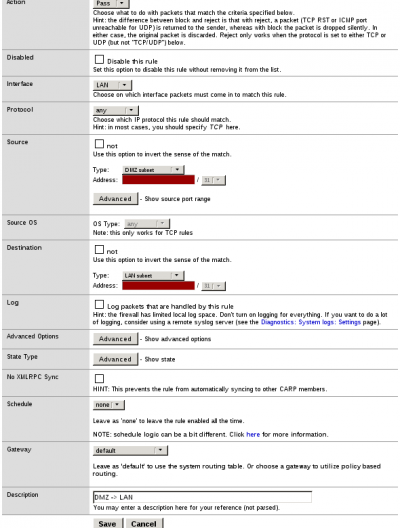

- DMZ -> !LAN

Aqui vamos inverter, olhe a descrição da opção:

"Use this option to invert the sense of the match"

Ao final nossas regras para DMZ ficarão dessa maneira: Bem, vamos incluir o acesso de origem da LAN para DMZ, liberando tudo.

Obs.: Bem, aqui eu estou liberando todas as portas e todos os protocolos, mas cabe a você definir o que realmente é necessário liberar. Note que na maioria das modificações feitas no PFSense ele pede para você confirmar ou aplicar, aparecerá uma caixa vermelha que tem um botão dizendo "Apply Changes" como essa: Vamos incluir a segunda regra, lembrando da ordem. Já que isso é importante, coloque essa regra na SEGUNDA posição, utilizando o botão "+" de baixo, na parte esquerda do PFSense: Agora vamos definir a última regra, a regra de inversão para que a DMZ tenha acesso a internet: Bem, lembre da questão de "APLICAR" toda modificação, cada regra que foi incluída, você terá que aplicar clicando no botão "Apply Change" na parte superior, que irá aparecer, senão a regra não será inclusa.

Agora vamos adicionar duas regras para a nossa LAN (suponho que na LAN você já tenha acesso para internet, então vamos fazer apenas a comunicação dela com a DMZ). Sabendo que as regras da DMZ já permitem a comunicação da DMZ para LAN, mas por enquanto não é comunicação da LAN para DMZ, vamos fazer isso agora, altere da aba DMZ para a aba LAN, e faça essa configuração: Então, com a primeira regra adicionada, vamos adicionar a segunda: Já temos nossa DMZ montada e fazendo a comunicação com a internet e com a LAN.

Conclusão

Bem, agora podemos dizer que temos uma rede um pouco mais segura". Sabemos que a segurança de uma rede nunca está 100% porque todos os dias "hackers" desenvolvem novas técnicas para burlar nossos meios de proteção, de "segurança".Então é por isso que a cada dia temos que buscar novos métodos para a proteção da rede.

Bem, aqui no VOL tenho outro artigo que mostra a integração do PFSense com o Snort, que seria "mais uma camada" de segurança para a nossa rede.

Segue o link: PFSense com Snort

Bem, espero ter ajudado, até a próxima. :)

2. Criando / editando a interface "DMZ" e criando as regras

Configurando o iptables-p2p no Slackware

Zentyal 2.0 - Solução completa de segurança open source

Endian Firewall - Solução completa para um servidor de internet

Nenhum comentário foi encontrado.

Patrocínio

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts