Bloqueando e desbloqueando falhas de login em SSH usando o pam_tally2

Como configurar o bloqueio automático de login em caso de falhas. Com esse pequeno tutorial você poderá usar um módulo chamado pam_tally2 para bloquear, por exemplo, tentativas de brute force no seu servidor. Este tutorial é focado em distribuições Red Hat/CentOS, porém pode ser facilmente adaptado a qualquer distribuição.

[ Hits: 13.247 ]

Por: Humberto Júnior em 15/01/2015 | Blog: http://mundonix.wordpress.com

O pam_tally2

- Pode resetar o contador quando o login for efetuado com sucesso

- Pode bloquear o acesso se muitas tentativas falharem

O pam_tally2 vem em forma de comando, que pode ser executado diretamente no prompt do usuário (com intuito de auditar determinado usuário) como também ser utilizado com um módulo do PAM, atuando diretamente no modelo de autenticação do servidor e podendo até mesmo bloquear o acesso do próprio usuário root (não recomendado).

Para maiores informações do módulo/programa:

# man pam_tally2

Configurando a autenticação PAM com o pam_tally2.so

O módulo e o programa pam_tally2 já vem por padrão na maioria dos sistemas operacionais Linux, então não precisaremos nos preocupar (no Red Hat/CentOS) com a instalação do mesmo para funcionamento.Para iniciar a configuração do módulo no PAM precisaremos editar 2 arquivos e criar um outro como segue abaixo.

Crie um novo arquivo chamado tallylog:

# touch /var/log/tallylog

Edite o arquivo system-auth no diretório do PAM:

# vi /etc/pam.d/system-auth

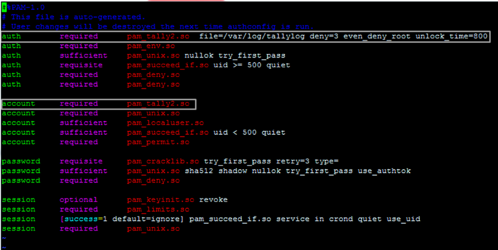

Adicione a linha abaixo logo no início da seção auth:

Agora adicione a linha abaixo logo no início da seção account:

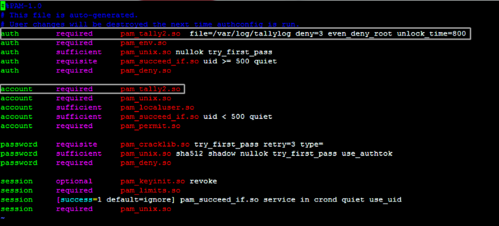

Faça o mesmo procedimento para o arquivo password-auth no diretório do PAM:

# vi /etc/pam.d/password-auth

Adicione a linha abaixo logo no início da seção auth:

Agora adicione a linha abaixo logo no início da seção account:

Argumentos utilizados:

- file=/var/log/tallylog => Arquivo onde serão gravadas as tentativas de acesso (contador) to tally. Esse arquivo foi criado no início.

- deny=3 => O usuário será bloqueado após 3 tentativas falhas de login

- even_deny_root => Irá atuar até mesmo nos acessos do usuário root

- unlock_time=800 => o bloqueio irá permanecer por aproximadamente 13 minutos

Abaixo vemos como ficam nossos arquivos system-auth e password-auth respectivamente:

2. O pam_tally2

3. Testando a implementação

Ubuntu 12.04 autenticando no Active Directory com Samba/Kerberos/Winbind

Atirando o pau no gato com Metasploit

Engenharia Social - Fios de telefone

Implementação de um sistema de arquivos criptografado transparente ao usuário

Gateway autenticado com Apache, Iptables e CGI em shell

Bem interessante mesmo! A princípio não consegui fazer funcionar em Debian, mas assim que tiver um tempo vou ler a man page do módulo. Em Debian e derivados parece que o arquivo a ser alterado é o /etc/pam.d/login.

Muito interessante o pam_tall2, não conhecia essa ferramenta, sempre utilizei o fail2ban que também funciona muito bem e tem suporte a praticamente tudo que se pode imaginar, desde FTP, apache, etc, porem gostei da forma de audição dessa ferramenta, bem interessante mesmo, quando tiver um tempo vou testa-la em homologação e ver se vale a pena alterar em novos servidores que implementar ou não.

Um forte abraço e valeu pelo artigo.

Patrocínio

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts