Antivírus ClamAV com proteção em tempo real

Instalação e configuração do antivírus ClamAV com arquivos de configurações, On-Access Scanning (proteção em tempo real), várias assinaturas de bancos de dados e interface gráfica (ClamTk).

[ Hits: 18.056 ]

Por: Buckminster em 12/08/2023

Introdução

Siga os comandos na sequência apresentada no artigo, pois o Clamav é sensível e se ofende por qualquer coisa... já grita ERROR ERROR ERROR!

Porém, depois de instalado, configurado e funcionando redondo ele é bastante estável e não apresenta erros... até surpreende pela estabilidade.

O artigo ficou extenso, mas depois de ler e executar uma vez você verá que é simples e rápido instalar e fazer a manutenção do Clamav, são poucos comandos e você poderá usar também a interface gráfica que, apesar de ser bastante básica, é uma mão na roda.

ClamAV é um kit de ferramentas antivírus de código aberto (GPLv2) projetado especialmente para verificação de e-mail em gateways de e-mail. Ele fornece vários utilitários incluindo um daemon multiencadeado flexível e escalável, um scanner de linha de comando e uma ferramenta avançada para atualizações automáticas de banco de dados. O núcleo do pacote é um mecanismo antivírus disponível na forma de biblioteca compartilhada.

O Clamav é fornecido pela Cisco Systems, Inc.

Antivirus para Linux ainda não se faz muito necessário, pois o Linux é modular, caso você pegar um vírus ele se restringirá a somente uma pequena parte do sistema. Além disso, poucos tem interesse em fazer vírus para Linux, pois quem faz vírus, ransomware, etc, pretende levar uma vantagem financeira e como o Linux não é muito usado em desktop não há interesse. Em servidores, que são a maioria baseados em UNIX/Linux no mundo todo, conta-se com a proteção do firewall, um bom filtro de pacotes e o sistema de permissões dos diretórios e arquivos que fornecem quase a totalidade da proteção necessária.

E mais além disso, no caso de vírus e ransomware, na esmagadora maioria das vezes o principal responsável é o usuário que entra em certos sites duvidosos e clica em cima de links, executa arquivos, etc, sem o menor cuidado, muitas vezes levado por ganância financeira e/ou desejo sexual.

Porém, um antivírus como o ClamAv fornece uma camada extra de proteção, principalmente para quem gosta de acessar certos sites duvidosos e, neste caso, tanto faz se for Linux, Windows, Osx, etc.

IMPORTANTE: para ter On-Access Scanning (proteção em tempo real) requer um sistema executando um kernel Linux versão >= 3.8 com fanotify compilado, sem o fanotify não rola o On-Access Scanning.

Segundo o que está na página oficial do Clamav (link ao final do artigo):

"Varredura ao acessar O aplicativo ClamOnAcc fornece varredura ao acessar para sistemas Linux. A varredura ao acessar é uma forma de proteção em tempo real que usa o ClamD para verificar os arquivos quando eles são acessados."

O Clamav não tem aquela proteção que fica o tempo todo "escaneando" o computador (aliás, antivírus nenhum tem, mas isso é passível de discussão), ele somente escaneia o diretório e/ou o arquivo quando ele é acessado, o que não é muito diferente. O cliente ClamOnAcc para o daemon de varredura ClamD fornece varredura no acesso em versões modernas do Linux. Isso inclui um recurso opcional para bloquear o acesso ao arquivo até que um arquivo seja verificado (prevenção no acesso).

E o Clamav é um glutão de memória, ele sozinho consome 3GB de RAM só existindo. Executando processos pode chegar a 5GB de RAM só para ele.

Porém, com as configurações aqui presentes consegui reduzir para 2GB ele sozinho e 3GB com processos de escaneamento ocorrendo. Apesar de que isso é relativo atualmente, pois como os softwares gráficos vão se atualizando, cada vez mais faz-se necessário mais memória RAM.

Caso você não tenha muita memória RAM com seu Linux sugiro não habilitar o On-Access Scanning, faça uma instalação básica do ClamAV (link ao final do artigo), mas ainda assim ele consumirá, no mínimo, 2GB de RAM só para ele.

# free --mega

total usada livre compart. buff/cache disponível

Mem.: 25183 3054 21201 111 1378 22128

Swap: 1999 0 1999

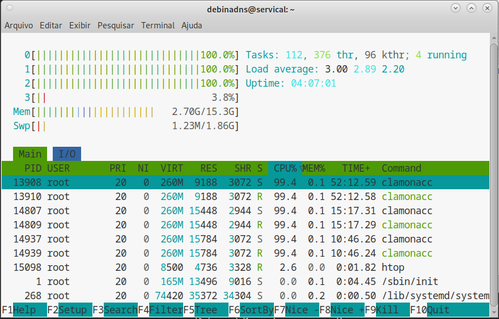

Vejam que tem 24GB de RAM e 3054MB usados (~3GB), sendo que tem o sistema Debian 12, Apache2, PostgreSQL, PHP, Nftables, Netbeans, Filezilla, Google Chrome, Firefox e o Clamav, além de outros programas. Pelo htop podemos ver o On-Access Scanning (proteção em tempo real) em ação.

2. Instalação

3. Arquivo freshclam.conf

4. Atualizando o freshclam

5. ON-ACCESS SCANNING (Proteção em Tempo Real)

6. Instalando o Clamtk

Instalação Completa e Configuração Básica do Void Linux

Instalar OBS Studio e VLC no Slackware 15

Instalar e configurar o Nftables com exemplos básicos de configurações

Trabalhando Nativamente com Logs no Linux

As melhores ferramentas de segurança pra Linux

PSAD: Port Scan Attack Detector

Sudoers 1.8.12 - Parte IV - Manual

Posso usar a proteção em tempo real em um servidor com sites hospedados e outros serviços?

Poderia ter algum problema devido a um arquivo ser bloqueado pelo clamav?

[2] Comentário enviado por hauck em 02/09/2023 - 10:03h

Posso usar a proteção em tempo real em um servidor com sites hospedados e outros serviços?

Poderia ter algum problema devido a um arquivo ser bloqueado pelo clamav?

Problema nenhum.

O ClamAV (como todo antivírus) tem uma lista onde você pode colocar certos sites e arquivos para escapar da proteção.

Thanks for the information. https://www.telltims.net

Isso de "proteção em tempo real" seria como no Windows?

Esse método roda o clamav na memória ram e nos processos do sistema?

[5] Comentário enviado por Minions em 28/09/2023 - 02:07h

Isso de "proteção em tempo real" seria como no Windows?

Esse método roda o clamav na memória ram e nos processos do sistema?

https://docs.clamav.net/manual/OnAccess.html

https://blog.clamav.net/2016/03/configuring-on-access-scanning-in-clamav.html

Ótimo artigo, muito bom.

___________________________________________________________

Conhecimento não se Leva para o Túmulo.

https://github.com/mxnt10

Poderia ter no vol uma base de assinatura feita pelos usuários para o Clamav.

Me dê uma Dica do que adicionar hoje no arquivo Clamav/conf, adicionei tudo que estava acima e fica dando erro pra abrir. Cole aqui o que devo adicionar por favor, o meu está em branco.

Patrocínio

Destaques

Artigos

A combinação de WMs com compositores feitos por fora

Audacious, VLC e QMMP - que saudades do XMMS

SUNO OpenSource: Crie um servidor de gerador de música com IA

Instalação Completa e Configuração Básica do Void Linux

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Dicas

Tenha opção de emblemas embutido no pcmanfm

Instalar o Microsoft Teams no Ubuntu e Derivados

Tópicos

O WiFi não reconhece minha rede depois que o processo de suspensão é r... (4)

Instalador não reconhece SSD Sata. (12)

Quero configurar cgconfig.conf (0)

Top 10 do mês

-

Xerxes

1° lugar - 130.372 pts -

Fábio Berbert de Paula

2° lugar - 60.963 pts -

Buckminster

3° lugar - 36.818 pts -

Alberto Federman Neto.

4° lugar - 26.430 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

5° lugar - 20.200 pts -

Sidnei Serra

6° lugar - 19.870 pts -

Daniel Lara Souza

7° lugar - 19.363 pts -

Mauricio Ferrari (LinuxProativo)

8° lugar - 19.421 pts -

edps

9° lugar - 18.243 pts -

Andre (pinduvoz)

10° lugar - 14.748 pts