Aplicação do firmware intel-microcode no Slackware

Todos sabemos que em outras distribuições as coisas são mais automáticas, já no Slackware são bem manuais, isso é ruim? Acho que depende do ponto de vista! Eu acho bem salutar saber o que ocorre em meu sistema, quais serviços são iniciados e a forma como o mesmo se comporta estando eu (acho) que no controle...

[ Hits: 6.823 ]

Por: edps em 22/11/2020 | Blog: https://edpsblog.wordpress.com/

Instalação de pacotes

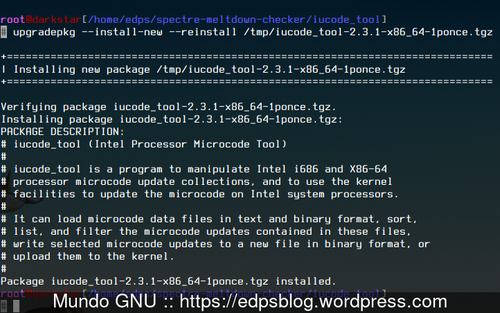

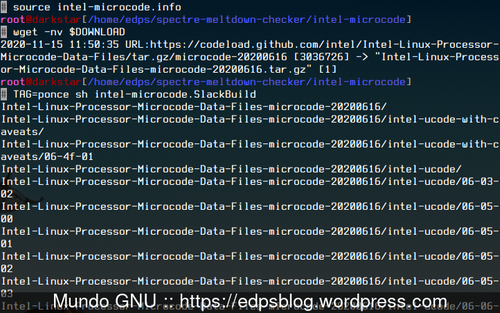

Começando pela dependência iucode_tool e em seguida pelo intel-microcode:

# wget -nv https://slackbuilds.org/slackbuilds/14.2/system/iucode_tool.tar.gz https://slackbuilds.org/slackbuilds/14.2/system/intel-microcode.tar.gz

# tar xf iucode_tool.tar.gz

# tar xf intel-microcode.tar.gz

# cd iucode_tool/

# chmod +x iucode_tool.SlackBuild

# source iucode_tool.info

# wget -nv $DOWNLOAD

# ./iucode_tool.SlackBuild

# TAG=ponce sh iucode_tool.SlackBuild

# upgradepkg --install-new --reinstall /tmp/iucode_tool-2.3.1-x86_64-1ponce.tgz

# cd ../intel-microcode/

# chmod +x intel-microcode.SlackBuild

# source intel-microcode.info

# wget -nv $DOWNLOAD

# TAG=ponce sh intel-microcode.SlackBuild

# upgradepkg --install-new --reinstall /tmp/intel-microcode-20200616-noarch-1ponce.tgz

NOTA

No comando de execução do SlackBuid, ignore o campo TAG=ponce caso utilize o Slackware 14.2, nesse caso começará por sh *.SlackBuild. Assim executei pois uso o Slackware Current e que usa o repositório -git do SlackBuilds, cuja TAG é ponce e não a SBo da release estável (14.2). Estando instalados os pacotes, um arquivo chamado intel-ucode.cpio será criado em /boot e mais a frente esse será concatenado para a criação de um novo arquivo initrd, o que veremos a seguir.# cd ..

# pwd

( apenas para indicar o caminho da pasta spectre-meltdown )

Continua...

2. Instalação de pacotes

3. Criação do novo initrd

4. Testando

Partições - Montagem na marra!

Iceweasel 4.0 no Debian Squeeze

LMDE Xfce - Instalação, configuração e extras

Apresentando o Linux Mint LXDE Edition

Kernel atualizado no Debian - Parte II

Iptables protege contra SYN FLOOD?

Análise Forense - Aspectos de perícia criminal

SDI (IDS) com o SNORT, MySQL, PHP e BASE em 15 minutos

As melhores ferramentas de segurança pra Linux

muito bom.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

[1] Comentário enviado por mauricio123 em 22/11/2020 - 11:33h

muito bom.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

Thanks!

[3] Comentário enviado por LckLinux em 03/01/2021 - 11:11h

Obrigado \o/

Disponha brother...

Patrocínio

Destaques

Artigos

Como criar um make.conf no Gentoo (para iniciantes)

Como instalar o Open WebUI para Ollama no Gentoo (com systemd)

INSTALAR (e jogar) COUNTER STRIKE 1.6 (install cs 1.6) NO LINUX

A tragédia silenciosa das distribuições baseadas (ou “agregadas”)

Dicas

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Removendo a trava de versão do Project Brutality para GZDoom/UZDoom

Acelere a compilação no Gentoo com distcc (guia para Systemd)

KDE Plasma 6.5: Como manter o Projetor fixo enquanto você alterna Áreas de Trabalho no PC

Tópicos

ATUALIZAÇÃO DO KERNEL LINUX (2)

[Matemática] o que seria algo mais poderoso do que uma função? [RESOLV... (5)

Top 10 do mês

-

Xerxes

1° lugar - 143.779 pts -

Fábio Berbert de Paula

2° lugar - 62.616 pts -

Buckminster

3° lugar - 33.060 pts -

Sidnei Serra

4° lugar - 26.003 pts -

Alberto Federman Neto.

5° lugar - 22.348 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 21.067 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 20.262 pts -

Daniel Lara Souza

8° lugar - 19.927 pts -

edps

9° lugar - 19.216 pts -

Andre (pinduvoz)

10° lugar - 17.745 pts