Web Application Security com CAL9000

Publicado por Roberto Soares (3spreto) em 01/03/2010

[ Hits: 8.261 ]

Blog: http://codesec.blogspot.com

Web Application Security com CAL9000

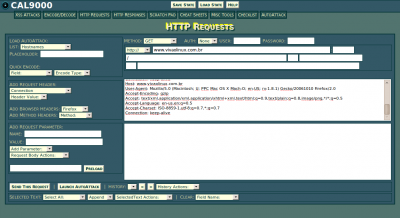

CAL9000 é escrito em JavaScript, então você terá acesso total ao código-fonte. Sinta-se livre para modificá-lo para melhor atender às suas necessidades específicas. CAL9000 tem algumas características poderosas (como a execução cross-domain xmlHttpRequests e escrita para o disco). Dedique alguns momentos para verificar as funcionalidades desta ferramenta.

No Firefox, vá em: http://www.owasp.org/index.php/Category:OWASP_CAL9000_Project

Baixe o .zip mais recente contendo o CAL9000 e faça a descompactação para o diretório de sua escolha.

Carregue o arquivo CAL9000.html no Firefox para abrir o aplicativo (também funciona com o IE, mais como falei acima, seu rendimento é melhor com o FF, testem para ver. :P ) Escrito principalmente em JavaScript, o CAL9000 é executado diretamente no Firefox.

Por isso ele pode ser executado localmente em qualquer máquina com um navegador - nenhuma configuração de proxy, nenhuma instalação e poucos direitos de acesso são exigidos.

Apesar da conveniência, ele oferece uma grande variedade de ferramentas, que vão desde geradores de string de ataques até dicas de grande utilidade.

Obs.: Não há garantia de que o CAL9000 seja seguro. Ele é uma ferramenta perigosa nas mãos erradas. Use-o localmente em sua máquina.

Não instale no seu servidor. Apesar de ser escrito para ser executado em um navegador, ele vai tentar escrever em arquivos locais e conectar-se a sites externos.

Deixá-lo instalado em seu site, acessível ao público, é quase tão perigoso quanto deixar a senha do administrador como "admin".

Em breve estarei disponibilizando um artigo completo sobre esta ferramenta.

Obs.: Frequentemente o link pra download oficial fica OFF, sendo assim, baixem através do link abaixo:

Abraços.

Atualizando o BackTrack 4 com o apt-get e Fast-Track

WPSPLOIT - Explorando o WordPress com Metasploit

Extensões do Firefox para testes de segurança

Tubarão nas nuvens? Vá de Cloudshark!

Digital Attack Map - Mapa Iterativo de Ataques DDoS pelo Mundo

Nova versão do sshtrix liberada! Mais uma ferramenta para Brute force

Atualização do ClamAV no Kurumin

Aula demonstrativa do curso de pentest profissional

Ele é uma Shell em Javascript que analisa vulnerabilidades. Bem parecida com o Exploit C99.php Shell.

Patrocínio

Destaques

Artigos

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Tópicos

Ajudante para criar dicas e artigos no VOL (29)

Hardware (corpo), Software (mente) e Kernel (conexão) (0)

Tentando fazer um "linux ricing" mas falhando miseravelmente... (3)

Top 10 do mês

-

Xerxes

1° lugar - 126.281 pts -

Fábio Berbert de Paula

2° lugar - 54.021 pts -

Buckminster

3° lugar - 30.114 pts -

Sidnei Serra

4° lugar - 21.405 pts -

Alberto Federman Neto.

5° lugar - 19.170 pts -

Daniel Lara Souza

6° lugar - 18.899 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 18.323 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.323 pts -

edps

9° lugar - 16.063 pts -

Diego Mendes Rodrigues

10° lugar - 13.778 pts