Backtrack 4 - Atualizando pasta de exploits através do site milw0rm

Publicado por Mauro Risonho de Paula Assumpção A.K.A firebits em 09/09/2009

[ Hits: 11.761 ]

Backtrack 4 - Atualizando pasta de exploits através do site milw0rm

#

# Joshua D. Abraham < jabra@spl0it.org >

# Sat Dec 27 14:24:15 EST 2008

#

if [ -e milw0rm.tar.bz2 ] ; then

echo "removing old"

rm milw0rm.tar.bz2

fi

if [ -d milw0rm ] ; then

rm -Rf milw0rm

fi

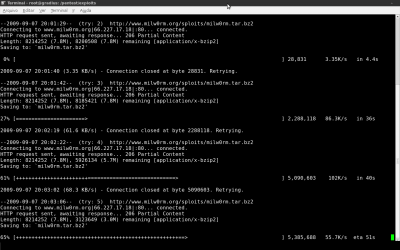

wget http://www.milw0rm.org/sploits/milw0rm.tar.bz2

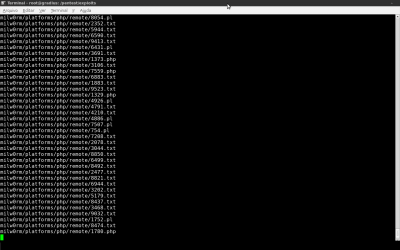

tar -jxvf milw0rm.tar.bz2

rm milw0rm.tar.bz2

Que irá atualizar em /pentest/exploits/milw0rm usando o comando:

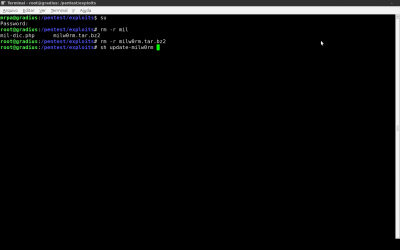

# cd /pentest/exploits && sh update-milw0rm

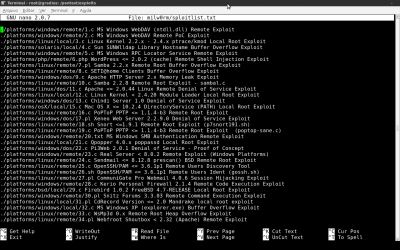

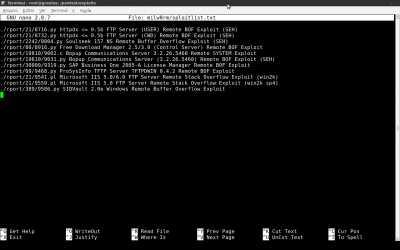

Passo 1: Passo 2: Passo 3: Passo 4: Passo 5: Passo 6:

Backtrack4 HandBook de Comandos - Download Grátis

Problemas em executar o Imagem-Creator no Ubuntu 9.04

b5i2iso - converter imagem BIN para ISO quando não se tem o arquivo CUE

Desligando temporariamente os módulos que travam o kernel do OpenBSD

Darkstat - Um analisador de tráfego de rede

Filtros adicionais para o Squid bloquear malwares

Como bloquear a gravação de arquivos .exe em compartilhamento Samba

OSSEC - Instalação e configuração

SSH - Hardening no arquivo .conf

Login automático no SSH com chave criptográfica mais segura

não é uma mina de exploits mais é brasileiro acessem www.exploit-br.org

Patrocínio

Destaques

Artigos

A combinação de WMs com compositores feitos por fora

Audacious, VLC e QMMP - que saudades do XMMS

SUNO OpenSource: Crie um servidor de gerador de música com IA

Instalação Completa e Configuração Básica do Void Linux

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Dicas

Instalar o Microsoft Teams no Ubuntu e Derivados

Script para configurar o DOOM Retro no Linux

Script para organizar janelas em cascata no KDE Plasma 6 (Wayland)

Tópicos

Erro ao baixar progamas no terminal (1)

Instalador não reconhece SSD Sata. (8)

Top 10 do mês

-

Xerxes

1° lugar - 128.109 pts -

Fábio Berbert de Paula

2° lugar - 59.838 pts -

Buckminster

3° lugar - 36.247 pts -

Alberto Federman Neto.

4° lugar - 25.761 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

5° lugar - 19.850 pts -

Sidnei Serra

6° lugar - 19.672 pts -

Daniel Lara Souza

7° lugar - 19.058 pts -

Mauricio Ferrari (LinuxProativo)

8° lugar - 19.027 pts -

edps

9° lugar - 17.882 pts -

Andre (pinduvoz)

10° lugar - 14.473 pts