Quad9 - O que é e como usar

Existem inúmeros serviços de DNS e todos com a finalidade de traduzir um endereço. O Quad9, mantido pela IBM e também pela Packet Clearing House, tem um recurso adicional e é sobre este recurso inicial que iremos falar.

[ Hits: 9.522 ]

Por: Joabe G.Q. Kachorroski em 08/12/2017 | Blog: http://commitlinux.com.br/

Quad9

A Global Cyber Alliance (GCA) - uma organização fundada pelas organizações de aplicação da lei e de pesquisa para ajudar a reduzir o cibercrime - se associou à IBM e à Packet Clearing House para lançar um sistema de serviço de nomes de domínio público gratuito (isso mesmo, gratuito).

Este sistema destina-se a bloquear domínios associados a botnets, ataques de phishing e outros hospedeiros de Internet mal intencionados - principalmente direcionados a organizações que não executam seus próprios serviços de lista negra e de listagem de DNS. Chamado de Quad9 (pelo fato obvio de setar o 9.9.9.9 nas configurações de TCP/IP), o serviço funciona como qualquer outro servidor DNS público (como o do Google e OpenDNS), exceto pelo fato de que não retornará as resoluções de nomes para sites identificados através de ameaças. Agregados de serviço diariamente. A inteligência em domínios mal-intencionados vem de 19 fontes ou lista (se assim achar melhor) de ameaças - uma das quais é a X-Force da IBM. Adnan Baykal, Conselheiro Técnico-Chefe da GCA, disse que o serviço extrai essas ameaças em qualquer formato em que são publicadas e converte-as em um banco de dados que é desdobrado.

Quad9 também gera uma lista branca de domínios para nunca bloquear; ele usa uma lista do primeiro milhão de domínios solicitados. Durante o desenvolvimento, o Quad9 usou o Alexa, mas agora que a lista de milhões de sites de Alexa não está mais sendo mantida, Baykal disse que a GCA e seus parceiros tiveram que se transformar em uma fonte alternativa para os dados: o Majestic Million se alimenta de milhões de sites diariamente.

Entendendo o Serviço

O que é o DNS?Isso é matéria de 1º semestre (kkkkkkkkk), mas como é de conhecimento de todos, todo site vive em um endereço IP numérico. Seu servidor de nomes de domínio ou DNS (Domain Network Service), traduz esses endereços IP numéricos para nomes de domínio legíveis que todos conhecemos e lembramos. Se suas configurações de DNS não estão funcionando corretamente, ou você ainda está usando os padrões, você pode estar em risco de cibercrimes e problemas de desempenho. O Quad9 é uma solução de segurança gratuita que usa DNS para proteger seu sistema contra as ameaças cibernéticos mais comuns. Ele melhora o desempenho do seu sistema, além disso, preserva e protege sua privacidade. É como uma imunização para o seu computador.

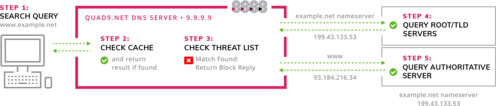

Ok, mas como isso funciona? É simples.

O Quad9 encaminha suas consultas DNS através de uma rede segura de servidores em todo o mundo. O sistema usa inteligência de ameaças de mais de uma dúzia das principais empresas de segurança cibernética da indústria para dar uma perspectiva em tempo real sobre quais sites são seguros e quais sites são conhecidos para incluir malwares ou outras ameaças. Se o sistema detectar que o site que deseja alcançar é conhecido por estar infectado, você será automaticamente bloqueado mantendo seus dados e computador seguros.

Na imagem abaixo, você pode ter um overview de como funciona:

Configurando no Ubuntu

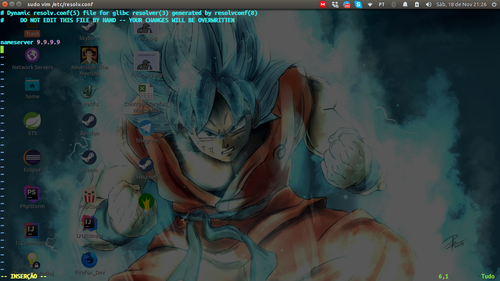

Vamos lá então, vamos configurar o serviço no Ubuntu e começar a usar esse novo serviço.Abra o "resolv.conf" com o seguinte comando:

sudo nano /etc/resolv.conf

E então, adicione o DNS da Quad9, ficando da seguinte maneira:

Politica e Visão

O Quad 9 é uma plataforma de DNS livre, recursiva e anycast (qualquer cenário) que fornece aos usuários finais proteções de segurança robustas, de alto desempenho e privacidade.Segurança: sempre que um usuário do Quad9 clicar em um link do site ou digitar um endereço em seu navegador navegador, o Quad9 verificará o site solicitado pelo usuario no banco de dados de inteligência de ameaças o IBM X-Force, com mais de 40 bilhões de páginas e imagens analisadas. O Quad9 também gera feeds adicionais de 18 parceiros focados em inteligência de ameaças para bloquear uma grande parte das ameaças que apresentam risco para usuários finais e empresas.

Desempenho: os sistemas Quad9 são distribuídos em todo o mundo em mais de 70 locais durante o lançamento, com mais de 160 locais no total previstos para até 2018. Estes servidores estão localizados principalmente em pontos do Internet Exchange, o que significa que a distância e o tempo necessários para obter respostas são menores do que quase qualquer outra solução.

Esses sistemas são distribuídos em todo o mundo, não apenas em áreas de alta população, o que significa que usuários em áreas menos bem servidas podem ver melhorias significativas na velocidade em pesquisas de DNS. Os sistemas são "anycast", o que significa que as consultas serão encaminhadas automaticamente para o sistema operacional mais próximo.

Privacidade: nenhuma informação de identificação pessoal é coletada pelo sistema. Os endereços IP dos usuários finais não são armazenados no disco ou distribuídos fora do equipamento, respondendo a consulta no centro de dados local. Quad9 é uma organização sem fins lucrativos dedicada exclusivamente à operação de serviços de DNS. Não há outros fluxos de receita secundária para dados pessoalmente identificáveis, e a visão principal da organização é fornecer DNS seguro, rápido e privado.

Samba e as "vulnerabilidades" encontradas

Instalando Bind9 + chroot no Debian

Instalando um firewall em ambientes gráficos leves

Topgrade - Atualize seu sistema Linux inteiro com um único comando

Interessante, vou passar a usar. Nome muito bem bolado tb!

Já estou usando há uns meses, funciona bem, vale informar o endereço em ipv6 é 2620:fe::fe

Ótima sugestão, irei experimentar.

Mas vale lembrar que configurar o DNS no arquivo resolv.conf não é recomendado como está escrito no próprio arquivo. O certo seria configurar no network-manager ou para usuários mais leigos no próprio painel de configuração de rede pela interface gráfica. Pois as configurações escritas no resolv.conf serão sobrescritas ao reconectar a rede ou após um simples reboot da máquina.

Alterar as permissões do arquivo para que apenas o root o edite é possível para que o network manager não seja capaz de alterar o resolv.conf. Mas não é uma pratica recomendada.

Esta funcionando bem, e notei desempenho, muito bom!

Tende a ter melhor desempenho em 2018 com o suporte em crescimento.

[1] Comentário enviado por fabio em 08/12/2017 - 04:33h

Interessante, vou passar a usar. Nome muito bem bolado tb!

Sim Amigo, é uma otima ferramenta a se usar em sua rede, a segurança é totalmente aprovada.

[3] Comentário enviado por patrickpcs em 08/01/2018 - 11:16h

Ótima sugestão, irei experimentar.

Mas vale lembrar que configurar o DNS no arquivo resolv.conf não é recomendado como está escrito no próprio arquivo. O certo seria configurar no network-manager ou para usuários mais leigos no próprio painel de configuração de rede pela interface gráfica. Pois as configurações escritas no resolv.conf serão sobrescritas ao reconectar a rede ou após um simples reboot da máquina.

Alterar as permissões do arquivo para que apenas o root o edite é possível para que o network manager não seja capaz de alterar o resolv.conf. Mas não é uma pratica recomendada.

Com toda certeza, o mais correto a ser feito para setar o dns é usar o network-manager, eu fiz isso ai na linha de comando apenas para ser usado em servidores(modo texto apenas). Obrigado amigo.

[4] Comentário enviado por Dweller em 15/01/2018 - 20:01h

Esta funcionando bem, e notei desempenho, muito bom!

Tende a ter melhor desempenho em 2018 com o suporte em crescimento.

Sim, sim, na verdade a projeção para esse inicio de ano era fechar nos 100 servidores espalhados no globo, mas o projeto vai crescer muito.

Patrocínio

Destaques

Artigos

Instalação Completa e Configuração Básica do Void Linux

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Samba 4 AD-DC 2026: Backup & Restore

Samba 4 AD-DC 2026: LAPS (Randomizando senhas locais).

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Tópicos

Como a Vivideo está revolucionando a criação de vídeos? (0)

Linus Torvalds e Bill Gates se encontram pela primeira vez (1)

Top 10 do mês

-

Xerxes

1° lugar - 129.365 pts -

Fábio Berbert de Paula

2° lugar - 55.903 pts -

Buckminster

3° lugar - 34.470 pts -

Sidnei Serra

4° lugar - 20.505 pts -

Alberto Federman Neto.

5° lugar - 20.885 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 18.887 pts -

Daniel Lara Souza

7° lugar - 18.571 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 18.007 pts -

edps

9° lugar - 16.965 pts -

Andre (pinduvoz)

10° lugar - 14.492 pts