John The Ripper - Teste de Quebra de Senhas

Há cerca de dez anos o site da empresa SplashData divulga uma lista das senhas mais usadas (e também as piores) por seus usuários. A partir dos dados de 2015, o que mostrarei aqui é como quebrá-las, utilizando o software livre John The Ripper.

[ Hits: 23.385 ]

Por: Marta Laís em 22/09/2016

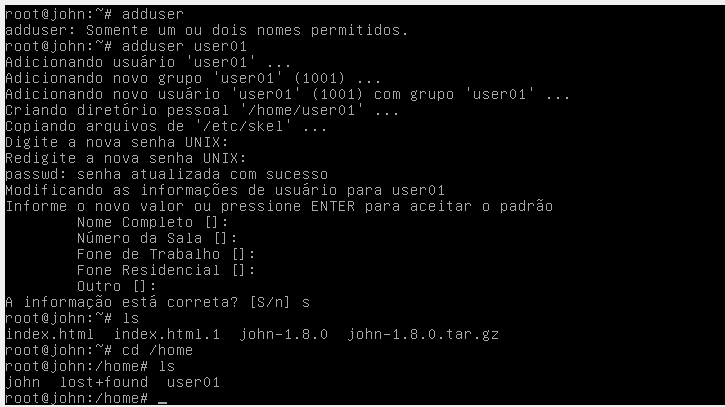

Criação dos usuários

Nessa lista, é possível notar como as pessoas são descuidadas e despreocupadas com as suas senhas de uma forma geral, conforme mostra a primeira colocação da lista: "123456".

Essa lista é de grande importância pois um dos focos da SplashData é prover um serviço de gerência de senhas, ou senha. Eles ajudam os usuários disponibilizando, de forma sigilosa, senhas complexas e seguras, e as administrando.

Segue abaixo a lista (originalmente retirada do site https://www.teamsid.com/worst-passwords-2015/).

Pesquisa feita e divulgada por Morgan Slain, CEO da SplashData.

* A tabela foi feita por mim, mas caso alguém queira checar ou até mesmo ver as listas de outros anos, disponibilizei acima o link.

Claro que em uma empresa real, cada usuários teria os seus dados reais preenchidos e, conforme o acesso, o seus diretórios estariam cheios de arquivos e possíveis vulnerabilidades. Porém, o objetivo desse teste é mostrar a quebra de senhas "pura".

2. Criação dos usuários

3. Quebra das senhas

SELinux - Security Enhanced Linux

YASG (Yet Another Security Guide)

Netcat - O canivete suíco do TCP/IP

Entendendo o que é Engenharia Social

Aqui nao funcionou simplesmente compilando o arquivo. Tive que ir na pasta 'run' e rodar por la com ./john

Mas no debian de qualquer forma vc pode instalar via: apt-get install john.

Excelente post =)

Antes de mais nada: Post Sensacional! Parabens Lais.

Uma perguntinha: só funciona na máquina local certo?

é possível usar o John para pegar senhas de uma máquina remota na mesma rede?

Adorei o artigo, primeiro artigo simplesmente incrível.

Pretendo fazer todo o processo futuramente.

[1] Comentário enviado por Adonist em 22/09/2016 - 11:58h

Aqui nao funcionou simplesmente compilando o arquivo. Tive que ir na pasta 'run' e rodar por la com ./john

Mas no debian de qualquer forma vc pode instalar via: apt-get install john.

Excelente post =)

Isso mesmo, Adonist. Mas o que houve no meu caso foi um erro de repositório, então, para que não tenham nenhum problema com a instalação (o mesmo problema que eu) decidi demonstrar dessa forma, entende? Obrigada!! :D

[3] Comentário enviado por alvaroantoniosbu em 22/09/2016 - 21:47h

Adorei o artigo, primeiro artigo simplesmente incrível.

Pretendo fazer todo o processo futuramente.

Que bom que gostou, Alvaro. :)

[2] Comentário enviado por mconrado em 22/09/2016 - 13:17h

Antes de mais nada: Post Sensacional! Parabens Lais.

Uma perguntinha: só funciona na máquina local certo?

é possível usar o John para pegar senhas de uma máquina remota na mesma rede?

Para acessar o arquivo shadow, onde ficam os hash das senhas, você precisa ter acesso máquina, você pode tentar um ssh (caso seja linux - linux) ou um teamview. :)

Muito Legal o artigo. Como de costume, é super importante dar atenção para a criação de senhas.

Boa tarde galera!

Laís muito legal o post, me ajudou muito esses dias a conseguir resolver algumas broncas na empresa.

NOTA: 10 !!!

Bem explicado e nem um pouco tedioso, meus parabéns

+------+

| bart |

+------+

Patrocínio

Destaques

Artigos

Gentoo binário em 2026: UEFI, LUKS, Btrfs e Systemd

Trabalhando Nativamente com Logs no Linux

Jogando Daikatana (Steam) com Patch 1.3 via Luxtorpeda no Linux

LazyDocker – Interface de Usuário em Tempo Real para o Docker

Dicas

Servidor vs Computador Convencional

Como administrar uma rede Linux através da ferramenta Webmin

Como escanear portas de um servidor através da ferramenta Nmap e como alterar a porta do SSH.

Marcando e desmarcando pacotes para atualização, instalação e remoção no Debian e agregados

Tópicos

Internet não funciona corretamente no Linux (4)

Após todos esses anos... youtube! (5)

Pendrive do Ubuntu 24.04 travando ao tentar fazer a instalação dual bo... (4)

Top 10 do mês

-

Xerxes

1° lugar - 114.876 pts -

Fábio Berbert de Paula

2° lugar - 57.698 pts -

Buckminster

3° lugar - 29.480 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 18.095 pts -

Alberto Federman Neto.

5° lugar - 18.048 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 17.998 pts -

Diego Mendes Rodrigues

7° lugar - 17.002 pts -

edps

8° lugar - 16.589 pts -

Daniel Lara Souza

9° lugar - 16.170 pts -

Andre (pinduvoz)

10° lugar - 15.197 pts