Criptografia chave simétrica de bloco e de fluxo

Este artigo descreve o que são os algoritmos de chave simétrica, no que são baseados e suas aplicações. Descreve os algoritmos simétricos de bloco e de fluxo. Pode ser considerado uma continuação do artigo "Introdução a criptografia".

[ Hits: 182.137 ]

Por: Elgio Schlemer em 09/03/2009 | Blog: https://elgio.prof.nom.br/~elgio

Algoritmo de fluxo RC4

Exemplos de uma dízima seria se os bits gerados fossem 0100010, 01000101, ..., pois se estes bits fossem usados com XOR, haveria repetição de chave. Ao contrário, o RC4 gera uma sequência infinita de bits para os quais não se encontra um padrão de repetição.

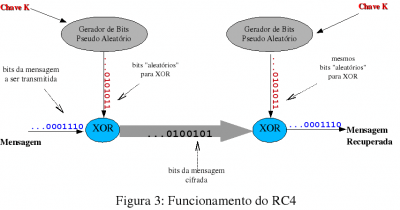

Desta forma pode-se usar com segurança o XOR, pois se aplica uma operação XOR de cada bit da mensagem com um bit da chave. Implementa-se, na verdade, o conceito de chave infinita desejável ao XOR (nota: na verdade existem sim dizimas periódicas no RC4, mas ela é tão grande que pode-se considerar como chave infinita).

Mas um problema sério ocorre ao se pensar em como empregar este algoritmo na prática. Se me são gerados bits "aleatórios" para cifrar e eu usar estes bits, como o meu destinatário conseguirá decifrar a mensagem? Ele teria que, magicamente, gerar os mesmos bits "aleatórios" que eu e usá-los de forma sincronizada.

Se eu usei como chave inicial os bits 01001001011001100..., o meu destinatário deve chegar a estes mesmos bits. Não adianta enviar os bits que eu usei para ele pois seria inseguro e porque o número de bits que usei para cifrar uma mensagem M é da mesma quantidade do que da própria mensagem M. Explicando, se a mensagem a ser enviada possui 30 mil bits, a chave "aleatória" que usarei no RC4 tem também 30 mil bits!

Só que estes bits do RC4 não são tão aleatórios assim. Na verdade eles são matematicamente gerados por uma função matemática recursiva. Esta função precisa ser inicializada com uma semente, ou seja, um valor inicial.

Acontece que se duas máquinas RC4 forem inicializadas com a mesma semente, elas irão produzir os mesmos bits "aleatórios". Para que o destinatário possa decifrar minha mensagem, portanto, basta que ele inicialize o seu RC4 com o mesmo número que eu usei para inicializar o meu. Este número, de 64 ou 128 bits, passa a ser a chave k que compartilho com o meu destino, em um esquema demonstrado na Figura 3. O algoritmo RC4 é atualmente muito empregado, como por exemplo em comunicações SSL (HTTPS, dentre outras). Sua rapidez e a vantagem de ser de fluxo são desejáveis na comunicação.

Qualquer algoritmo de bloco pode ser convertido para um de fluxo em um esquema de realimentação de saída, o que se chama de modo CFB ou modo OFB.

2. Algoritmos simétricos de bloco

3. Algoritmos simétricos de fluxo

4. Algoritmo de fluxo RC4

5. Conclusão e referências

6. Anexo A: problema do XOR

Guerra Infinita, uma análise da Ciência da Computação

Armazenamento de senhas no Linux

Cuidado com números em Ponto Flutuante

255.255.255.0: A matemática das máscaras de rede

Squid 3 - Instalação no Debian/Ubuntu

Instalando o PFSense em uma máquina virtual

Desenvolvimento Web - Simples dicas de segurança

Block Hosts: Bloqueando ataques de força-bruta (brute force) em FTP, SSH e outros

O espaço e a segurança cibernética

***** ERRATA: No desenho da Figura 1 onde lê-se Bytes na verdade são bits. 288 Bits, 320 Bits

Muito bom! Não conhecia praticamente nada de criptografia, agora me interessei.

Recomenda alguma leitura nesse assunto ?

Muito legal o artigo. Bem interessante.

Renato de Castro Henriques

CobiT Foundation 4.1 Certified ID: 90391725

http://www.renato.henriques.nom.br

Teus artigos geralmente são bons, hoje foi só ver que você lançou um artigo novo que a primeira coisa que eu faço quando tenho tempo é ler.

Parabéns =)

Este artigo é quase a resposta da minha dúvida:

Qual criptografia tem melhor desempenho numa sessão interativa SSH?

Há uma imprecisão quanto a informação sobre os tamanhos de bloco do AES.

O algoritmo de Rijndael, vencedor do concurso do nist para a definição do AES, prevê tamanhos variados de blocos e de chaves, no entanto o fips-197 que especifica o AES define apenas o tamanho de bloco como 128 bits.

http://csrc.nist.gov/publications/fips/fips197/fips-197.pdf

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Como cortar as partes de um vídeo com passagens de áudio em branco

Tiling automático no KDE Plasma

SNMP Scan no OCS Inventory só funciona com HTTPS corretamente configurado

Tópicos

Links importantes de usuários do vol (4)

GOG confirma suporte oficial ao sistema Linux: "o trabalho começo... (2)

Para os fãs de DOOM, um vídeo do Romero (com dublagem em pt-br disponí... (2)

Top 10 do mês

-

Xerxes

1° lugar - 124.563 pts -

Fábio Berbert de Paula

2° lugar - 58.132 pts -

Buckminster

3° lugar - 26.932 pts -

Alberto Federman Neto.

4° lugar - 19.175 pts -

Mauricio Ferrari (LinuxProativo)

5° lugar - 19.574 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 18.710 pts -

Sidnei Serra

7° lugar - 18.536 pts -

Daniel Lara Souza

8° lugar - 18.474 pts -

edps

9° lugar - 17.843 pts -

Andre (pinduvoz)

10° lugar - 16.554 pts